Страница:

– правильно спланированы (включая «откат» в исходное штатное состояние);

– полностью протестированы (включая модели и сценарии развития угроз).

Прерывания функционирования автоматизированных систем в целом обусловлены различными ошибками/сбоями в соотношении:

– технологические сбои – 20%;

– ошибки процессов – 40%;

– ошибки персонала – 40%.

Все перечисленное здесь наглядно характеризует степень зависимости результатов современной банковской деятельности от надежности компьютерных систем кредитной организации, что должно полностью осознаваться ее руководством и адекватно учитываться при распределении ресурсов. Для многих средних и небольших организаций выделение достаточных ресурсов на обеспечение надежности внедряемых банковских информационных технологий становится непростой задачей, если такие технологии, как ДБО, внедрялись недостаточно обоснованно, или в силу недостаточного осознания значимости указанных технологий и реализующих их автоматизированных систем финансирование осуществляется по «остаточному принципу».

Ошибки при выполнении банковских операций – явление уже относительно редкое, в этом случае имеются в виду преимущественно неточности, связанные с информационными сечениями ИКБД, в которых происходит какой-то перенос данных из одной среды хранения в другую (ошибки операционистов кредитной организации или клиентов при заполнении интерфейсных полей, преобразование форматов, переписывание из одной базы данных в другую и пр.). Тем не менее если СЭБ и БАС совместно с ней не подвергаются тщательным испытаниям (включая результаты неправильных действий пользователей), то все непроверенные варианты будут «проверены» уже в реальной эксплуатации этих систем[52], что приведет к неизбежным дополнительным затратам на поиск пропавшего контента ордеров клиентов, отладку программно-информационного обеспечения этих систем, лишней претензионной работе и т.д. Во многих российских кредитных организациях подобные ситуации не редкость, особенно когда речь заходит о противоправной деятельности, связанной с искажениями в полях записей баз данных кредитной организации или хищением средств со счетов клиентов, что обычно происходит из-за недостатков в обеспечении информационной безопасности.

Последнее может иметь место в тех случаях, когда в СЭБ и (или) БАС остаются «лазейки», позволяющие осуществлять несанкционированный доступ (НСД) к массивам данных и банковскому программному обеспечению. В ряде практических случаев такого рода операторы, находящиеся в информационных сечениях между СЭБ и БАС, располагают возможностями, к примеру, подмены реквизитов платежных документов клиентов ДБО или имитации поступления от них соответствующих ордеров[53] и т.п. Кстати, даже такой НСД к информационно-процессинговым ресурсам кредитной организации, который не приводит к чьим-либо финансовым потерям, вполне может обернуться утечкой конфиденциальной информации, а прямым следствием этого станут опять-таки хищения денежных средств, возникновение возможностей для шантажа клиентов или более серьезные последствия для них, поскольку в условиях криминализованной экономики сведения о банковских операциях «и других сделках» могут оказаться более значимыми, чем суммы денег, фигурировавшие в скомпрометированных транзакциях.

Что касается нарушений непрерывности функционирования (доступности) автоматизированных систем кредитной организации и (или) переходов в «нештатные» режимы функционирования, а также сбоев в каналах (линиях) связи, то следствием их могут являться и прерывания сеансов ДБО с потерей или искажением клиентской информации, и невозможность выполнения финансовых и других обязательств кредитной организацией перед клиентами, и в наихудшем случае несанкционированные списания средств с их счетов и другие негативные явления. То же самое с учетом вирусных, сетевых и хакерских атак[54] можно отнести к распределенным компьютерным системам провайдеров кредитной организации и т.п.

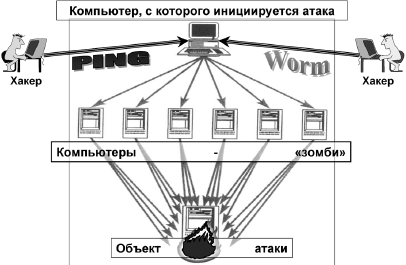

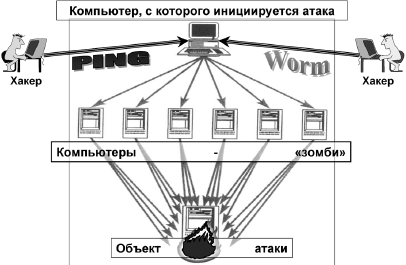

Последние годы характеризуются множеством случаев разнообразных атак на системы электронного банкинга и банковские автоматизированные системы кредитных организаций. Упоминавшаяся выше атака типа «отказ в обслуживании» изначально организовалась с помощью программ, осуществлявших генерацию очень большого количества запросов, передаваемых через вычислительные сети на сервер – объект атаки, обычно в короткие интервалы времени. Тем самым превышалась производительность сервера и он прекращал функционирование, «не в силах» справиться с таким количеством запросов[55]. В современных условиях применяется «распределенный» вариант этой атаки, осуществляемой через промежуточные сетевые компьютерные системы с целью многократного усиления негативного эффекта (повышения «мощности атаки»). Для этого могут использоваться ложные сетевые обращения (ping[56]), программы-черви (worm), распространяющиеся по вычислительным сетям и инсталлирующиеся на каждом доступном АРМ, чтобы в заданный момент времени начать генерацию ложных запросов, и пр. Это происходит в фоновых режимах, почему задействованные компьютеры иногда называются «зомби», а сеть, которая из них состоит, – «ботнет»[57]. На рисунке 2.2 показана общая схема сетевых атак рассматриваемого типа (представляющая собой модифицированный рисунок из книги Crume J. Inside Internet Security).

Рис. 2.2. Инициация атаки типа DDoS

Рис. 2.2. Инициация атаки типа DDoS

Возвращаясь к проблемам применения кредитными организациями информационных технологий (ИТ), надо отметить, что нередко незначительным или даже не существующим источником компонентов операционного риска их специалисты считают процедуры оперативного внесения небольших по масштабам изменений в программно-информационное обеспечение ДБО и БАС (упоминавшихся выше «заплаток»). Такая необходимость возникает обычно в тех случаях, когда:

– клиенты кредитной организации совершают действия, непредусмотренные алгоритмами, реализованными в автоматизированной систем, что приводит к непредсказуемым результатам («зависанию» и пр.);

– функционирование принятой в эксплуатацию автоматизированной системы не совпадает с ее техническим проектом, так что требуется оперативная доработка отдельных функциональных модулей;

– выявляются ошибки в проекте автоматизированной системы и требуется ее временный вывод из эксплуатации (отключение сервисов) для перепрограммирования, перенастройки отдельных модулей и т.п.;

– автоматизированная система оказывается скомпрометирована сетевыми или вирусными атаками, действиями хакеров или инсайдеров кредитной организации, из-за чего требуется ее усовершенствование.

Все перечисленные причины, за исключением последней, служат, как правило, признаками недостаточно полного тестирования БАС и СЭБ. Однако, поскольку сложившуюся ситуацию всегда необходимо оперативно исправлять, специалисты кредитной организации вынуждены принимать экстренные меры по устранению недостатков, внедряя в автоматизированную систему программные или библиотечные модули, нередко написанные наспех, не прошедшие типовых процедур проверки и приемо-сдаточных испытаний и содержащие ошибки, потому что отсутствие оперативности играет в таких случаях негативную роль. Для кредитной организации следствием такого «подхода», не соответствующего принятой инженерной практике разработок, всегда становятся новые источники компонентов этого риска.

Любое упомянутое выше мошенничество, несанкционированное вмешательство, функциональный сбой или отказ (т.е. нарушение штатного режима работы) компьютерных систем (неважно по какой причине) повлекшие за собой невозможность получения клиентом установленного договором на ДБО сервиса или выполнения им своих финансовых обязательств перед третьими сторонами, связано с возникновением компонентов как минимум правового и репутационного рисков, а в некоторых случаях риска неплатежеспособности и стратегического риска (имеется в виду негативная общественная реакция). Реализация компонентов операционного риска изначально становится возможна преимущественно (хотя и не только) по причине несоблюдения установленных когда-то государственными стандартами (начиная с ГОСТ 34.602-89) порядков разработки автоматизированных систем – неважно, банковских или нет, а потребовать этого (и проследить за исполнением) в кредитной организации оказалось некому, и это становится для нее еще одним существенным фактором операционного риска. Кстати, такие стандарты утверждались как раз для того, чтобы автоматизированные системы работали так, как требуется, а не так, как получится.

2.5. Изменение профиля правового риска

2.6. Изменение профиля репутационного риска

2.7. Изменение профиля риска ликвидности (неплатежеспособности)

– полностью протестированы (включая модели и сценарии развития угроз).

Прерывания функционирования автоматизированных систем в целом обусловлены различными ошибками/сбоями в соотношении:

– технологические сбои – 20%;

– ошибки процессов – 40%;

– ошибки персонала – 40%.

Все перечисленное здесь наглядно характеризует степень зависимости результатов современной банковской деятельности от надежности компьютерных систем кредитной организации, что должно полностью осознаваться ее руководством и адекватно учитываться при распределении ресурсов. Для многих средних и небольших организаций выделение достаточных ресурсов на обеспечение надежности внедряемых банковских информационных технологий становится непростой задачей, если такие технологии, как ДБО, внедрялись недостаточно обоснованно, или в силу недостаточного осознания значимости указанных технологий и реализующих их автоматизированных систем финансирование осуществляется по «остаточному принципу».

Ошибки при выполнении банковских операций – явление уже относительно редкое, в этом случае имеются в виду преимущественно неточности, связанные с информационными сечениями ИКБД, в которых происходит какой-то перенос данных из одной среды хранения в другую (ошибки операционистов кредитной организации или клиентов при заполнении интерфейсных полей, преобразование форматов, переписывание из одной базы данных в другую и пр.). Тем не менее если СЭБ и БАС совместно с ней не подвергаются тщательным испытаниям (включая результаты неправильных действий пользователей), то все непроверенные варианты будут «проверены» уже в реальной эксплуатации этих систем[52], что приведет к неизбежным дополнительным затратам на поиск пропавшего контента ордеров клиентов, отладку программно-информационного обеспечения этих систем, лишней претензионной работе и т.д. Во многих российских кредитных организациях подобные ситуации не редкость, особенно когда речь заходит о противоправной деятельности, связанной с искажениями в полях записей баз данных кредитной организации или хищением средств со счетов клиентов, что обычно происходит из-за недостатков в обеспечении информационной безопасности.

Последнее может иметь место в тех случаях, когда в СЭБ и (или) БАС остаются «лазейки», позволяющие осуществлять несанкционированный доступ (НСД) к массивам данных и банковскому программному обеспечению. В ряде практических случаев такого рода операторы, находящиеся в информационных сечениях между СЭБ и БАС, располагают возможностями, к примеру, подмены реквизитов платежных документов клиентов ДБО или имитации поступления от них соответствующих ордеров[53] и т.п. Кстати, даже такой НСД к информационно-процессинговым ресурсам кредитной организации, который не приводит к чьим-либо финансовым потерям, вполне может обернуться утечкой конфиденциальной информации, а прямым следствием этого станут опять-таки хищения денежных средств, возникновение возможностей для шантажа клиентов или более серьезные последствия для них, поскольку в условиях криминализованной экономики сведения о банковских операциях «и других сделках» могут оказаться более значимыми, чем суммы денег, фигурировавшие в скомпрометированных транзакциях.

Что касается нарушений непрерывности функционирования (доступности) автоматизированных систем кредитной организации и (или) переходов в «нештатные» режимы функционирования, а также сбоев в каналах (линиях) связи, то следствием их могут являться и прерывания сеансов ДБО с потерей или искажением клиентской информации, и невозможность выполнения финансовых и других обязательств кредитной организацией перед клиентами, и в наихудшем случае несанкционированные списания средств с их счетов и другие негативные явления. То же самое с учетом вирусных, сетевых и хакерских атак[54] можно отнести к распределенным компьютерным системам провайдеров кредитной организации и т.п.

Последние годы характеризуются множеством случаев разнообразных атак на системы электронного банкинга и банковские автоматизированные системы кредитных организаций. Упоминавшаяся выше атака типа «отказ в обслуживании» изначально организовалась с помощью программ, осуществлявших генерацию очень большого количества запросов, передаваемых через вычислительные сети на сервер – объект атаки, обычно в короткие интервалы времени. Тем самым превышалась производительность сервера и он прекращал функционирование, «не в силах» справиться с таким количеством запросов[55]. В современных условиях применяется «распределенный» вариант этой атаки, осуществляемой через промежуточные сетевые компьютерные системы с целью многократного усиления негативного эффекта (повышения «мощности атаки»). Для этого могут использоваться ложные сетевые обращения (ping[56]), программы-черви (worm), распространяющиеся по вычислительным сетям и инсталлирующиеся на каждом доступном АРМ, чтобы в заданный момент времени начать генерацию ложных запросов, и пр. Это происходит в фоновых режимах, почему задействованные компьютеры иногда называются «зомби», а сеть, которая из них состоит, – «ботнет»[57]. На рисунке 2.2 показана общая схема сетевых атак рассматриваемого типа (представляющая собой модифицированный рисунок из книги Crume J. Inside Internet Security).

Возвращаясь к проблемам применения кредитными организациями информационных технологий (ИТ), надо отметить, что нередко незначительным или даже не существующим источником компонентов операционного риска их специалисты считают процедуры оперативного внесения небольших по масштабам изменений в программно-информационное обеспечение ДБО и БАС (упоминавшихся выше «заплаток»). Такая необходимость возникает обычно в тех случаях, когда:

– клиенты кредитной организации совершают действия, непредусмотренные алгоритмами, реализованными в автоматизированной систем, что приводит к непредсказуемым результатам («зависанию» и пр.);

– функционирование принятой в эксплуатацию автоматизированной системы не совпадает с ее техническим проектом, так что требуется оперативная доработка отдельных функциональных модулей;

– выявляются ошибки в проекте автоматизированной системы и требуется ее временный вывод из эксплуатации (отключение сервисов) для перепрограммирования, перенастройки отдельных модулей и т.п.;

– автоматизированная система оказывается скомпрометирована сетевыми или вирусными атаками, действиями хакеров или инсайдеров кредитной организации, из-за чего требуется ее усовершенствование.

Все перечисленные причины, за исключением последней, служат, как правило, признаками недостаточно полного тестирования БАС и СЭБ. Однако, поскольку сложившуюся ситуацию всегда необходимо оперативно исправлять, специалисты кредитной организации вынуждены принимать экстренные меры по устранению недостатков, внедряя в автоматизированную систему программные или библиотечные модули, нередко написанные наспех, не прошедшие типовых процедур проверки и приемо-сдаточных испытаний и содержащие ошибки, потому что отсутствие оперативности играет в таких случаях негативную роль. Для кредитной организации следствием такого «подхода», не соответствующего принятой инженерной практике разработок, всегда становятся новые источники компонентов этого риска.

Любое упомянутое выше мошенничество, несанкционированное вмешательство, функциональный сбой или отказ (т.е. нарушение штатного режима работы) компьютерных систем (неважно по какой причине) повлекшие за собой невозможность получения клиентом установленного договором на ДБО сервиса или выполнения им своих финансовых обязательств перед третьими сторонами, связано с возникновением компонентов как минимум правового и репутационного рисков, а в некоторых случаях риска неплатежеспособности и стратегического риска (имеется в виду негативная общественная реакция). Реализация компонентов операционного риска изначально становится возможна преимущественно (хотя и не только) по причине несоблюдения установленных когда-то государственными стандартами (начиная с ГОСТ 34.602-89) порядков разработки автоматизированных систем – неважно, банковских или нет, а потребовать этого (и проследить за исполнением) в кредитной организации оказалось некому, и это становится для нее еще одним существенным фактором операционного риска. Кстати, такие стандарты утверждались как раз для того, чтобы автоматизированные системы работали так, как требуется, а не так, как получится.

2.5. Изменение профиля правового риска

Повышение уровня правового риска приводит к возможным финансовым потерям, являясь следствием возможных нарушений кредитной организацией положений нормативно-правовых документов, которые регламентируют банковскую деятельность, и (или) законодательной неопределенности отдельных аспектов предоставления банковских услуг. Реализация компонентов этого риска имеет форму санкций, которые могут быть наложены на кредитную организацию за нарушение ею правил выполнения банковских операций, несоответствие требованиям ведения бухгалтерского учета и, как следствие, недостоверность банковской отчетности, за потерю значимых банковских данных, утечку конфиденциальной банковской и (или) клиентской информации, включая нарушение банковской тайны, возможную скрытую противоправную деятельность, в которую оказывается вовлечена кредитная организация из-за слабого контроля использования ее СЭБ, а также за недостатки, обусловленные несовершенством организационно-технического, аппаратно-программного или же программно-информационного обеспечения банковской деятельности, как самой кредитной организации, так и ее провайдеров, что может вызывать претензии со стороны клиентов ДБО.

Первой же задачей, подлежащей решению при внедрении кредитной организацией любой ТЭБ, становится серьезное усиление «общебанковских» функций управления и контроля с тем, чтобы особенности СЭБ, реализующей конкретную технологию, не вызвали сомнений у контролирующих органов в выполнении правил бухгалтерского учета и подготовке регламентной отчетности (в широком смысле). Кредитной организацией должна быть гарантирована фиксация в базах данных и правильная обработка всех ордеров клиентов, которые имеют отношение к этим процедурам, независимо от канала ДБО и информационных сечений между системами электронного банкинга и БАС кредитной организации. К отмеченному тесно примыкают проблемы обеспечения доказательной базы электронного банкинга и обеспечения юридической силы так называемых «электронных документов», которые в традиционной форме не существуют, а их распечатки также требуют удостоверения подлинности (эта проблематика еще будет подробно обсуждаться в других разделах, в том числе в плане организации последующей претензионной работы в части ДБО).

Далее целесообразно предусмотреть возможности нарушения непрерывности функционирования ИКБД (неожиданное прекращение сеанса ДБО) в плане вероятных правовых последствий реализации соответствующих компонентов операционного риска (еще одного варианта проявления взаимного влияния банковских рисков). Здесь возникает несколько основных вопросов, подлежащих рассмотрению специалистами кредитной организации:

– организация оперативного предоставления клиенту другого маршрута или варианта ДБО (в случае недоступности системы или прерывания сеанса, к примеру, интернет-банкинга это может быть другой web-сайт или вообще другая СЭБ);

– оперативная реализация соответствующего ситуации раздела плана действий на случай чрезвычайных (иногда говорят «непредвиденных») обстоятельств, для чего требуется наличие схем резервирования и резервных ресурсов, отработанное распределение обязанностей и т.п.;

– включение в текст договора с клиентом на ДБО положений, определяющих порядок действий сторон в форс-мажорных обстоятельствах, их обязанности, ответственность, порядок разрешения спорных ситуаций и компенсации потенциального ущерба интересам клиента и т.п.;

– организация оперативного восстановления массивов банковских и клиентских данных, целостность которых может оказаться нарушенной из-за прерывания сеанса ДБО, для чего требуется формирование и поддержание соответствующего архива и порядок его использования;

– включение в текст контрактов с провайдерами, от которых зависит непрерывность функционирования ИКБД, положений, устанавливающих порядок действий сторон в форс-мажорных обстоятельствах, их обязанности, ответственность, порядок разрешения спорных ситуаций и компенсации ущерба.

Точный перечень указанных вопросов, связанных с компонентами правового риска, как и для операционного риска, определяется специалистами кредитной организации с учетом специфики ее БАС, систем электронного банкинга, видов провайдеров, состава услуг, предоставляемых в рамках ДБО, возможных сетевых и вирусных атак, средств защиты от них и т.п.

Потенциальное влияние тех компонентов правового риска, которые сопутствуют компрометации банковских информационных ресурсов, обусловлено недостатками в обеспечении информационной безопасности кредитной организации. Они могут иметь место из-за новизны/сложности ТЭБ или недостаточного освоения внедренной в ней СЭБ. На практике его причины кроются в неполноте предусмотренных моделей и сценариев развития угроз, предполагаемых для конкретного ИКБД, связанного с этой технологией. Одним из наиболее серьезных факторов риска при этом является квалификационный «разрыв» между специалистами подразделений ИТ и обеспечения информационной безопасности кредитной организации: первые отвечают за непрерывность и функциональность БАС и СЭБ и могут не располагать полным знанием сопутствующих последней из них угроз, последние же могут не полностью представлять технические механизмы реализации этих угроз. Результатом становятся «дыры» в периметре безопасности кредитной организации, который, кстати, в условиях электронного банкинга может приобретать весьма сложную форму – если эксплуатируется несколько разнородных систем ДБО и имеется несколько видов пользователей их и БАС.

Действие упомянутого разрыва проявляется не только в несоответствии квалификаций. Часто во избежание этого в условиях бюджетных и ресурсных ограничений практически все полномочия системного уровня вынужденно концентрируются в подразделении ИТ кредитной организации. Это относится к таким специализациям, как администрирование банковских автоматизированных систем и систем ДБО, локальных вычислительных сетей, баз данных и информационной безопасности. Тем самым создается опасность чрезмерной концентрации системных полномочий в руках очень небольшого контингента высококвалифицированных специалистов. Подобная ситуация осложняется тем, что контролировать возможные негативные проявления так называемого «человеческого фактора» при этом становится практически невозможно (в организации отсутствуют независимые специалисты с сопоставимой или более высокой квалификацией в области ИТ, чем у таких «супер-админов»), так что не может идти и речи о выполнении принципа «четырех глаз»[58]. В условиях осуществления банковской деятельности в виртуальном пространстве это может оказаться весьма серьезным фактором и операционного, и правового, и репутационного, а вслед за ними и стратегического рисков (а для клиентов такой организации, как следствие, – риска неплатежеспособности по их счетам в какой-то момент).

Проблемы организационно-технического плана, приводящие к реализации компонентов правового риска в условиях ДБО, также разнообразны и варьируются от невыполнения клиентом платежей из-за того, что, как говорят, «платежка не прошла», до невозможности оплаты покупок через POS-терминал или получения денег через банкоматы из-за неполадок в обеспечивающей их функционирование ЗВС, к последнему варианту относятся также разнообразные «банкоматные» мошенничества с пластиковыми картами и несвоевременное денежное подкрепление. Причиной возникновения перечисленных угроз надежности банковской деятельности является недостаточный контроль со стороны специалистов кредитной организации работоспособности или безопасности обслуживаемых ею удаленных специализированных банковских терминалов. В свою очередь изначальным фактором риска может быть отсутствие адекватного потребностям ДБО внутреннего порядка в кредитной организации или контроля его выполнения.

К проблематике правового риска могут примыкать прямые или косвенные санкции со стороны тех учреждений, которые контролируют отдельные стороны банковской деятельности, не имеющие непосредственного отношения к выполнению банковских операций и не связанные с возникновением компонентов правового риска до внедрения технологий ДБО. Имеется в виду, что для защиты трафика между клиентом и кредитной организацией используются разнообразные средства криптозащиты. Не касаясь вопросов их достоинств, недостатков и надежности, следует отметить, что их использование (включая распространение среди клиентов ДБО) требует получения специальных разрешений у компетентных органов и сертификации. В последние годы активность проверок по указанным вопросам выросла и они оказались связаны для кредитных организаций с новыми компонентами правового риска. То же самое относится к проведению проверок соблюдения требований Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных».

Первой же задачей, подлежащей решению при внедрении кредитной организацией любой ТЭБ, становится серьезное усиление «общебанковских» функций управления и контроля с тем, чтобы особенности СЭБ, реализующей конкретную технологию, не вызвали сомнений у контролирующих органов в выполнении правил бухгалтерского учета и подготовке регламентной отчетности (в широком смысле). Кредитной организацией должна быть гарантирована фиксация в базах данных и правильная обработка всех ордеров клиентов, которые имеют отношение к этим процедурам, независимо от канала ДБО и информационных сечений между системами электронного банкинга и БАС кредитной организации. К отмеченному тесно примыкают проблемы обеспечения доказательной базы электронного банкинга и обеспечения юридической силы так называемых «электронных документов», которые в традиционной форме не существуют, а их распечатки также требуют удостоверения подлинности (эта проблематика еще будет подробно обсуждаться в других разделах, в том числе в плане организации последующей претензионной работы в части ДБО).

Далее целесообразно предусмотреть возможности нарушения непрерывности функционирования ИКБД (неожиданное прекращение сеанса ДБО) в плане вероятных правовых последствий реализации соответствующих компонентов операционного риска (еще одного варианта проявления взаимного влияния банковских рисков). Здесь возникает несколько основных вопросов, подлежащих рассмотрению специалистами кредитной организации:

– организация оперативного предоставления клиенту другого маршрута или варианта ДБО (в случае недоступности системы или прерывания сеанса, к примеру, интернет-банкинга это может быть другой web-сайт или вообще другая СЭБ);

– оперативная реализация соответствующего ситуации раздела плана действий на случай чрезвычайных (иногда говорят «непредвиденных») обстоятельств, для чего требуется наличие схем резервирования и резервных ресурсов, отработанное распределение обязанностей и т.п.;

– включение в текст договора с клиентом на ДБО положений, определяющих порядок действий сторон в форс-мажорных обстоятельствах, их обязанности, ответственность, порядок разрешения спорных ситуаций и компенсации потенциального ущерба интересам клиента и т.п.;

– организация оперативного восстановления массивов банковских и клиентских данных, целостность которых может оказаться нарушенной из-за прерывания сеанса ДБО, для чего требуется формирование и поддержание соответствующего архива и порядок его использования;

– включение в текст контрактов с провайдерами, от которых зависит непрерывность функционирования ИКБД, положений, устанавливающих порядок действий сторон в форс-мажорных обстоятельствах, их обязанности, ответственность, порядок разрешения спорных ситуаций и компенсации ущерба.

Точный перечень указанных вопросов, связанных с компонентами правового риска, как и для операционного риска, определяется специалистами кредитной организации с учетом специфики ее БАС, систем электронного банкинга, видов провайдеров, состава услуг, предоставляемых в рамках ДБО, возможных сетевых и вирусных атак, средств защиты от них и т.п.

Потенциальное влияние тех компонентов правового риска, которые сопутствуют компрометации банковских информационных ресурсов, обусловлено недостатками в обеспечении информационной безопасности кредитной организации. Они могут иметь место из-за новизны/сложности ТЭБ или недостаточного освоения внедренной в ней СЭБ. На практике его причины кроются в неполноте предусмотренных моделей и сценариев развития угроз, предполагаемых для конкретного ИКБД, связанного с этой технологией. Одним из наиболее серьезных факторов риска при этом является квалификационный «разрыв» между специалистами подразделений ИТ и обеспечения информационной безопасности кредитной организации: первые отвечают за непрерывность и функциональность БАС и СЭБ и могут не располагать полным знанием сопутствующих последней из них угроз, последние же могут не полностью представлять технические механизмы реализации этих угроз. Результатом становятся «дыры» в периметре безопасности кредитной организации, который, кстати, в условиях электронного банкинга может приобретать весьма сложную форму – если эксплуатируется несколько разнородных систем ДБО и имеется несколько видов пользователей их и БАС.

Действие упомянутого разрыва проявляется не только в несоответствии квалификаций. Часто во избежание этого в условиях бюджетных и ресурсных ограничений практически все полномочия системного уровня вынужденно концентрируются в подразделении ИТ кредитной организации. Это относится к таким специализациям, как администрирование банковских автоматизированных систем и систем ДБО, локальных вычислительных сетей, баз данных и информационной безопасности. Тем самым создается опасность чрезмерной концентрации системных полномочий в руках очень небольшого контингента высококвалифицированных специалистов. Подобная ситуация осложняется тем, что контролировать возможные негативные проявления так называемого «человеческого фактора» при этом становится практически невозможно (в организации отсутствуют независимые специалисты с сопоставимой или более высокой квалификацией в области ИТ, чем у таких «супер-админов»), так что не может идти и речи о выполнении принципа «четырех глаз»[58]. В условиях осуществления банковской деятельности в виртуальном пространстве это может оказаться весьма серьезным фактором и операционного, и правового, и репутационного, а вслед за ними и стратегического рисков (а для клиентов такой организации, как следствие, – риска неплатежеспособности по их счетам в какой-то момент).

Проблемы организационно-технического плана, приводящие к реализации компонентов правового риска в условиях ДБО, также разнообразны и варьируются от невыполнения клиентом платежей из-за того, что, как говорят, «платежка не прошла», до невозможности оплаты покупок через POS-терминал или получения денег через банкоматы из-за неполадок в обеспечивающей их функционирование ЗВС, к последнему варианту относятся также разнообразные «банкоматные» мошенничества с пластиковыми картами и несвоевременное денежное подкрепление. Причиной возникновения перечисленных угроз надежности банковской деятельности является недостаточный контроль со стороны специалистов кредитной организации работоспособности или безопасности обслуживаемых ею удаленных специализированных банковских терминалов. В свою очередь изначальным фактором риска может быть отсутствие адекватного потребностям ДБО внутреннего порядка в кредитной организации или контроля его выполнения.

К проблематике правового риска могут примыкать прямые или косвенные санкции со стороны тех учреждений, которые контролируют отдельные стороны банковской деятельности, не имеющие непосредственного отношения к выполнению банковских операций и не связанные с возникновением компонентов правового риска до внедрения технологий ДБО. Имеется в виду, что для защиты трафика между клиентом и кредитной организацией используются разнообразные средства криптозащиты. Не касаясь вопросов их достоинств, недостатков и надежности, следует отметить, что их использование (включая распространение среди клиентов ДБО) требует получения специальных разрешений у компетентных органов и сертификации. В последние годы активность проверок по указанным вопросам выросла и они оказались связаны для кредитных организаций с новыми компонентами правового риска. То же самое относится к проведению проверок соблюдения требований Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных».

2.6. Изменение профиля репутационного риска

Следствиями повышения репутационного риска являются возможные финансовые потери, обусловленные формирующимся негативным общественным мнением в отношении кредитной организации из-за невыполнения (нарушения) ею обязательств перед клиентами, что приводит к их потере, оттоку заемных средств и упущенной выгоде, судебным искам, появлению общедоступных сведений о нарушениях банковской тайны (конфиденциальности информации) и т.п. Причинами этого становятся недоступность, неработоспособность, неполная функциональность, ненадежность, небезопасность автоматизированных систем кредитной организации, включая хакерские воздействия на используемые ею web-сайты. Из-за реализации перечисленных угроз и связанных с ними компонентов банковских рисков происходят потеря (искажение) банковских и (или) клиентских данных (в том числе из-за отказов аппаратно-программного обеспечения как самой кредитной организации, так и ее провайдеров), компьютерные преступления, сетевые атаки.

Сказанное во многом относится к проявлениям операционного, правового и стратегического рисков, о чем уже говорилось выше и что характеризуется как взаимное влияние рисков, однако с репутационным риском связан еще один существенный аспект, обусловленный сложностью практического освоения технологий и систем электронного банкинга. Когда-то среди американских работников рекламы бытовала поговорка «А теперь давайте встанем на четвереньки и посмотрим на проблему с позиции клиента». Если привыкший к традиционному обслуживанию в операционном зале «средний» клиент ДБО не разберется с функционированием интерфейса предоставляемой ему СЭБ кредитной организации, не сможет управлять сеансом информационного взаимодействия (например в рамках интернет-банкинга), не получит требуемой ему информации или, что хуже всего, из-за своих ошибок потеряет какие-то денежные средства (в том числе и из-за нарушений информационной безопасности), то он, как правило, выскажет свои претензии в адрес кредитной организации, а то и доведет их до судебного разбирательства. При этом клиенту вряд ли придет в голову мысль, что он в чем-то не прав, невзирая на текст договора на ДБО.

Поэтому, если при заключении договора на ДБО сотрудники кредитной организации не потрудятся убедиться в понимании клиентом содержания этого документа (а другого ГК РФ, вообще говоря, не предусматривает), в том, что он понимает, допустим, как работает аналог собственноручной подписи (о котором сказано в ст. 160 ГК РФ, но требования к нему не определены, т.е. неясно, какое средство идентификации может считаться таковым, а какое нет), в освоении им интерфейса выбранной СЭБ, в понимании требований информационной безопасности и т.п., то впоследствии им придется выполнять существенно больший объем претензионной работы, чем в противоположном случае. Таким образом, речь идет о том, что об обеспечении необходимой и достаточной квалификации клиента можно не заботиться (что и встречается на практике), но тем самым кредитная организация только осложнит жизнь самой себе.

К повышению уровня репутационного риска ведут любые неудобства, которые испытывают клиенты ДБО при работе с СЭБ, начиная с запутанного интерфейса систем интернет-банкинга или малофункционального меню системы мобильного банка и заканчивая несанкционированным снятием денег с их счетов через банкоматы посредством так называемого «белого пластика» и других мошеннических приемов. Разнообразие вариантов хищений привело к тому, в частности, что Банк России начал выпуск своего рода письма-предупреждения для кредитных организаций и их клиентов (например, Письмо от 7 декабря 2007 г. № 197-Т «О рисках при дистанционном банковском обслуживании»[59]). Негативная реакция клиентов на любой из таких вариантов может начинаться словами: «Почему вы меня не предупредили о том, что…» Можно привести и другие примеры, когда специалисты кредитной организации вынуждены объяснять клиенту, что его претензии относительно пропажи денег с его счета неосновательны, потому что он:

– не обеспечил должного ограничения доступа к своему АРМ, которое использовалось для ДБО, и с этого компьютера мог отправлять ордера кто угодно (а его идентификаторы могли быть написаны снизу на клавиатуре);

– хранил идентификационную информацию на жестком диске своего АРМ, с которого имеется доступ в Интернет, поэтому хакер смог осуществить взлом и скопировать ее, после чего похитил деньги со счета;

– сознательно перевел 500 000 руб. со счета, а не 5000 и не тому контрагенту, как утверждается в претензии, а то, что «залипла» клавиша или реквизиты платежа были подменены, – это не основания для возврата денег;

– передал свою пластиковую карту неустановленному лицу, которое вылетело в Лондон (Париж, Абу-Даби и т.п.) и там осуществило снятие денег через банкоматы и оплату покупок в дорогих бутиках, а сам ждал дома;

– скомпрометировал данные персональной идентификации, совершая покупки в интернет-магазинах, играя в интернет-казино или храня деньги в электронных кошельках;

– вообще сам во всем виноват и надо внимательно читать договор, в котором «русским по белому» написано, что PIN-код считается аналогом собственноручной подписи.

И тому подобное. При этом ни служба безопасности кредитной организации , ни специалисты по ИТ, ни сотрудники сервис-центра АРМ клиента никогда не видели, не знают, что он, допустим, доктор философии, а не компьютерщик, и оснований для возмещения исчезнувших средств, к сожалению, не имеется. Множество историй такого рода произошло с пользователями систем ДБО (www.banki.ru).

Сказанное во многом относится к проявлениям операционного, правового и стратегического рисков, о чем уже говорилось выше и что характеризуется как взаимное влияние рисков, однако с репутационным риском связан еще один существенный аспект, обусловленный сложностью практического освоения технологий и систем электронного банкинга. Когда-то среди американских работников рекламы бытовала поговорка «А теперь давайте встанем на четвереньки и посмотрим на проблему с позиции клиента». Если привыкший к традиционному обслуживанию в операционном зале «средний» клиент ДБО не разберется с функционированием интерфейса предоставляемой ему СЭБ кредитной организации, не сможет управлять сеансом информационного взаимодействия (например в рамках интернет-банкинга), не получит требуемой ему информации или, что хуже всего, из-за своих ошибок потеряет какие-то денежные средства (в том числе и из-за нарушений информационной безопасности), то он, как правило, выскажет свои претензии в адрес кредитной организации, а то и доведет их до судебного разбирательства. При этом клиенту вряд ли придет в голову мысль, что он в чем-то не прав, невзирая на текст договора на ДБО.

Поэтому, если при заключении договора на ДБО сотрудники кредитной организации не потрудятся убедиться в понимании клиентом содержания этого документа (а другого ГК РФ, вообще говоря, не предусматривает), в том, что он понимает, допустим, как работает аналог собственноручной подписи (о котором сказано в ст. 160 ГК РФ, но требования к нему не определены, т.е. неясно, какое средство идентификации может считаться таковым, а какое нет), в освоении им интерфейса выбранной СЭБ, в понимании требований информационной безопасности и т.п., то впоследствии им придется выполнять существенно больший объем претензионной работы, чем в противоположном случае. Таким образом, речь идет о том, что об обеспечении необходимой и достаточной квалификации клиента можно не заботиться (что и встречается на практике), но тем самым кредитная организация только осложнит жизнь самой себе.

К повышению уровня репутационного риска ведут любые неудобства, которые испытывают клиенты ДБО при работе с СЭБ, начиная с запутанного интерфейса систем интернет-банкинга или малофункционального меню системы мобильного банка и заканчивая несанкционированным снятием денег с их счетов через банкоматы посредством так называемого «белого пластика» и других мошеннических приемов. Разнообразие вариантов хищений привело к тому, в частности, что Банк России начал выпуск своего рода письма-предупреждения для кредитных организаций и их клиентов (например, Письмо от 7 декабря 2007 г. № 197-Т «О рисках при дистанционном банковском обслуживании»[59]). Негативная реакция клиентов на любой из таких вариантов может начинаться словами: «Почему вы меня не предупредили о том, что…» Можно привести и другие примеры, когда специалисты кредитной организации вынуждены объяснять клиенту, что его претензии относительно пропажи денег с его счета неосновательны, потому что он:

– не обеспечил должного ограничения доступа к своему АРМ, которое использовалось для ДБО, и с этого компьютера мог отправлять ордера кто угодно (а его идентификаторы могли быть написаны снизу на клавиатуре);

– хранил идентификационную информацию на жестком диске своего АРМ, с которого имеется доступ в Интернет, поэтому хакер смог осуществить взлом и скопировать ее, после чего похитил деньги со счета;

– сознательно перевел 500 000 руб. со счета, а не 5000 и не тому контрагенту, как утверждается в претензии, а то, что «залипла» клавиша или реквизиты платежа были подменены, – это не основания для возврата денег;

– передал свою пластиковую карту неустановленному лицу, которое вылетело в Лондон (Париж, Абу-Даби и т.п.) и там осуществило снятие денег через банкоматы и оплату покупок в дорогих бутиках, а сам ждал дома;

– скомпрометировал данные персональной идентификации, совершая покупки в интернет-магазинах, играя в интернет-казино или храня деньги в электронных кошельках;

– вообще сам во всем виноват и надо внимательно читать договор, в котором «русским по белому» написано, что PIN-код считается аналогом собственноручной подписи.

И тому подобное. При этом ни служба безопасности кредитной организации , ни специалисты по ИТ, ни сотрудники сервис-центра АРМ клиента никогда не видели, не знают, что он, допустим, доктор философии, а не компьютерщик, и оснований для возмещения исчезнувших средств, к сожалению, не имеется. Множество историй такого рода произошло с пользователями систем ДБО (www.banki.ru).

2.7. Изменение профиля риска ликвидности (неплатежеспособности)

Как уже кратко отмечалось ранее, риск ликвидности в условиях применения технологий электронного банкинга трансформируется в риск неплатежеспособности, приводящий к возможным финансовым потерям, обусловленным неспособностью кредитной организации своевременно и полностью выполнить свои финансовые обязательства перед клиентами из-за изменения характеристик управления ликвидностью в условиях открытого сетевого взаимодействия, проявления которого не всегда предсказуемы. Как правило, сам этот риск реализуется опосредованно через репутационный, правовой и стратегический риски, поскольку для него характерны такие явления, как непредвиденный отток средств, финансовые хищения в крупных размерах (включая несанкционированные переводы денежных средств), другие потери высоколиквидных активов, сбои и отказы в работе БАС, СЭБ и другого аппаратно-программного обеспечения, которое используется для осуществления банковского обслуживания как кредитной организации, так и ее провайдеров, «стоящих на пути» в ИКБД, а также недостатки организационно-технического характера, следствием которых становится невыполнение кредитной организацией своих обязательств перед клиентами.