Страница:

Перечисленные особенности снижают эффективность традиционных методов борьбы с отмыванием денег в виде требования предоставления банку определенной информации, отслеживания и анализа содержания операций, а также установления личности клиента и, на чем принято делать акцент в последнее время, выгодоприобретателя. Технология ИБ оказалась привлекательной для многих мошенников, так что кредитные организации, не обеспечивающие адекватного контроля за использованием систем ИБ, рискуют оказаться вовлеченными незаметно для самих себя в противоправную деятельность. Надо отметить, что во всем мире в борьбе с незаконным использованием автоматизированных систем предоставления финансовых услуг делаются попытки адаптации существующих методов и процедур к электронной торговле и платежным инструментам, например устанавливаются требования увеличения объема необходимых данных (особенно при карточных операциях), обеспечения доступа к источникам клиентской информации, комплексного анализа ДБО через разные телекоммуникационные сети, а также совершенствуются методы проведения расследований, «интернационализируется» банковский контроль и т. д.

Очевидно, что проблемы противоправного использования кредитных организаций, например, в качестве «механизмов» отмывания денег не новы, и технологии ДБО лишь обеспечили новый «транспорт» для этого. Однако руководству кредитных организаций целесообразно адекватно учитывать новые факторы риска такого рода при внедрении и развитии ИБ.

Проведенные исследования свидетельствуют, что можно определить три основные разновидности или варианта ИБ, которые реально применяются в настоящее время, различаются масштабом и содержанием банковской деятельности с использованием Интернета, а также составом компонентов типичных банковских рисков, которые сопутствуют применению кредитными организациями технологии ИБ. В основном этот состав определяется наличием (или отсутствием) непосредственных, физических связей между используемыми web-ресурсами и банковской автоматизированной системой (БАС) кредитной организации.

В число наиболее распространенных вариантов ИБ входят следующие.

1. Информационный вариант – это базовый уровень ИБ. В обобщенной терминологии электронных банковских систем ему соответствуют так называемые системы 1-го уровня. Как правило, кредитная организация при этом дает на обособленном сервере маркетинговую информацию относительно банковских услуг и обслуживания, свои реквизиты, тарифы и пр. Соответствующий совокупный риск считается относительно низким, поскольку БАС кредитной организации обычно не имеет непосредственной связи с таким сервером, и внутренняя вычислительная сеть этой организации недоступна для проникновения извне. В то же время соответствующий сервер или web-сайт может оказаться уязвимым для внешних воздействий прежде всего в части нарушения его функционирования, намеренного искажения, уничтожения представляемой на нем информации или размещения антирекламы, информации, негативно влияющей на имидж кредитной организации (сомнительных баннеров или ссылок на порносайты и т. п.). Поэтому руководству кредитной организации целесообразно предусмотреть внедрение эффективных средств контроля для предотвращения таких несанкционированных воздействий.

2. Коммуникационный вариант описывается как использование «банковской электронной системы» 2-го уровня, что позволяет реализовать некоторые виды информационного взаимодействия между БАС кредитной организации и ее клиентами. В зависимости от состава сетевых связей такое взаимодействие может быть ограничено электронной почтой, запросами форм документов и справок о счетах, заявками на ссуды, обновлением стандартных файлов (изменение реквизитов клиента и т. д.). Сопутствующий риск при такой конфигурации выше, чем в первом случае, уже только из-за возможного наличия непосредственных физических связей между web-ресурсами и БАС кредитной организации, равно как и увеличения числа технических средств, вовлекаемых в процесс предоставления банковских услуг. Поэтому кредитной организации требуются адекватные средства контроля для предотвращения и мониторинга любых попыток неавторизованного доступа к своим внутренним сетям и компьютерным системам и вирусного контроля, а также оповещения руководства о таких попытках и принятия парирующих мер.

3. Операционный (или транзакционный) вариант реализуется системами 3-го уровня, позволяющими клиентам опосредованно или непосредственно (при автоматизированной работе с бэк-офисом) выполнять транзакции. Поскольку при этом обычно существуют физические связи систем ИБ с внутренней вычислительной сетью кредитной организации или обслуживающего ее провайдера, такой архитектуре сопутствует наивысший риск (наиболее сложный состав источников риска), и поэтому должны существовать адекватные средства контроля, учитывающие все угрозы, возникающие в отношении этой организации и интересов ее клиентуры. Одновременно требуются сложные средства обеспечения защиты и безопасности информации, выявления и контроля источников рисков, оповещения руководства о подозрительных действиях и неблагоприятных ситуациях, а также развитые планы действий на случай чрезвычайных обстоятельств.

Потенциальные угрозы для кредитных организаций и их клиентов существуют во всех перечисленных вариантах, почему и не следует при анализе факторов и источников банковских рисков ограничиваться только операционными составляющими ИБ (что типично). Чем сложнее состав технических средств, с помощью которых осуществляется обслуживание клиентов, и разнообразнее используемые каналы прохождения информации (включая системы провайдеров), тем больше источников риска, связанных с различными информационными системами, приходится учитывать при выявлении, оценивании, анализе банковских рисков и организации управления ими.

Это не означает, что банковское обслуживание через Интернет заведомо связано с повышенными рисками для кредитных организаций и их клиентов – просто необходимо четко представлять себе тот информационный контур банковской деятельности (ИКБД), который формируется каждой системой ИБ, возможные источники рисков, связанные с ним, и подход к управлению типичными банковскими рисками, требуемый в каждом конкретном случае для обеспечения полного контроля над смещением профиля риска кредитной организации, применяющей такую технологию электронного банкинга. В зависимости от конкретного варианта реализации источники риска могут варьироваться; базовыми факторами при этом являются организация:

• внутрибанковского процесса обеспечения ДБО в части рабочих процедур и распорядительных документов;

• отношений с клиентами кредитной организации, пользующимися системами ИБ, на основе договоров на ДБО;

• взаимодействия с клиентами ДБО через «киберпространство» (виртуальное пространство Сети и БАС);

• обеспечения информационной безопасности в отношении отдельных систем ИБ или в их комплексе;

• внутреннего контроля над применением технологии ИБ, включая осуществление финансового мониторинга;

• отношений с провайдерами, от которых зависит надежность ДБО через Интернет;

• выявления, оценки, мониторинга источников специфических банковских рисков, специфических для ИБ, и управления ими[9].

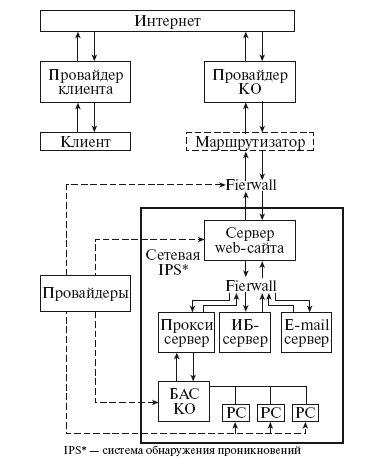

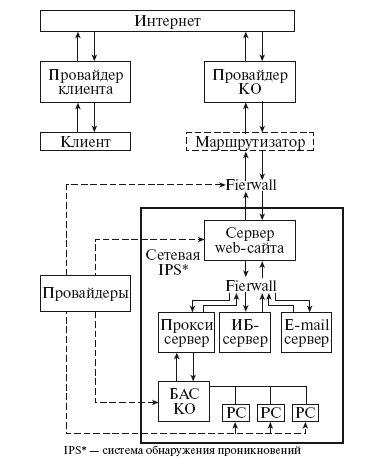

Упрощенная структура ИКБД ИБ показана на рис. 2.2.

Рис. 2.2. Обобщенное представление структуры информационного контура банковской деятельности (ИКБД)

Рис. 2.2. Обобщенное представление структуры информационного контура банковской деятельности (ИКБД)

Одним из важных аспектов ИБ является организация web-сайтов, которые нередко используются как своего рода «виртуальные ворота» к информационно-процессинговым ресурсам кредитной организации. С точки зрения общепринятых требований органов банковского надзора (как за рубежом, так и в России) любые информационные материалы, публикуемые кредитными организациями, в том числе в Сети, должны способствовать формированию у реальных и потенциальных клиентов этих организаций полного и точного представления о характере, показателях и специфике деятельности этих организаций[10]. Фактически при переходе к ИБ для создания, ведения и сопровождения используемых web-сайтов в кредитной организации целесообразно сформировать и в дальнейшем, по мере развития ДБО адаптировать специальный внутрибанковский процесс[11]. Это следует делать во избежание появления дополнительных источников (компонентов) правового и репутационного рисков, связанных с возможными неточностями маркетинговой информации и несоответствием требованиям законодательства, касающимся защиты прав потребителя.

Последнее непосредственно относится к организации web-сайтов и web-порталов, используемых в банковской деятельности. Оформление и распределение информации на web-страницах, фреймах, баннерах и посредством гиперссылок должно быть четким и однозначным, не оставляющим сомнений в источниках и условиях предоставления услуг.

Не менее важна правильная организация так называемых «демилитаризованных зон», изолирующих БАС кредитной организации и ее внутреннюю сетевую структуру (локальную или зональную вычислительную сеть) от внешней сетевой среды, равно как и их административно-технического обеспечения. Для этого специалистам кредитной организации необходимо разрабатывать модели угроз, которые могут быть связаны с технологией ИБ, и сценарии их возможного развития. Это в свою очередь требует анализа архитектуры каналов информационного взаимодействия, которые в общем случае начинаются с сетевых экранов (брандмауэров), web-серверов и прокси-серверов. Речь идет как о сохранении конфиденциальности банковской и клиентской информации, так и о защите от хакерских, крэкерских, фишерских, фармерских и т. п. атак[12], а также от проникновения вирусных программ, которых сегодня развелось великое множество. Поэтому грамотно составленная и реализованная политика информационной безопасности, включающая антивирусное направление, в кредитных организациях (с доведением соответствующих требований и до клиентов, обслуживаемых дистанционно) стала необходимым условием обеспечения надежности современной банковской деятельности.

Наконец, если говорить о наиболее важных технологических и технических аспектах надежности банковской деятельности в целом, следует помнить, что современная кредитная организация полностью зависит от надежности своих распределенных компьютерных систем и от надежности аналогичных систем своих провайдеров. Очевидно, что прерывание ДБО «по техническим причинам», нарушение функциональности (или искажение контента) web-сайта, с которым взаимодействует клиент, могут вызвать негативную общественную реакцию в отношении ИБ и ДБО. Поскольку абсолютно надежных компьютерных и телекоммуникационных систем не существует, специалистам кредитных организаций (включая службы информатизации, безопасности, внутреннего контроля и др.) целесообразно организовать, реализовать и при необходимости адаптировать следующие внутрибанковские процедуры:

• оценку и расчет характеристик надежности используемого аппаратно-программного обеспечения (АПО) ИБ, включая сегменты ИКБД, находящиеся вне самой организации (каналы связи, маршруты взаимодействия с клиентами, каналы ДБО и пр.);

• резервирование АП О и массивов банковских и клиентских данных (в части как «горячего», так и «холодного» резервов[13]) с учетом необходимости перехода на резервные каналы взаимодействия с клиентами и восстановления («отката») сеансов связи в рамках ИБ;

• тестирование функциональности, надежности, защищенности и устойчивости АП О ИБ как кредитной организации, так и ее провайдеров, включая планы действий при чрезвычайных обстоятельствах, возможную компрометацию АПО, а также хранение и восстановление сеансовой информации.

Весь комплекс надежности целесообразно оценивать в направлениях выполнения кредитной организацией своих обязательств перед клиентами, контролирующими и правоохранительными органами, начиная с документарного обеспечения банковской деятельности по ДБО в рамках ИБ, положений о подразделениях кредитной организации, имеющих какое-либо отношение к его обеспечению[14], и заканчивая должностными инструкциями ответственных менеджеров и исполнителей, непосредственно управляющих применением технологии ИБ и контролирующих использование соответствующих автоматизированных систем.

Важным аспектом является учет взаимной анонимности кредитной организации и ее клиента, возникающей при ДБО через Интернет, поскольку для идентификации и аутентификации сторон чаще всего используются средства аналогов собственноручной подписи. Недостатки в организационно-техническом и программноалгоритмическом обеспечении применения таких средств могут негативно сказаться на формировании доказательной базы и обеспечении юридической силы «электронных документов», гарантий невозможности отказа от операции (с обеих сторон), предотвращении возможной противоправной деятельности и управлении рисками банковской деятельности, принимаемыми на себя как кредитной организацией, предлагающей услуги ИБ, так и ее клиентами. Руководству и специалистам кредитной организации следует учитывать накопленный за годы применения технологии ИБ в банковском секторе негативный опыт мошенничеств и хищений с помощью систем ДБО, осложняемый недостатками в организации и содержании претензионной работы с клиентами ИБ.

Специфика сетевого взаимодействия в условиях открытых информационных систем (к которым относится и интернет-взаимодействие) предполагает учет дополнительных факторов риска, связанных с широко распространенным хакерством. Под такого рода учетом понимается организация и адаптация ряда специализированных внутрибанковских процедур, относящихся к основным внутрибанковским процессам и подразделениям, ответственным за их реализацию, а именно:

• выявление недостатков в организации и содержании внутрибанковских процессов (как следствие прежде всего неполной их адаптации к новым банковским информационным технологиям);

• выявление недостатков во внутрибанковских документах (обусловленных отставанием соответствующей регламентации от развития ИБ) по всей иерархической структуре кредитной организации;

• выявление и принятие мер по парированию новых угроз в ИКБД ИБ (в том числе за счет отслеживания «успехов» хакерского сообщества и приемов противоправной деятельности);

• выявление и оперативная замена АП О и ПИО, «пробитых» хакерами (а также другими «деклассированными» элементами, действующими в киберпространстве Интернета);

• выявление недостатков в работе провайдеров, входящих в ИКБД ИБ (в части несоответствия требуемому уровню обслуживания и в плане коррекции недостатков в организации контрактных отношений[15]).

Процедурами управления и тщательного контроля в кредитной организации, предоставляющей услуги ИБ, желательно охватывать[16]:

• дизайн, контент и хостинг web-сайтов;

• конфигурацию сетевых экранов;

• системы предотвращения и обнаружения вторжений[17];

• сетевое администрирование;

• управление информационной безопасностью;

• сервер ИБ;

• прикладное программное обеспечение (расчетов, платежей и пр.);

• внутренние серверы;

• АПО бэк-офиса;

• служебное ПИО;

• автоматизированные системы поддержки принятия решений[18].

Все эти компоненты фактически входят в единый ИКБД, обеспечивающий ДБО в рамках ИБ (несмотря на то что часть из них входит также и в другие информационные контуры в кредитной организации, связанные между собой разнообразными информационными сечениями), и каждый из них следует охватить внутрибанковскими процедурами управления и контроля. Помимо этого все «чувствительные» к возможному переходу в нештатные режимы функционирования компоненты (что может быть обусловлено отказами или сбоями АПО и ПИО кредитной организации, вирусными атаками, несанкционированным доступом, ошибками персонала и клиентов и т. п.), должны быть упомянуты в таких внутрибанковских документах, как «Положение об управлении рисками банковской деятельности», «Положение об информационной безопасности» и «Положение о внутреннем контроле» (о системе или службе внутреннего контроля).

Несмотря на кажущуюся сложность внедрения и применения технологии ИБ, практика свидетельствует, что при правильной организации внутрибанковских процессов и составляющих их процедур удается исключить влияние подавляющего большинства факторов и источников банковских рисков, сопутствующих применению технологии ИБ как таковой. Для российских условий типичными банковскими рисками, которые характеризуются наличием компонентов технологического и технического характера, являются следующие пять рисков: стратегический, операционный, правовой, репутационный и ликвидности (неплатежеспособности).

За рубежом, где в составе банковской деятельности могут допускаться варианты взаимодействия с клиентами, отличные от указанных условий (например, дистанционное открытие банковских счетов с установленным интервалом идентификации, ряд операций кредитования и др.), учету, как правило, подлежат все типичные банковские риски[19]. В то же время очевидно, что выгоды от применения технологии ИБ намного выше, чем затраты как на первичное внедрение соответствующего АП О и адаптацию внутрибанковских процессов, так и на хеджирование сопутствующих компонентов банковских рисков (и их возможную последующую компенсацию в случае реализации). Наилучшим свидетельством наличия этих достоинств является широкое распространение технологии ИБ в российском банковском секторе.

2.2. Мобильный банк: теоретические возможности и практическая необходимость

Очевидно, что проблемы противоправного использования кредитных организаций, например, в качестве «механизмов» отмывания денег не новы, и технологии ДБО лишь обеспечили новый «транспорт» для этого. Однако руководству кредитных организаций целесообразно адекватно учитывать новые факторы риска такого рода при внедрении и развитии ИБ.

Проведенные исследования свидетельствуют, что можно определить три основные разновидности или варианта ИБ, которые реально применяются в настоящее время, различаются масштабом и содержанием банковской деятельности с использованием Интернета, а также составом компонентов типичных банковских рисков, которые сопутствуют применению кредитными организациями технологии ИБ. В основном этот состав определяется наличием (или отсутствием) непосредственных, физических связей между используемыми web-ресурсами и банковской автоматизированной системой (БАС) кредитной организации.

В число наиболее распространенных вариантов ИБ входят следующие.

1. Информационный вариант – это базовый уровень ИБ. В обобщенной терминологии электронных банковских систем ему соответствуют так называемые системы 1-го уровня. Как правило, кредитная организация при этом дает на обособленном сервере маркетинговую информацию относительно банковских услуг и обслуживания, свои реквизиты, тарифы и пр. Соответствующий совокупный риск считается относительно низким, поскольку БАС кредитной организации обычно не имеет непосредственной связи с таким сервером, и внутренняя вычислительная сеть этой организации недоступна для проникновения извне. В то же время соответствующий сервер или web-сайт может оказаться уязвимым для внешних воздействий прежде всего в части нарушения его функционирования, намеренного искажения, уничтожения представляемой на нем информации или размещения антирекламы, информации, негативно влияющей на имидж кредитной организации (сомнительных баннеров или ссылок на порносайты и т. п.). Поэтому руководству кредитной организации целесообразно предусмотреть внедрение эффективных средств контроля для предотвращения таких несанкционированных воздействий.

2. Коммуникационный вариант описывается как использование «банковской электронной системы» 2-го уровня, что позволяет реализовать некоторые виды информационного взаимодействия между БАС кредитной организации и ее клиентами. В зависимости от состава сетевых связей такое взаимодействие может быть ограничено электронной почтой, запросами форм документов и справок о счетах, заявками на ссуды, обновлением стандартных файлов (изменение реквизитов клиента и т. д.). Сопутствующий риск при такой конфигурации выше, чем в первом случае, уже только из-за возможного наличия непосредственных физических связей между web-ресурсами и БАС кредитной организации, равно как и увеличения числа технических средств, вовлекаемых в процесс предоставления банковских услуг. Поэтому кредитной организации требуются адекватные средства контроля для предотвращения и мониторинга любых попыток неавторизованного доступа к своим внутренним сетям и компьютерным системам и вирусного контроля, а также оповещения руководства о таких попытках и принятия парирующих мер.

3. Операционный (или транзакционный) вариант реализуется системами 3-го уровня, позволяющими клиентам опосредованно или непосредственно (при автоматизированной работе с бэк-офисом) выполнять транзакции. Поскольку при этом обычно существуют физические связи систем ИБ с внутренней вычислительной сетью кредитной организации или обслуживающего ее провайдера, такой архитектуре сопутствует наивысший риск (наиболее сложный состав источников риска), и поэтому должны существовать адекватные средства контроля, учитывающие все угрозы, возникающие в отношении этой организации и интересов ее клиентуры. Одновременно требуются сложные средства обеспечения защиты и безопасности информации, выявления и контроля источников рисков, оповещения руководства о подозрительных действиях и неблагоприятных ситуациях, а также развитые планы действий на случай чрезвычайных обстоятельств.

Потенциальные угрозы для кредитных организаций и их клиентов существуют во всех перечисленных вариантах, почему и не следует при анализе факторов и источников банковских рисков ограничиваться только операционными составляющими ИБ (что типично). Чем сложнее состав технических средств, с помощью которых осуществляется обслуживание клиентов, и разнообразнее используемые каналы прохождения информации (включая системы провайдеров), тем больше источников риска, связанных с различными информационными системами, приходится учитывать при выявлении, оценивании, анализе банковских рисков и организации управления ими.

Это не означает, что банковское обслуживание через Интернет заведомо связано с повышенными рисками для кредитных организаций и их клиентов – просто необходимо четко представлять себе тот информационный контур банковской деятельности (ИКБД), который формируется каждой системой ИБ, возможные источники рисков, связанные с ним, и подход к управлению типичными банковскими рисками, требуемый в каждом конкретном случае для обеспечения полного контроля над смещением профиля риска кредитной организации, применяющей такую технологию электронного банкинга. В зависимости от конкретного варианта реализации источники риска могут варьироваться; базовыми факторами при этом являются организация:

• внутрибанковского процесса обеспечения ДБО в части рабочих процедур и распорядительных документов;

• отношений с клиентами кредитной организации, пользующимися системами ИБ, на основе договоров на ДБО;

• взаимодействия с клиентами ДБО через «киберпространство» (виртуальное пространство Сети и БАС);

• обеспечения информационной безопасности в отношении отдельных систем ИБ или в их комплексе;

• внутреннего контроля над применением технологии ИБ, включая осуществление финансового мониторинга;

• отношений с провайдерами, от которых зависит надежность ДБО через Интернет;

• выявления, оценки, мониторинга источников специфических банковских рисков, специфических для ИБ, и управления ими[9].

Упрощенная структура ИКБД ИБ показана на рис. 2.2.

Одним из важных аспектов ИБ является организация web-сайтов, которые нередко используются как своего рода «виртуальные ворота» к информационно-процессинговым ресурсам кредитной организации. С точки зрения общепринятых требований органов банковского надзора (как за рубежом, так и в России) любые информационные материалы, публикуемые кредитными организациями, в том числе в Сети, должны способствовать формированию у реальных и потенциальных клиентов этих организаций полного и точного представления о характере, показателях и специфике деятельности этих организаций[10]. Фактически при переходе к ИБ для создания, ведения и сопровождения используемых web-сайтов в кредитной организации целесообразно сформировать и в дальнейшем, по мере развития ДБО адаптировать специальный внутрибанковский процесс[11]. Это следует делать во избежание появления дополнительных источников (компонентов) правового и репутационного рисков, связанных с возможными неточностями маркетинговой информации и несоответствием требованиям законодательства, касающимся защиты прав потребителя.

Последнее непосредственно относится к организации web-сайтов и web-порталов, используемых в банковской деятельности. Оформление и распределение информации на web-страницах, фреймах, баннерах и посредством гиперссылок должно быть четким и однозначным, не оставляющим сомнений в источниках и условиях предоставления услуг.

Не менее важна правильная организация так называемых «демилитаризованных зон», изолирующих БАС кредитной организации и ее внутреннюю сетевую структуру (локальную или зональную вычислительную сеть) от внешней сетевой среды, равно как и их административно-технического обеспечения. Для этого специалистам кредитной организации необходимо разрабатывать модели угроз, которые могут быть связаны с технологией ИБ, и сценарии их возможного развития. Это в свою очередь требует анализа архитектуры каналов информационного взаимодействия, которые в общем случае начинаются с сетевых экранов (брандмауэров), web-серверов и прокси-серверов. Речь идет как о сохранении конфиденциальности банковской и клиентской информации, так и о защите от хакерских, крэкерских, фишерских, фармерских и т. п. атак[12], а также от проникновения вирусных программ, которых сегодня развелось великое множество. Поэтому грамотно составленная и реализованная политика информационной безопасности, включающая антивирусное направление, в кредитных организациях (с доведением соответствующих требований и до клиентов, обслуживаемых дистанционно) стала необходимым условием обеспечения надежности современной банковской деятельности.

Наконец, если говорить о наиболее важных технологических и технических аспектах надежности банковской деятельности в целом, следует помнить, что современная кредитная организация полностью зависит от надежности своих распределенных компьютерных систем и от надежности аналогичных систем своих провайдеров. Очевидно, что прерывание ДБО «по техническим причинам», нарушение функциональности (или искажение контента) web-сайта, с которым взаимодействует клиент, могут вызвать негативную общественную реакцию в отношении ИБ и ДБО. Поскольку абсолютно надежных компьютерных и телекоммуникационных систем не существует, специалистам кредитных организаций (включая службы информатизации, безопасности, внутреннего контроля и др.) целесообразно организовать, реализовать и при необходимости адаптировать следующие внутрибанковские процедуры:

• оценку и расчет характеристик надежности используемого аппаратно-программного обеспечения (АПО) ИБ, включая сегменты ИКБД, находящиеся вне самой организации (каналы связи, маршруты взаимодействия с клиентами, каналы ДБО и пр.);

• резервирование АП О и массивов банковских и клиентских данных (в части как «горячего», так и «холодного» резервов[13]) с учетом необходимости перехода на резервные каналы взаимодействия с клиентами и восстановления («отката») сеансов связи в рамках ИБ;

• тестирование функциональности, надежности, защищенности и устойчивости АП О ИБ как кредитной организации, так и ее провайдеров, включая планы действий при чрезвычайных обстоятельствах, возможную компрометацию АПО, а также хранение и восстановление сеансовой информации.

Весь комплекс надежности целесообразно оценивать в направлениях выполнения кредитной организацией своих обязательств перед клиентами, контролирующими и правоохранительными органами, начиная с документарного обеспечения банковской деятельности по ДБО в рамках ИБ, положений о подразделениях кредитной организации, имеющих какое-либо отношение к его обеспечению[14], и заканчивая должностными инструкциями ответственных менеджеров и исполнителей, непосредственно управляющих применением технологии ИБ и контролирующих использование соответствующих автоматизированных систем.

Важным аспектом является учет взаимной анонимности кредитной организации и ее клиента, возникающей при ДБО через Интернет, поскольку для идентификации и аутентификации сторон чаще всего используются средства аналогов собственноручной подписи. Недостатки в организационно-техническом и программноалгоритмическом обеспечении применения таких средств могут негативно сказаться на формировании доказательной базы и обеспечении юридической силы «электронных документов», гарантий невозможности отказа от операции (с обеих сторон), предотвращении возможной противоправной деятельности и управлении рисками банковской деятельности, принимаемыми на себя как кредитной организацией, предлагающей услуги ИБ, так и ее клиентами. Руководству и специалистам кредитной организации следует учитывать накопленный за годы применения технологии ИБ в банковском секторе негативный опыт мошенничеств и хищений с помощью систем ДБО, осложняемый недостатками в организации и содержании претензионной работы с клиентами ИБ.

Специфика сетевого взаимодействия в условиях открытых информационных систем (к которым относится и интернет-взаимодействие) предполагает учет дополнительных факторов риска, связанных с широко распространенным хакерством. Под такого рода учетом понимается организация и адаптация ряда специализированных внутрибанковских процедур, относящихся к основным внутрибанковским процессам и подразделениям, ответственным за их реализацию, а именно:

• выявление недостатков в организации и содержании внутрибанковских процессов (как следствие прежде всего неполной их адаптации к новым банковским информационным технологиям);

• выявление недостатков во внутрибанковских документах (обусловленных отставанием соответствующей регламентации от развития ИБ) по всей иерархической структуре кредитной организации;

• выявление и принятие мер по парированию новых угроз в ИКБД ИБ (в том числе за счет отслеживания «успехов» хакерского сообщества и приемов противоправной деятельности);

• выявление и оперативная замена АП О и ПИО, «пробитых» хакерами (а также другими «деклассированными» элементами, действующими в киберпространстве Интернета);

• выявление недостатков в работе провайдеров, входящих в ИКБД ИБ (в части несоответствия требуемому уровню обслуживания и в плане коррекции недостатков в организации контрактных отношений[15]).

Процедурами управления и тщательного контроля в кредитной организации, предоставляющей услуги ИБ, желательно охватывать[16]:

• дизайн, контент и хостинг web-сайтов;

• конфигурацию сетевых экранов;

• системы предотвращения и обнаружения вторжений[17];

• сетевое администрирование;

• управление информационной безопасностью;

• сервер ИБ;

• прикладное программное обеспечение (расчетов, платежей и пр.);

• внутренние серверы;

• АПО бэк-офиса;

• служебное ПИО;

• автоматизированные системы поддержки принятия решений[18].

Все эти компоненты фактически входят в единый ИКБД, обеспечивающий ДБО в рамках ИБ (несмотря на то что часть из них входит также и в другие информационные контуры в кредитной организации, связанные между собой разнообразными информационными сечениями), и каждый из них следует охватить внутрибанковскими процедурами управления и контроля. Помимо этого все «чувствительные» к возможному переходу в нештатные режимы функционирования компоненты (что может быть обусловлено отказами или сбоями АПО и ПИО кредитной организации, вирусными атаками, несанкционированным доступом, ошибками персонала и клиентов и т. п.), должны быть упомянуты в таких внутрибанковских документах, как «Положение об управлении рисками банковской деятельности», «Положение об информационной безопасности» и «Положение о внутреннем контроле» (о системе или службе внутреннего контроля).

Несмотря на кажущуюся сложность внедрения и применения технологии ИБ, практика свидетельствует, что при правильной организации внутрибанковских процессов и составляющих их процедур удается исключить влияние подавляющего большинства факторов и источников банковских рисков, сопутствующих применению технологии ИБ как таковой. Для российских условий типичными банковскими рисками, которые характеризуются наличием компонентов технологического и технического характера, являются следующие пять рисков: стратегический, операционный, правовой, репутационный и ликвидности (неплатежеспособности).

За рубежом, где в составе банковской деятельности могут допускаться варианты взаимодействия с клиентами, отличные от указанных условий (например, дистанционное открытие банковских счетов с установленным интервалом идентификации, ряд операций кредитования и др.), учету, как правило, подлежат все типичные банковские риски[19]. В то же время очевидно, что выгоды от применения технологии ИБ намного выше, чем затраты как на первичное внедрение соответствующего АП О и адаптацию внутрибанковских процессов, так и на хеджирование сопутствующих компонентов банковских рисков (и их возможную последующую компенсацию в случае реализации). Наилучшим свидетельством наличия этих достоинств является широкое распространение технологии ИБ в российском банковском секторе.

2.2. Мобильный банк: теоретические возможности и практическая необходимость

Разговор о мобильном банкинге должен начаться с определения терминологии. На практике очень часто встречаются словосочетания «мобильный банкинг» и «SMS-банкинг». Если с мобильным банкингом все более или менее понятно, – это предоставление банковских услуг через мобильный телефон, то под SMS-банкингом некоторые банковские специалисты подразумевают только информационные сервисы – SMS-уведомления, а др. – и активные операции со стороны клиента (запросы информации, SMS-команды на совершение операций). Единой трактовки этого термина пока не сложилось. Понятие SMS-банкинга правильнее использовать в том случае, если интерфейсом взаимодействия клиента с банком являются SMS-команды и SMS-сообщения, которые клиент сам читает и набирает. Таким образом, SMS-банкинг – это просто технически более простая и для клиента менее удобная концепция обслуживания с использованием мобильного телефона. Мобильный же банк – это более общее понятие. Мобильный банк может взаимодействовать с клиентом с помощью как SMS, так и специального программного интерфейса мобильного телефона, который организует более удобное представление информации, иерархию меню и поддерживает связь с банковским сервером посредством любого канала (SMS, GPRS, Wi-Fi, транспорт тут не принципиален) или отображение специализированного сайта (WAP).

Какие же технические реализации мобильного банка существуют и чем они отличаются?

1. SMS-банкинг, в рамках которого все взаимодействие с клиентом строится на уровне SMS-сообщений. SMS-банкинг может быть пассивным, когда клиенту предоставляются только информационные сервисы (информация о совершенных операциях, начисленных процентах, информирование об истечении срока действия договора, карты и т. п.), и активным, когда посредством SMS-команд клиент может совершать какие-то операции (запрашивать информацию, проводить платежи и т. п.). Технически это самая простая реализация мобильного банка, которая совместима совершенно со всеми мобильными телефонами, и все доработки касаются только серверной части банка, которая должна уметь отправлять, получать и соответствующим образом обрабатывать SMS-команды. К ее достоинствам стоит отнести и то, что SMS-банкинг будет работать везде, где работает сам мобильный телефон. Активные операции через SMS-банкинг для клиента неудобны, так как ему нужно запоминать и правильно набирать условные наименования команд (например: Inf – информация по счету, pay – оплатить) и их реквизиты (номер счета, сумму, валюту и т. п.). Чтобы облегчить клиенту жизнь, можно построить интерактивную систему взаимодействия с клиентом, в рамках которой на любую неправильную SMS-команду клиенту будет возвращаться сообщение с полным списком команд в системе, а в случае частичного набора команды система будет сама додумывать ее за клиента (например, сообщение <Р> или <РА>, при условии, что в системе нет других команд, начинающихся с этой буквы однозначно может идентифицироваться как <PAY>, а в случае если есть несколько команд, начинающихся с этих символов, клиенту будет отправлен список этих команд для уточнения).

2. SIM-апплет – это приложение, записанное непосредственно на SIM-карту. Первоначально записывать приложения непосредственно на SIM-карту могли только в момент ее выпуска, и для того чтобы прописать апплет на старую карту, необходимо ее заменить в офисе оператора. Сейчас стали появляться карты, на которые апплеты можно загружать в любой момент, в том числе дистанционно. SIM-апплет позволяет обеспечить наиболее серьезную криптографию, но использование этой технологии сдерживается тем, что владельцам старых SIM-карт необходимо их физически заменить.

Какие же технические реализации мобильного банка существуют и чем они отличаются?

1. SMS-банкинг, в рамках которого все взаимодействие с клиентом строится на уровне SMS-сообщений. SMS-банкинг может быть пассивным, когда клиенту предоставляются только информационные сервисы (информация о совершенных операциях, начисленных процентах, информирование об истечении срока действия договора, карты и т. п.), и активным, когда посредством SMS-команд клиент может совершать какие-то операции (запрашивать информацию, проводить платежи и т. п.). Технически это самая простая реализация мобильного банка, которая совместима совершенно со всеми мобильными телефонами, и все доработки касаются только серверной части банка, которая должна уметь отправлять, получать и соответствующим образом обрабатывать SMS-команды. К ее достоинствам стоит отнести и то, что SMS-банкинг будет работать везде, где работает сам мобильный телефон. Активные операции через SMS-банкинг для клиента неудобны, так как ему нужно запоминать и правильно набирать условные наименования команд (например: Inf – информация по счету, pay – оплатить) и их реквизиты (номер счета, сумму, валюту и т. п.). Чтобы облегчить клиенту жизнь, можно построить интерактивную систему взаимодействия с клиентом, в рамках которой на любую неправильную SMS-команду клиенту будет возвращаться сообщение с полным списком команд в системе, а в случае частичного набора команды система будет сама додумывать ее за клиента (например, сообщение <Р> или <РА>, при условии, что в системе нет других команд, начинающихся с этой буквы однозначно может идентифицироваться как <PAY>, а в случае если есть несколько команд, начинающихся с этих символов, клиенту будет отправлен список этих команд для уточнения).

2. SIM-апплет – это приложение, записанное непосредственно на SIM-карту. Первоначально записывать приложения непосредственно на SIM-карту могли только в момент ее выпуска, и для того чтобы прописать апплет на старую карту, необходимо ее заменить в офисе оператора. Сейчас стали появляться карты, на которые апплеты можно загружать в любой момент, в том числе дистанционно. SIM-апплет позволяет обеспечить наиболее серьезную криптографию, но использование этой технологии сдерживается тем, что владельцам старых SIM-карт необходимо их физически заменить.