Впрочем, панику поднимать рано: как оказалось, ZDNet News, опубликовавшее отчёт о выступлении Райта, слегка приукрасило реалии. На самом деле, Райт говорил лишь о потенциальной осуществимости такого механизма — прямых доказательств его использования на практике у исследователя нет. Но, как и всегда, это лишь вопрос времени — ведь ситуация с защищённостью беспроводных корпоративных сетей и в самом деле аховая. Из-за своей гибкости, дешевизны и удобства такие сети — одна из самых привлекательных компонент ИТ-инфраструктуры. Попросту говоря, штука модная — а как и всегда в таких случаях, о побочных эффектах задумываются немногие. В результате, по некоторым данным, до 80% корпоративных Wi-Fi локалок никак не защищены от вторжения. А те, кто беспокоится о защите входа, часто оставляют неприкрытой передаваемую информацию — не пытаясь использовать даже минимальный криптографический инструментарий.

Конечно, решения проблемы есть — но все они требуют от владельцев сети дополнительных и серьёзных затрат. Так, можно использовать физические средства сигнализации о вторжении (пример — Intrusion Detection System от Netsec): устройства, установленные по периметру охраняемого здания, сигнализирующие о подключении извне. Однако здесь совершенно необходимо наличие службы безопасности, способной распознавать информационные угрозы. Можно поступить иначе, ограничив объём данных и сервисов, доступных пользователям через беспроводное соединение (такой тактики придерживается, в частности, Deutsche Bank). Но и здесь свои проблемы, главная из которых — личная сознательность персонала, которому необходимо втолковать разницу между различными способами получения доступа к нужным данным.

Глава 9.

Глава 10.

Глава 11.

Глава 12.

Глава 13.

Глава 14.

Глава 15.

Глава 16.

Конечно, решения проблемы есть — но все они требуют от владельцев сети дополнительных и серьёзных затрат. Так, можно использовать физические средства сигнализации о вторжении (пример — Intrusion Detection System от Netsec): устройства, установленные по периметру охраняемого здания, сигнализирующие о подключении извне. Однако здесь совершенно необходимо наличие службы безопасности, способной распознавать информационные угрозы. Можно поступить иначе, ограничив объём данных и сервисов, доступных пользователям через беспроводное соединение (такой тактики придерживается, в частности, Deutsche Bank). Но и здесь свои проблемы, главная из которых — личная сознательность персонала, которому необходимо втолковать разницу между различными способами получения доступа к нужным данным.

Глава 9.

Wi-Fi для всех

2004 стал годом повсеместного запуска услуг Wi-Fi в России — к такому выводу пришли прогнозисты компании J’son & Partner, специализирующейся на проведении исследований в области телекоммуникаций, медиа и информационных технологий. Согласно отчёту, иллюстрирующему текущее состояние рынка беспроводных сетей, к концу 2007 году количество точек доступа в двух столицах может превысит 550.

На данный момент в России насчитывается 21 провайдер Wi-Fi (WISP), девять из них предоставляют услугу на коммерческой основе. Обычно с клиентов взимается почасовая оплата, которая составляет 6-10 долларов за час. Лишь 3 WISPa считают работу с Wi-Fi своим основным бизнесом, остальные пока рассматривают её как возможное направление будущего развития компании, прощупывают рынок.

Большая часть российских пользователей Wi-Fi — студенты, они составляют 60% от общего числа (800-1000 человек в первом квартале 2004 г.). Такое положение вещей объясняется просто: в главных университетах страны открыто много бесплатных хот-спотов. Вторую категорию активных потребителей услуги представляют бизнесмены. По разным оценкам, в настоящий момент от 400 до 600 предпринимателей пользуются беспроводными сетями регулярно. Именно они приносят Wi-Fi провайдерам 70% реальных доходов.

Обычным местом предоставления доступа в интернет через Wi-Fi в России являются кафе и кофейни, которые ориентируются, в основном, на обеспеченных молодых людей — своих постоянных клиентов. Треть всех коммерческих хот-спотов расположены в отелях и аэропортах, их целевой аудиторией являются деловые люди, для которых удобство важнее цены. Так, общая сумма ежемесячных доходов от Wi-Fi в отелях по состоянию на март 2005 г. составила $150 000.

К сожалению, пока не во всех отелях постояльцы могут легко обнаружить информацию о возможности пользования Wi-Fi, осведомлённость местного персонала, который мог бы ответить на вопросы об услуге, тоже пока оставляет желать лучшего. Сейчас, и это относится не только к гостиничному бизнесу, желающий воспользоваться Wi-Fi должен проявить большую настойчивость, специально спрашивая о наличии сервиса и способе его оплаты.

При этом ключевым фактором успеха хот-спота аналитики J’son & Partner считают именно инструктаж персонала, который должен быть проведён таким образом, чтобы служащие, например, отеля могли описать потенциальному клиенту предоставляемую услугу Wi-Fi. Одновр-менно специалисты указывают на необходимость проведения провайдерами активных рекламных кампаний, если те заинтересованы в привлечении большего числа платёжеспособных пользователей.

Что касается развития Wi-Fi в мире, то здесь в течение 2005 года ожидается более чем 225-процентный рост числа хот-спотов, так что если их количество в конце 2004 доходило до 73 000, то к концу текущего года число точек доступа должно достичь 240 000. Лидирующее место на мировом рынке занимают на данный момент страны Азии, на долю которых приходится 49% хот-спотов. К концу второго квартала 2005 года 28% точек были открыты в США, так что количество европейских хот-спотов соответствовало 23%.

На данный момент в России насчитывается 21 провайдер Wi-Fi (WISP), девять из них предоставляют услугу на коммерческой основе. Обычно с клиентов взимается почасовая оплата, которая составляет 6-10 долларов за час. Лишь 3 WISPa считают работу с Wi-Fi своим основным бизнесом, остальные пока рассматривают её как возможное направление будущего развития компании, прощупывают рынок.

Большая часть российских пользователей Wi-Fi — студенты, они составляют 60% от общего числа (800-1000 человек в первом квартале 2004 г.). Такое положение вещей объясняется просто: в главных университетах страны открыто много бесплатных хот-спотов. Вторую категорию активных потребителей услуги представляют бизнесмены. По разным оценкам, в настоящий момент от 400 до 600 предпринимателей пользуются беспроводными сетями регулярно. Именно они приносят Wi-Fi провайдерам 70% реальных доходов.

Обычным местом предоставления доступа в интернет через Wi-Fi в России являются кафе и кофейни, которые ориентируются, в основном, на обеспеченных молодых людей — своих постоянных клиентов. Треть всех коммерческих хот-спотов расположены в отелях и аэропортах, их целевой аудиторией являются деловые люди, для которых удобство важнее цены. Так, общая сумма ежемесячных доходов от Wi-Fi в отелях по состоянию на март 2005 г. составила $150 000.

К сожалению, пока не во всех отелях постояльцы могут легко обнаружить информацию о возможности пользования Wi-Fi, осведомлённость местного персонала, который мог бы ответить на вопросы об услуге, тоже пока оставляет желать лучшего. Сейчас, и это относится не только к гостиничному бизнесу, желающий воспользоваться Wi-Fi должен проявить большую настойчивость, специально спрашивая о наличии сервиса и способе его оплаты.

При этом ключевым фактором успеха хот-спота аналитики J’son & Partner считают именно инструктаж персонала, который должен быть проведён таким образом, чтобы служащие, например, отеля могли описать потенциальному клиенту предоставляемую услугу Wi-Fi. Одновр-менно специалисты указывают на необходимость проведения провайдерами активных рекламных кампаний, если те заинтересованы в привлечении большего числа платёжеспособных пользователей.

Что касается развития Wi-Fi в мире, то здесь в течение 2005 года ожидается более чем 225-процентный рост числа хот-спотов, так что если их количество в конце 2004 доходило до 73 000, то к концу текущего года число точек доступа должно достичь 240 000. Лидирующее место на мировом рынке занимают на данный момент страны Азии, на долю которых приходится 49% хот-спотов. К концу второго квартала 2005 года 28% точек были открыты в США, так что количество европейских хот-спотов соответствовало 23%.

Глава 10.

Безопасен ли Wi-Fi?

Защита беспроводных соединений обеспечивается использованием протоколов WPA и WEP, осуществляющих контроль за аутентификацией пользователей и кодированием сетевого трафика. Кроме шифра-ции трафика 40, 64 или даже 128 битным ключом, в беспроводных сетях возможен выбор полос частоты, в которых работают устройства передачи данных. В сетях WLAN используется особая технология Direct Sequence Spread Spectrum, обеспечивающая высокую устойчивость ко всем видам искажениям и помехам в радиоэфире. Разработчики ведут постоянную работу по совершенствованию защиты беспроводных сетей.

Глава 11.

Взлом сетей Wi-Fi

Каждая беспроводная сеть имеет как минимум два ключевых компонента, базовую станцию (stations) и точку доступа (access points). Беспроводные сети могут функционировать в двух режимах: ad-hoc (peer-to-peer) и infrastructure. В первом случае сетевые карточки напрямую общаются друг с другом, во втором случае при помощи точек доступа, в этом случае такие точки служат в качестве Ethernet мостов.

Клиент и точка перед передачей данных должны установить соединение. Как не трудно догадаться между точкой и клиентом может существовать всего три состояния:

• Аутентификация не пройдена и точка не опознана

• Аутентификация пройдена, но точка не опознана

• Аутентификация принята и точка присоединена

Обратно не трудно понять, что обмен данными может идти только в третьем случае. До установления соединения стороны обмениваются управляющими пакетами, точка доступа передаёт опознавательные сигналы с фиксированным интервалом, клиент, приняв такой пакет, начинает аутентификацию посылкой опознавательного фрейма, после авторизации клиент посылает пакет присоединения, а точка — пакет подтверждения присоединения беспроводного клиента к сети.

В случае наличия у вас в загашнике собственной точки доступа есть другая возможность: устанавливаете Аccess Рoint рядом с существующей сетью — если ваш сигнал сильнее оригинального, то клиент подключится именно к вам, а не к той сети, передав при этом не только МАС адрес, но и пароль и прочие данные.

• Чистые данные проходят проверку целостности, и выдаётся контрольная сумма (integrity check value, ICV). В протоколе 802.11 для этого используется СRC-32.

• ICV добавляется в конец данных.

• Генерируется 24-битный вектор инициализации (IV) и за ним привязывается секретный ключ. Полученное значение является исходным для генерации псевдослучайного числа.

• Генератор случайных чисел выдаёт ключевую последовательность.

• Данные XOR'ятся с этой ключевой последовательностью.

• Вектор инициализации добавляется в конец и все это передаётся в эфир.

Другой вариант — обычный XOR. Если у нас есть посланный plain text и его зашифрованный вариант, то мы просто XOR'им шифр и на выходе получаем ключ, который вместе с вектором даёт возможность «грузить» пакеты в сеть без аутентификации на точке доступа.

Клиент и точка перед передачей данных должны установить соединение. Как не трудно догадаться между точкой и клиентом может существовать всего три состояния:

• Аутентификация не пройдена и точка не опознана

• Аутентификация пройдена, но точка не опознана

• Аутентификация принята и точка присоединена

Обратно не трудно понять, что обмен данными может идти только в третьем случае. До установления соединения стороны обмениваются управляющими пакетами, точка доступа передаёт опознавательные сигналы с фиксированным интервалом, клиент, приняв такой пакет, начинает аутентификацию посылкой опознавательного фрейма, после авторизации клиент посылает пакет присоединения, а точка — пакет подтверждения присоединения беспроводного клиента к сети.

Механизмы безопасности

Стандарт 802.1 для беспроводных сетей предусматривает несколько механизмов обеспечения безопасности сети. В этом разделе мы рассмотрим пять основных, наиболее используемых.Wired Equivalent Protocol

Wired Equivalent Protocol, или WEP, разработан был автором стандарта 802.1. Основная функция WEP — шифрование данных при передаче по радио и предотвращение неавторизованного доступа в беспроводную сеть. По умолчанию WEP отключён, однако его можно легко включить и в таком случае он начнёт шифровать каждый исходящий пакет. Для шифрования WEP использует алгоритм RC4.WEP 2

Представленный в 2001 году после обнаружения множества дырок в первой версии, WEP 2 имеет улучшенный механизм шифрования, и поддержку Cerberus V. Понятно, что полную поддержку такой системы ещё не кто не осилил.Open System Authentication

Система аутентификации, по умолчанию используемая в протоколе 802.11. Собственно системы как таковой нет — аутентификацию проходит любой, кто запрашивает. В случае OSA не помогает даже WEP, так как в ходе экспериментов было выяснено, что пакет аутентификации посылается НЕ зашифрованным.Access Control List

В протоколе 802.11 не описывается, но используется многими в качестве дополнения к стандартным методам. Основа такого метода — клиентский Ethernet MAC, уникальный для каждой карточки. Точка доступа ограничивает доступ к сети в соответствии со своим списком МАС адресов, есть клиент в списке и доступ разрешён, нет — значит, нет.Closed Network Access Control

Тут не намного сложнее: либо администратор разрешает любому пользователю присоединяться к сети, либо в неё может войти только тот, кто знает её имя, SSID. Сетевое имя в таком случае служит секретным ключом.Атаки

По некоторым оценкам 95% сетей практически беззащитны и каждый из описываемых методов имеет 98% шанс на успех. Зачем можно использовать такую сеть? Ну, например, для получения бесплатного доступа в Интернет, изучения материалов, представленных в сети, да и просто для развлечения, ведь в отличие от стационарной сети поимка хакера в беспроводной среде — довольно не тривиальное дело.Access Point Spoofing & MAC Sniffing

Список доступа вполне пригоден к использованию совместно с правильной идентификацией пользователей в этом самом списке. В случае же с МАС адресом Access Control List очень просто побороть, так как такой адрес просто изменить (беспроводные сетевые карты позволяют программно менять МАС адрес) и ещё проще перехватить, так как он даже в случае с WEP передаётся в открытом виде. Таким образом, элементарно проникнуть в сеть, защищённую Access Control List и использовать все её преимущества и ресурсы.В случае наличия у вас в загашнике собственной точки доступа есть другая возможность: устанавливаете Аccess Рoint рядом с существующей сетью — если ваш сигнал сильнее оригинального, то клиент подключится именно к вам, а не к той сети, передав при этом не только МАС адрес, но и пароль и прочие данные.

WEP Attacks

Для объяснения всех атак сначала, думаю, необходимо рассказать о том, как же шифруются данные в WEP. Итак, вот весь план:• Чистые данные проходят проверку целостности, и выдаётся контрольная сумма (integrity check value, ICV). В протоколе 802.11 для этого используется СRC-32.

• ICV добавляется в конец данных.

• Генерируется 24-битный вектор инициализации (IV) и за ним привязывается секретный ключ. Полученное значение является исходным для генерации псевдослучайного числа.

• Генератор случайных чисел выдаёт ключевую последовательность.

• Данные XOR'ятся с этой ключевой последовательностью.

• Вектор инициализации добавляется в конец и все это передаётся в эфир.

Plaintext атака

В таком взломе атакующий знает исходное послание и имеет копию зашифрованного ответа. Недостающее звено — это ключ. Для его получения атакующий посылает цели небольшую часть данных и получает ответ, получив его, мы находим 24-битный вектор инициализации, используемый для генерирования ключа — нахождение ключа в таком случае всего лишь задача брутфорса.Другой вариант — обычный XOR. Если у нас есть посланный plain text и его зашифрованный вариант, то мы просто XOR'им шифр и на выходе получаем ключ, который вместе с вектором даёт возможность «грузить» пакеты в сеть без аутентификации на точке доступа.

Повторное использование шифра

Атакующий выцепляет из пакета ключевую последовательность. Так как алгоритм шифрования WEP на вектор отводит довольно мало места, атакующий может перехватывать ключевой поток, используя разные IV, создавая для себя их последовательность. Таким образом, хакер может расшифровывать сообщения, используя все тот же XOR, когда по сети пойдут зашифрованные данные при помощи сгенерированных ранее ключевых потоков их можно будет расшифровать.Атака Fluhrer-Mantin-Shamir

Летом прошло года работник Cisco Scott Fluhrer, Itsik Mantin и Adi Shamir из научного института Израиля, обнаружили уязвимость в алгоритме Key Scheduling Algorithm (KSA) который работает в RC4. С её помощью можно получить как 24-битный ключ WEP, так и 128-битный ключ WEP 2. На всеобщее обозрение было представлено две программы — Air snort и WEPCrack.Low-Hanging Fruit

Собственно как ясно из названия дело тут даже не в атаке, а в добыче халявы из незащищённых сетей. Большинство беспроводных сетей абсолютно не защищены, в них не требуется авторизации и даже не используют WEP, так что человек с беспроводной сетевой карточкой и сканером может легко подключиться к Access Point'у и использовать все ресурсы им предоставляемые. Отсюда и название — низко висящие фрукты, которые сорвать не составляет никакого труда…

Глава 12.

Безопасность сетей

Итак, мы рассмотрели основные проблемы безопасности, настало время поговорить и о защите от хакеров. В этой главе вы узнаете об основных методах борьбы с незаконным проникновением:

• Защищайте свою сеть при помощи VPN или access control list

• Точка доступа не должна быть напрямую подсоединена к локальной сети, даже если WEP включён

• Точка доступа никогда не должна находиться позади брандмауэра

• Доступ клиентам беспроводной сети надо давать по secure shell, IPSec или виртуальные частные сети. Они обеспечивают приемлемый уровень безопасности.

Фильтрация МАС-адресов

В этом варианте администратор составляет список МАС адресов сетевых карт клиентов. В случае нескольких АР необходимо предусмотреть, чтобы МАС адрес клиента существовал на всех, дабы он мог беспрепятственно перемещаться между ними. Однако этот метод легко победить, так что в одиночку его использовать не рекомендуется.WEP

Обеспечивает шифрование при передаче данных между клиентом и сервером, однако как я уже описывал, так же легко поддаётся взлому. Использовать его, тем не менее, можно и нужно, дабы не облегчать взломщику его задачу.SSID (Network ID)

Первой попыткой обезопасить беспроводные сети была система Сетевых Идентификаторов или SSID. При попытке клиента подключиться к АР на него передаётся семизначный алфавитно-цифровой код, используя метку SSID мы можем быть уверены, что только знающие его клиенты будут присоединяться к нашей сети. При использовании WEP сетевой идентификатор при передаче шифруется, однако на конечном устройстве он хранится в виде plain-text'a, так что злоумышленник, имеющий доступ к девайсам сможет его прочесть.Firewall

По ходу дела единственная вещь, которая может помочь от неавторизованного доступа. Доступ к сети должен осуществляться при помощи IPSec, secure shell или VPN и брандмауэр должен быть настроен на работу именно с этими безопасными соединениями — они и помогут избежать присутствия нежелательных «насекомых».AccessPoints

Точку доступа надо настраивать на фильтрацию МАС адресов, кроме того, физически сам девайс необходимо изолировать от окружающих. Рекомендуется так же конфигурировать точку только по telnet, отрубив конфигурацию через браузер или SNMP.Структура сети

Основы безопасности необходимо закладывать ещё на стадии проектирования беспроводной сети. Вот несколько фишек, которые помогут «протянуть» правильную сеть:• Защищайте свою сеть при помощи VPN или access control list

• Точка доступа не должна быть напрямую подсоединена к локальной сети, даже если WEP включён

• Точка доступа никогда не должна находиться позади брандмауэра

• Доступ клиентам беспроводной сети надо давать по secure shell, IPSec или виртуальные частные сети. Они обеспечивают приемлемый уровень безопасности.

Глава 13.

Запуск Wi-Fi Комстар

«Комстар Объединённые Телесистемы», Fujitsu Siemens Computers, Intel и «РосБизнесКонсалтинг» объявляют о запуске нового проекта «Wi-Fi Комстар», направленного на создание сети точек беспроводного доступа и популяризацию мобильных Интернет-решений. Запуск проекта «Wi-Fi Комстар» связан с началом активного развития сетей беспроводной передачи данных, способствующих росту как потребительского сектора, так и корпоративного.

Суть проекта заключается в создании и накоплении критической массы хот-спотов, достаточной для охвата большинства общественных и деловых центров Москвы и массового распространения технологии Wi-Fi. Стратегия развития проекта предполагает работу по нескольким направлениям: организация точек беспроводного доступа в публичных местах и использование беспроводной технологии в качестве альтернативы кабельных локальных сетей. Планы развития на 2005-2006 гг. включают открытие более 200 хот-спотов. Инвестиции в проект составят $3,3 млн.».

Для продвижения проекта предполагается использовать все возможные варианты сотрудничества с заказчиками: организация хот-спота как за счёт оператора связи, так и владельца здания, работа с существующими клиентами по расширению имеющегося у них набора услуг связи, привлечение заказчиков, нуждающихся в организации защищённой локальной радиосети. Таким образом, «Комстар» получает возможность создать новую топологию сети, увеличить своё присутствие на территории Москвы и заметно упрочить положение в новом сегменте рынка. Основное поле для реализации этой бизнес-модели — гостиницы, деловые центры, любые площадки, имеющие отношение к бизнес-клиентам, реально приносящим более 70% доходов от Wi-Fi.

К работе над проектом привлечены крупнейшие мировые компании Fujitsu Siemens Computers, Intel и «РосБизнесКонсалтинг», участие которых в значительной степени расширяет возможности «Wi-Fi Комстар». С каждым днём повышается спрос на портативные устройства с поддержкой Wi-Fi, уже сейчас выпуск подобной техники составляет более 80% в общем объёме портативных устройств, что говорит о несомненной популярности Wi-Fi-решений в будущем.

Суть проекта заключается в создании и накоплении критической массы хот-спотов, достаточной для охвата большинства общественных и деловых центров Москвы и массового распространения технологии Wi-Fi. Стратегия развития проекта предполагает работу по нескольким направлениям: организация точек беспроводного доступа в публичных местах и использование беспроводной технологии в качестве альтернативы кабельных локальных сетей. Планы развития на 2005-2006 гг. включают открытие более 200 хот-спотов. Инвестиции в проект составят $3,3 млн.».

Для продвижения проекта предполагается использовать все возможные варианты сотрудничества с заказчиками: организация хот-спота как за счёт оператора связи, так и владельца здания, работа с существующими клиентами по расширению имеющегося у них набора услуг связи, привлечение заказчиков, нуждающихся в организации защищённой локальной радиосети. Таким образом, «Комстар» получает возможность создать новую топологию сети, увеличить своё присутствие на территории Москвы и заметно упрочить положение в новом сегменте рынка. Основное поле для реализации этой бизнес-модели — гостиницы, деловые центры, любые площадки, имеющие отношение к бизнес-клиентам, реально приносящим более 70% доходов от Wi-Fi.

К работе над проектом привлечены крупнейшие мировые компании Fujitsu Siemens Computers, Intel и «РосБизнесКонсалтинг», участие которых в значительной степени расширяет возможности «Wi-Fi Комстар». С каждым днём повышается спрос на портативные устройства с поддержкой Wi-Fi, уже сейчас выпуск подобной техники составляет более 80% в общем объёме портативных устройств, что говорит о несомненной популярности Wi-Fi-решений в будущем.

Глава 14.

Wi-Fi на практике

О технологии Intel Centrino для мобильных ПК с момента её появления не писал разве что ленивый. Описывалась сама технология, подробно рассматривались ноутбуки на базе этой технологии, были представлены новости об открытии хот-спотов, но ни слова не было сказано о качестве работы в беспроводной cети. Попытаемся исправить сложившуюся ситуацию и описать свои ощущения от работы с беспроводным ноутбуком на форуме компании Intel, который завершился в общем-то недавно. В 2003 году корпорация Intel создала фонд с капиталом 150 миллионов долларов для инвестиций в компании, способствующие расширению и внедрению инфраструктуры и функциональных возможностей для беспроводного доступа.

Беспроводной широкополосный Интернет занимает на рынке все более и более прочные позиции. Но на сегодняшний день, существующих частот явно не достаточно, чтобы охватить широкополосным соединением все отдалённые и малозаселённые участки. Новые частоты находятся в 5 гигагерцовом диапазоне. Это намного выше, чем у коммерческих радио и телевизионных станций.

Как работает ноутбук Centrino?

Радиоинтерфейс передачи данных типа IEEE 802.11b интегрирован в мобильные компьютеры, построенные по технологии Centrino и является их неотъемлемой составной частью. Благодаря этому ноутбук автоматически находит все близлежащие хот-споты (если таковые имеются) и запрашивает у пользователя пароль на подключение.А в это время в Америке

В США, в отдалённых районах страны, затруднена прокладка проводов, поэтому беспроводная связь почти не имеет альтернативы. Чтобы доставить Интернет в сельскую местность, приходится расширять частотный спектр беспроводных устройств. Федеральная комиссия по Коммуникации США. 18 ноября этого года заявила, что решением проблемы будет 80 процентное повышение диапазона, который беспроводные сети смогут использовать для соединения компьютеров и других электронных устройств между собой.Беспроводной широкополосный Интернет занимает на рынке все более и более прочные позиции. Но на сегодняшний день, существующих частот явно не достаточно, чтобы охватить широкополосным соединением все отдалённые и малозаселённые участки. Новые частоты находятся в 5 гигагерцовом диапазоне. Это намного выше, чем у коммерческих радио и телевизионных станций.

Глава 15.

Игра по беспроводной сети

Сегодня все больше игровых программ поддерживают многопользовательский режим. Сетевые игры дают ощутимые преимущества и быстро развиваются. Но прокладывать кабели по дому — занятие отнюдь не из лёгких. Предлагаю вам ознакомиться с возможным решением этой проблемы — беспроводной сетью.

Уже несколько лет важнейшие «игроки» продвигают на компьютерном рынке технологии беспроводных сетей. Если первоначально каждая компания желала выдвинуть своё решение, несовместимое с остальными, то сегодня «игроки» пришли к пониманию необходимости развития и совершенствования единого стандарта — WiFi. Но даже WiFi (Wireless Fidelity) неоднозначен. Его основой является технология 802.11b, которая работает в диапазоне 2,4 ГГц и имеет максимальную теоретическую пропускную способность 11 Мбит/с. Существует и другая технология, 802.11a, но она работает только в США. Телекоммуникации в частотном диапазоне, близком к 5 ГГц, фактически запрещены в России и в Европе. Пропускная способность 802.11a выше — 54 Мбит/с, однако радиус действия сети намного меньше. Чтобы улучшить производительность 802.11b, некоторые производители анонсировали «ускоренную» версию, которая может достичь пропускной способности 22 Мбит/с. Такая технология получила название 802.11b+.

И, наконец, новый стандарт, в который заложена технология 802.11g, все ещё находится в стадии доработки. Стандарт будет продолжать использовать частотный диапазон 2,4 ГГц, к тому же он, в свою очередь, совместим с 802.11b, что позволяет надеться на светлое будущее. Технология 802.11g обеспечивает максимальную теоретическую пропускную способность 54 Мбит/с, и обладает чуть уменьшенным радиусом действия по сравнению с 802.11b.

Уже несколько лет важнейшие «игроки» продвигают на компьютерном рынке технологии беспроводных сетей. Если первоначально каждая компания желала выдвинуть своё решение, несовместимое с остальными, то сегодня «игроки» пришли к пониманию необходимости развития и совершенствования единого стандарта — WiFi. Но даже WiFi (Wireless Fidelity) неоднозначен. Его основой является технология 802.11b, которая работает в диапазоне 2,4 ГГц и имеет максимальную теоретическую пропускную способность 11 Мбит/с. Существует и другая технология, 802.11a, но она работает только в США. Телекоммуникации в частотном диапазоне, близком к 5 ГГц, фактически запрещены в России и в Европе. Пропускная способность 802.11a выше — 54 Мбит/с, однако радиус действия сети намного меньше. Чтобы улучшить производительность 802.11b, некоторые производители анонсировали «ускоренную» версию, которая может достичь пропускной способности 22 Мбит/с. Такая технология получила название 802.11b+.

И, наконец, новый стандарт, в который заложена технология 802.11g, все ещё находится в стадии доработки. Стандарт будет продолжать использовать частотный диапазон 2,4 ГГц, к тому же он, в свою очередь, совместим с 802.11b, что позволяет надеться на светлое будущее. Технология 802.11g обеспечивает максимальную теоретическую пропускную способность 54 Мбит/с, и обладает чуть уменьшенным радиусом действия по сравнению с 802.11b.

Радиус действия, скорость и оборудование

Поскольку Wi-Fi является беспроводным протоколом связи, он характеризуется радиусом действия. Все производители указывают максимальный теоретический радиус 150 метров. Но такое расстояние возможно лишь при отсутствии препятствий на пути распространения сигнала. Более того, на максимальном расстоянии вы не получите высокую скорость, поскольку она будет поэтапно уменьшаться до 1 Мбит/с. Чтобы связь при увеличении расстояния не прерывалась, WiFi предусматривает автоматическую подстройку скорости передачи в зависимости от условий связи.

Глава 16.

Wi-Fi в самолёте: небо без проводов!

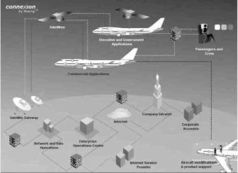

Компания Connexion, подразделение Boeing, продолжает расширять свою деятельность — хот-споты уже установлены на бортах авиакомпаний Lufthansa, Singapore Airlines, SAS, ANA и Japan Airlines.

Через три-четыре часа полёта усталость даёт о себе знать. К этому моменту вас уже наверняка покормили, вы прочитали очередную главу книги, пролистали журнал и даже успели посмотреть фильм, который никогда и не подумали бы посмотреть, будучи на земле. Однако что делать следующие два, три или даже десять часов полёта?

Подразделение компании Boeing — Connexion желает, чтобы пассажиры навсегда забыли о скуке и продуктивно работали во время полёта. Для этого Connexion обеспечивает пассажиров скоростным доступом в Интернет через спутник. Этот сервис Connexion разрабатывала в течение нескольких лет, так как после трагических событий 11 сентября в местных перевозках США и на международных рейсах произошла некоторая стагнация.

Эта служба уже работает на некоторых самолётах и маршрутах компаний Lufthansa, Singapore Airlines, SAS, ANA и Japan Airlines. Ожидается, что в течение этого года к ним присоединятся China Airlines, El Al и Korean Air. British Airways также высказала намерение присоединиться, но о сроках ничего не сообщила. Lufthansa использует сервис Connexion на рейсах между 13 городами Северной Америки и Германией, SAS — на всех авиарейсах в Сиэтл.

Connexion через партнёрские компании предлагает как предварительную оплату за всю продолжительность перелёта, так и оплату по времени. Если полет длится менее трех часов, то неограниченное использование Интернета обойдётся вам в $14,95; от трех до шести — $19,95; более шести — $29,95. При повременной оплате Интернета первые полчаса будут стоить $9,95, после чего вы будете платить по 25 центов за каждую последующую минуту. Второй вариант интереснее использовать при продолжительных полётах, когда имеет смысл потратить $10 — $15, вместо $30.

Во время подключения к Сети появляется экран авторизации, напоминающий авторизацию в хот-спотах, на котором предлагается ввести данные кредитной карточки. Передача данных защищается SSL.

На орбиту выведено несколько десятков Ku-спутников, которыми владеют различные компании всего мира. Boeing сотрудничает с несколькими спутниковыми операторами и при необходимости будет дополнять их количество.

В небе принято решение использовать частотный диапазон спутниковой связи, который позволяет обеспечить достаточную пропускную способность, чтобы пользователи смогли работать в Интернете из самолёта так же, как на земле.

Вместо того чтобы заново изобретать велосипед, Connexion решила воспользоваться уже существующей технологией.

Было необходимо создать систему, которая сможет работать на самолёте, летящем со скоростью около 1000 км/ч на любой широте и высоте полёта, и которая позволила бы пользоваться Интернетом нескольким десяткам пассажиров одновременно.

Суть технологии Connexion заключается в использовании спутниковой антенны. Антенна должна служить проводником между самолётом и спутником. Она разработана с учётом того, чтобы наиболее эффективно передавать и принимать сигнал со спутника.

Суть технологии Connexion заключается в использовании спутниковой антенны. Антенна должна служить проводником между самолётом и спутником. Она разработана с учётом того, чтобы наиболее эффективно передавать и принимать сигнал со спутника.

Чем более эффективной будет антенна, тем меньше услуга будет стоить Boeing, и тем большая пропускная способность будет обеспечиваться. Это позволяет постоянно следить за спутниками, которые находятся на высоте 37 тысяч километров над экватором и покрывают территорию до 75 градусов северной и южной широты. Следует отметить, что по ней проходит 99,2 процента авиаперелетов.

Доступ в Интернет обеспечивается на протяжении всего перелёта. Однако некоторые пассажиры отмечают пропадание канала, хотя в целом связь остаётся стабильной. Впрочем, пропадания носят кратковременный характер.

Через три-четыре часа полёта усталость даёт о себе знать. К этому моменту вас уже наверняка покормили, вы прочитали очередную главу книги, пролистали журнал и даже успели посмотреть фильм, который никогда и не подумали бы посмотреть, будучи на земле. Однако что делать следующие два, три или даже десять часов полёта?

Подразделение компании Boeing — Connexion желает, чтобы пассажиры навсегда забыли о скуке и продуктивно работали во время полёта. Для этого Connexion обеспечивает пассажиров скоростным доступом в Интернет через спутник. Этот сервис Connexion разрабатывала в течение нескольких лет, так как после трагических событий 11 сентября в местных перевозках США и на международных рейсах произошла некоторая стагнация.

Эта служба уже работает на некоторых самолётах и маршрутах компаний Lufthansa, Singapore Airlines, SAS, ANA и Japan Airlines. Ожидается, что в течение этого года к ним присоединятся China Airlines, El Al и Korean Air. British Airways также высказала намерение присоединиться, но о сроках ничего не сообщила. Lufthansa использует сервис Connexion на рейсах между 13 городами Северной Америки и Германией, SAS — на всех авиарейсах в Сиэтл.

Connexion через партнёрские компании предлагает как предварительную оплату за всю продолжительность перелёта, так и оплату по времени. Если полет длится менее трех часов, то неограниченное использование Интернета обойдётся вам в $14,95; от трех до шести — $19,95; более шести — $29,95. При повременной оплате Интернета первые полчаса будут стоить $9,95, после чего вы будете платить по 25 центов за каждую последующую минуту. Второй вариант интереснее использовать при продолжительных полётах, когда имеет смысл потратить $10 — $15, вместо $30.

Во время подключения к Сети появляется экран авторизации, напоминающий авторизацию в хот-спотах, на котором предлагается ввести данные кредитной карточки. Передача данных защищается SSL.

Принцип работы

Connexion использует геостационарные спутники, работающие в диапазоне Ku, которые могут передавать данные с наземных станций на неподвижные и мобильные ресиверы, находящиеся на участках площадью в сотни квадратных километров. На спутниках установлено множество пар ретрансляторов, отдельно для приёма и передачи, которые покрывают выбранный регион. Диапазон Ku занимает полосу частот от 10,7 до 12,75 ГГц, что позволяет обеспечивать высокую пропускную способность каналов.На орбиту выведено несколько десятков Ku-спутников, которыми владеют различные компании всего мира. Boeing сотрудничает с несколькими спутниковыми операторами и при необходимости будет дополнять их количество.

В небе принято решение использовать частотный диапазон спутниковой связи, который позволяет обеспечить достаточную пропускную способность, чтобы пользователи смогли работать в Интернете из самолёта так же, как на земле.

Вместо того чтобы заново изобретать велосипед, Connexion решила воспользоваться уже существующей технологией.

Было необходимо создать систему, которая сможет работать на самолёте, летящем со скоростью около 1000 км/ч на любой широте и высоте полёта, и которая позволила бы пользоваться Интернетом нескольким десяткам пассажиров одновременно.

Чем более эффективной будет антенна, тем меньше услуга будет стоить Boeing, и тем большая пропускная способность будет обеспечиваться. Это позволяет постоянно следить за спутниками, которые находятся на высоте 37 тысяч километров над экватором и покрывают территорию до 75 градусов северной и южной широты. Следует отметить, что по ней проходит 99,2 процента авиаперелетов.

Доступ в Интернет обеспечивается на протяжении всего перелёта. Однако некоторые пассажиры отмечают пропадание канала, хотя в целом связь остаётся стабильной. Впрочем, пропадания носят кратковременный характер.