Страница:

На экзаменах по операционным системам Windows много вопросов относится к задачам управления доступом удаленных пользователей к ресурсам, расположенным в сети организации. Экзамен по Windows ХР Professional не исключение.

3.1. Разрешения NTFS

3.1.1. Разрешения NTFS для папок

3.1.2. Разрешения NTFS для файлов

3.1.3. Специальные разрешения

3.1.4. Наследование разрешений

3.1.5. Действующие разрешения

3.1.6. Назначение или изменение разрешений

Смена владельца

Аудит

3.1.7. Планирование разрешений NTFS

3.1.8. Копирование и перемещение объектов

Копирование файлов и папок

Перемещение файлов и папок

3.1.9. Установка разрешений из командной строки

3.2. Общий доступ к папкам

3.2.1. Модели предоставления общего доступа

3.2.2. Разрешения папок общего доступа

Применение разрешений общих папок

Совместное применение разрешений NTFS и общих папок

3.1. Разрешения NTFS

Одна из главных причин того, что множество пользователей используют операционные системы Windows 2000 и Windows ХР Professional, а до их появления использовали Windows NT – развитая система безопасности. Частью этой системы является возможность ограничивать доступ к файлам и папкам компьютера путем установки разрешений NTFS (NTFS Permissions).

Что же такое разрешения NTFS? Если заглянуть в справочную систему Windows ХР Professional, можно найти следующее определение: "Разрешение – это правило, связанное с объектом и используемое для управления доступом пользователей к этому объекту". Другими словами, это указание тех действий, которые разрешено или запрещено выполнять над объектом определенному пользователю или группе пользователей.

Само название "разрешения NTFS" говорит о том, что жесткий диск, содержащий объекты, для которых возможно определять такие разрешения, должен использовать файловую систему NTFS.

Что же такое разрешения NTFS? Если заглянуть в справочную систему Windows ХР Professional, можно найти следующее определение: "Разрешение – это правило, связанное с объектом и используемое для управления доступом пользователей к этому объекту". Другими словами, это указание тех действий, которые разрешено или запрещено выполнять над объектом определенному пользователю или группе пользователей.

Само название "разрешения NTFS" говорит о том, что жесткий диск, содержащий объекты, для которых возможно определять такие разрешения, должен использовать файловую систему NTFS.

ПримечаниеИтак, с помощью разрешений NTFS вы можете определять, какой пользователь или группа пользователей имеют доступ к указанным файлам или папкам и какие действия может с ними выполнять как при доступе по сети, так и локально. Разрешения, которые можно назначить файлам, отличаются от разрешений, устанавливаемых для папок.

Кроме NTFS в Windows ХР Professional поддерживаются файловые системы FAT и FAT32, которые НЕ предоставляют возможности устанавливать разрешения файловой системы на доступ к объектам. Однако существует возможность установить разрешения общих папок для объектов, предоставленных в общий доступ по сети. Подробнее о файловых системах NTFS, FAT и FAT32 см. гл. 1.

3.1.1. Разрешения NTFS для папок

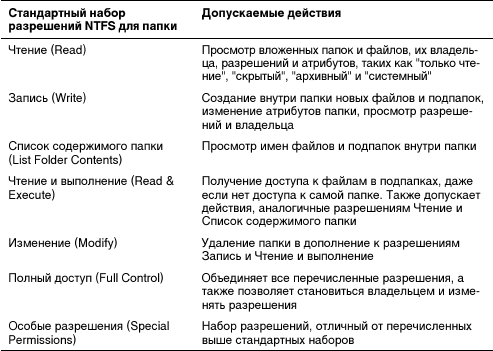

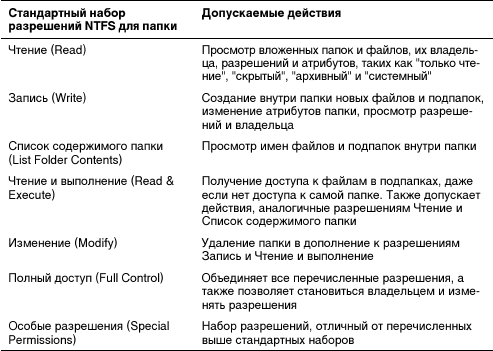

Разрешения для папок определяют возможные действия как над самими папками, так и над содержащимися внутри них файлами и папками. В табл. 3.1 перечислены стандартные встроенные наборы разрешений, которые можно установить для папки.

Таблица 3.1. Стандартные разрешения NTFS для папок

Таблица 3.1. Стандартные разрешения NTFS для папок

3.1.2. Разрешения NTFS для файлов

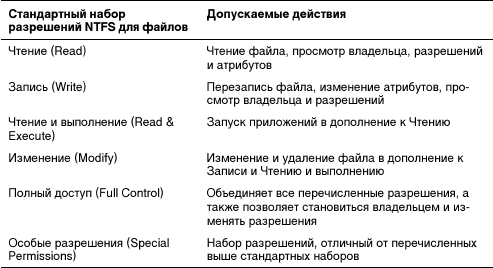

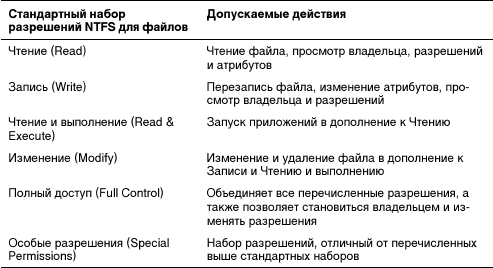

Разрешения для файлов имеют те же названия, что и разрешения для папок, и предоставляют схожие возможности, но имеющие некоторые особенности применительно к файлам. Стандартные встроенные наборы разрешений NTFS для файлов представлены в табл. 3.2.

Таблица 3.2. Стандартные разрешения NTFS для файлов

Таблица 3.2. Стандартные разрешения NTFS для файлов

3.1.3. Специальные разрешения

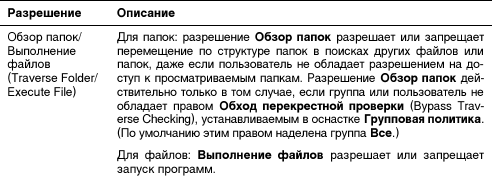

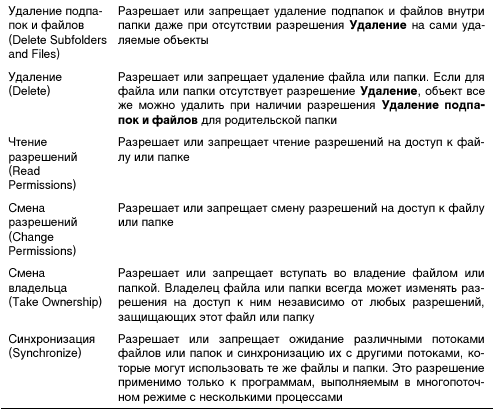

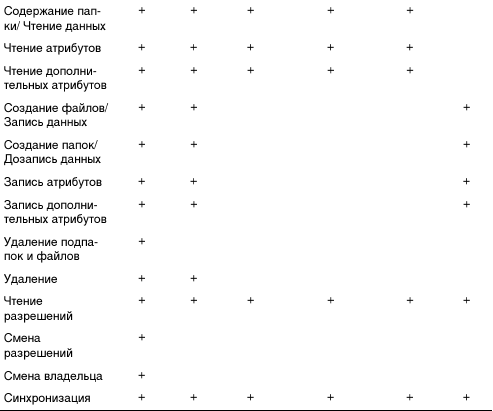

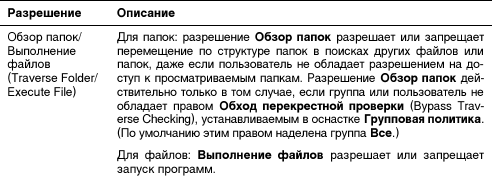

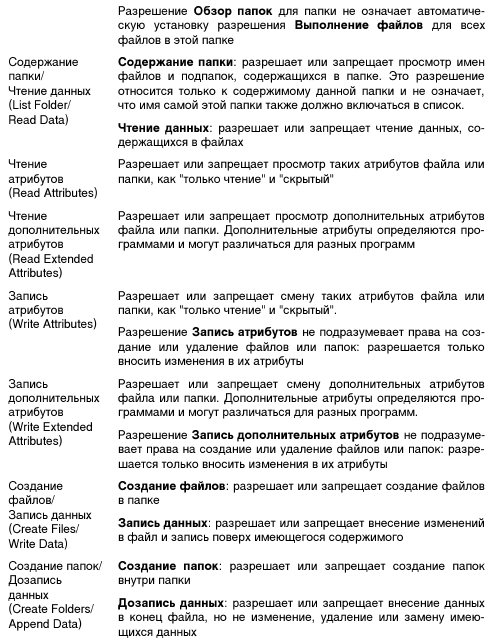

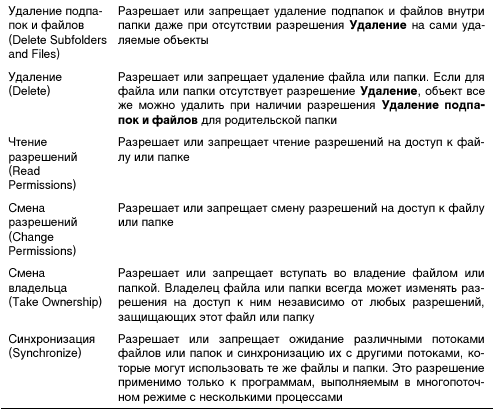

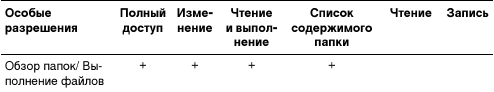

Стандартные встроенные наборы разрешений предназначены для быстрого и удобного предоставления необходимого уровня доступа пользователям и группам. Эти наборы представляют наиболее часто используемые сочетания разрешений. Если требуется более гибкая настройка прав доступа к файлам и папкам, можно предоставить каждому пользователю именно те разрешения, какие ему требуются, изменив стандартный набор. В табл. 3.3 описаны разрешения на доступ к файлам и папкам, составляющие стандартные наборы специальных разрешений.

Таблица 3.3. Специальные разрешения Windows ХР Professional

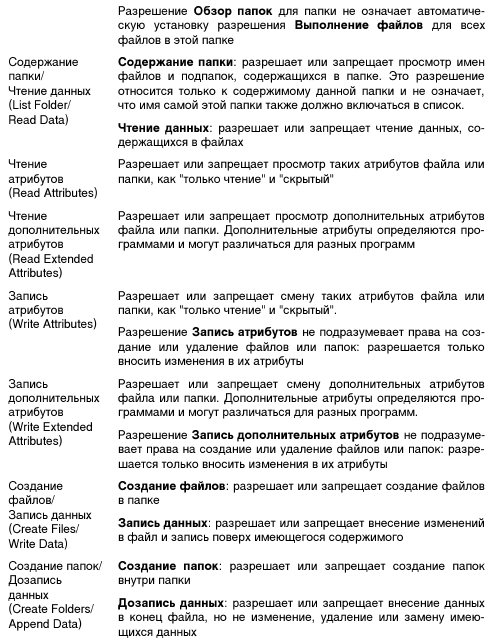

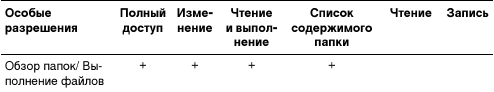

Если какому-либо пользователю или группе пользователей требуются специальные разрешения, отличающиеся от содержащихся в стандартных наборах, выберите наиболее подходящий набор и затем измените его по своему усмотрению. Состав стандартных встроенных наборов разрешений представлен в табл. 3.4.

Таблица 3.4. Состав стандартных встроенных наборов разрешений

Из таблицы видно, что разрешения Список содержимого папки и Чтение и выполнение включают в себя одни и те же особые разрешения. Но наследуются они по-разному. Разрешение Список содержимого папки наследуется только папками, но не файлами, и отображается только при просмотре разрешений на доступ к папкам. Разрешение Чтение и выполнение наследуется как файлами, так и папками, и всегда отображается при просмотре разрешений на доступ к файлам или папкам.

Кроме того, следует помнить, что группы и пользователи, которым предоставлен полный доступ к папке, могут удалять любые файлы в этой папке, независимо от разрешений на доступ к этим файлам.

Таблица 3.3. Специальные разрешения Windows ХР Professional

Если какому-либо пользователю или группе пользователей требуются специальные разрешения, отличающиеся от содержащихся в стандартных наборах, выберите наиболее подходящий набор и затем измените его по своему усмотрению. Состав стандартных встроенных наборов разрешений представлен в табл. 3.4.

Таблица 3.4. Состав стандартных встроенных наборов разрешений

Из таблицы видно, что разрешения Список содержимого папки и Чтение и выполнение включают в себя одни и те же особые разрешения. Но наследуются они по-разному. Разрешение Список содержимого папки наследуется только папками, но не файлами, и отображается только при просмотре разрешений на доступ к папкам. Разрешение Чтение и выполнение наследуется как файлами, так и папками, и всегда отображается при просмотре разрешений на доступ к файлам или папкам.

Кроме того, следует помнить, что группы и пользователи, которым предоставлен полный доступ к папке, могут удалять любые файлы в этой папке, независимо от разрешений на доступ к этим файлам.

3.1.4. Наследование разрешений

Файлы и папки могут наследовать разрешения от родительской папки. По умолчанию наследование включено и любые изменения разрешений доступа к папке распространяются на все вложенные файлы и папки. Наследование разрешений удобно в том случае, если создаваемые внутри какой-либо папки файлы или подпапки должны иметь те же самые разрешения, что и сама папка.

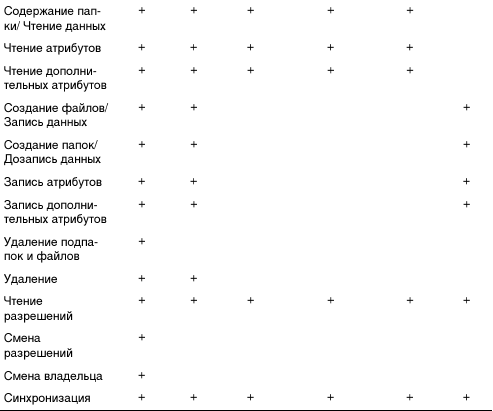

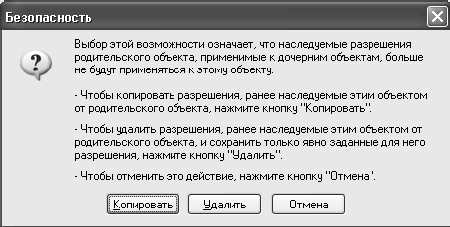

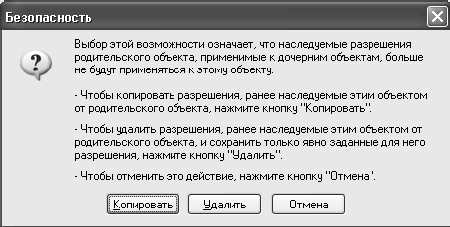

Но если вам надо установить разрешения, отличные от разрешений родительской папки, вы можете отключить возможность наследования. Если вы сделали это для папки, она сама становится родительской для файлов и папок, расположенных в ней. Когда вы отключаете наследование разрешений, система запрашивает у вас, что делать с ранее наследуемыми разрешениями (рис. 3.1).

Рис. 3.1. Перенос или удаление наследуемых ранее разрешений

Рис. 3.1. Перенос или удаление наследуемых ранее разрешений

Если вы хотите оставить наследуемые ранее разрешения или незначительно их изменить, следует нажать кнопку Копировать. Если же вы хотите отменить все используемые ранее разрешения, кроме заданных явно, вам следует воспользоваться кнопкой Удалить.

Но если вам надо установить разрешения, отличные от разрешений родительской папки, вы можете отключить возможность наследования. Если вы сделали это для папки, она сама становится родительской для файлов и папок, расположенных в ней. Когда вы отключаете наследование разрешений, система запрашивает у вас, что делать с ранее наследуемыми разрешениями (рис. 3.1).

Если вы хотите оставить наследуемые ранее разрешения или незначительно их изменить, следует нажать кнопку Копировать. Если же вы хотите отменить все используемые ранее разрешения, кроме заданных явно, вам следует воспользоваться кнопкой Удалить.

3.1.5. Действующие разрешения

Вы можете назначить различные разрешения на доступ к какому-либо файлу или папке для учетной записи пользователя и для групп, в которых он состоит. В этом случае при доступе к объекту, для которого у пользователя определены различные разрешения, будут определены действующие разрешения, являющиеся суммой всех назначенных разрешений. Например, если для учетной записи пользователя определены разрешения на чтение для папки, а группе, в которую этот пользователь входит, определены разрешения на запись, то при доступе к этой папке он получит разрешения и на чтение, и на запись.

Но если среди разрешений, составляющих сумму, встречается запрет (deny) на какое-либо действие, этот запрет перекрывает все разрешения (allow) на это и зависимые действия. Например, если пользователю назначить полный доступ к папке, а группе, в которую пользователь входит, поставить запрет на действие "Список содержимого папки", этот пользователь не сможет ни зайти в папку, ни удалить ее, несмотря на имеющийся у него полный доступ. Но, имея разрешения на полный доступ, он может изменить соответствующие разрешения и вернуть себе возможность работать с этой папкой.

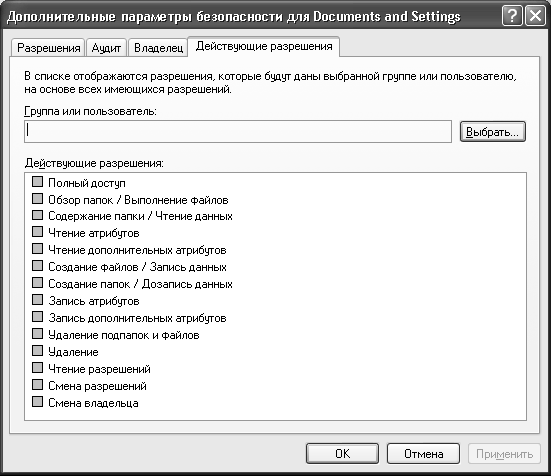

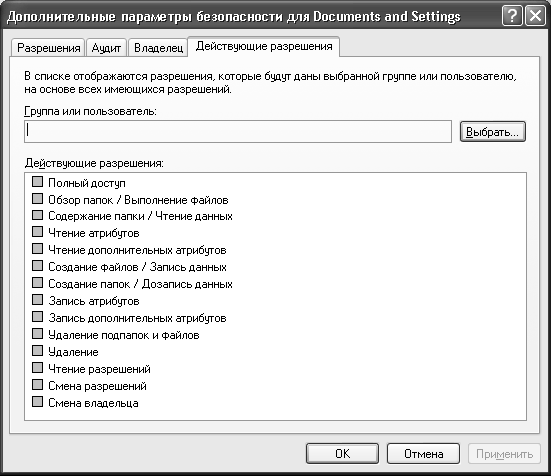

В предыдущих версиях Windows действующие разрешения приходилось вычислять "вручную", в Windows ХР Professional появилась возможность быстро выяснить сумму всех разрешений на доступ к файлу или папке (рис. 3.2).

Рис. 3.2. Вычисление действующих разрешений

Рис. 3.2. Вычисление действующих разрешений

Единственным неудобством этого инструмента является обманчивый вид элемента для ввода имени группы или пользователя. В нем мигает текстовый курсор, как будто предлагая ввести текст с клавиатуры. Но ввести туда имя можно лишь через нажатие кнопки Выбрать и последующие действия в открывшемся окне.

Кроме того, при назначении разрешений следует учитывать, что разрешения на доступ к файлам имеют приоритет перед разрешениями на доступ к папкам. Если пользователь не имеет доступа к папке, но имеет доступ к файлу, находящемуся внутри этой папки, он сможет работать с ним, используя полный путь к файлу. К примеру, пользователь не имеет доступа к папке d:\texts\, но имеет доступ к файлу file.txt, который находится внутри этой папки. Тогда, выполнив команду notepad d:\texts\fiie.txt, пользователь сможет открыть этот файл в текстовом редакторе.

Все указанное выше будет действовать только в том случае, если пользователь имеет привилегию Обход перекрестной проверки (Bypass Traverse Checking). Эта привилегия позволяет пользователю проходить через папки, к которым иначе у него нет доступа, на пути к объекту в файловой системе NTFS или в реестре. Данная привилегия не разрешает пользователю выводить список содержимого папки, а дает возможность только проходить через нее. По умолчанию группа Все (Everyone) имеет эту привилегию.

Но если среди разрешений, составляющих сумму, встречается запрет (deny) на какое-либо действие, этот запрет перекрывает все разрешения (allow) на это и зависимые действия. Например, если пользователю назначить полный доступ к папке, а группе, в которую пользователь входит, поставить запрет на действие "Список содержимого папки", этот пользователь не сможет ни зайти в папку, ни удалить ее, несмотря на имеющийся у него полный доступ. Но, имея разрешения на полный доступ, он может изменить соответствующие разрешения и вернуть себе возможность работать с этой папкой.

В предыдущих версиях Windows действующие разрешения приходилось вычислять "вручную", в Windows ХР Professional появилась возможность быстро выяснить сумму всех разрешений на доступ к файлу или папке (рис. 3.2).

Единственным неудобством этого инструмента является обманчивый вид элемента для ввода имени группы или пользователя. В нем мигает текстовый курсор, как будто предлагая ввести текст с клавиатуры. Но ввести туда имя можно лишь через нажатие кнопки Выбрать и последующие действия в открывшемся окне.

Кроме того, при назначении разрешений следует учитывать, что разрешения на доступ к файлам имеют приоритет перед разрешениями на доступ к папкам. Если пользователь не имеет доступа к папке, но имеет доступ к файлу, находящемуся внутри этой папки, он сможет работать с ним, используя полный путь к файлу. К примеру, пользователь не имеет доступа к папке d:\texts\, но имеет доступ к файлу file.txt, который находится внутри этой папки. Тогда, выполнив команду notepad d:\texts\fiie.txt, пользователь сможет открыть этот файл в текстовом редакторе.

Все указанное выше будет действовать только в том случае, если пользователь имеет привилегию Обход перекрестной проверки (Bypass Traverse Checking). Эта привилегия позволяет пользователю проходить через папки, к которым иначе у него нет доступа, на пути к объекту в файловой системе NTFS или в реестре. Данная привилегия не разрешает пользователю выводить список содержимого папки, а дает возможность только проходить через нее. По умолчанию группа Все (Everyone) имеет эту привилегию.

Примечание

В Windows ХР Professional, в отличие от Windows 2000, группа Все больше не включает в себя группу Анонимный вход.

3.1.6. Назначение или изменение разрешений

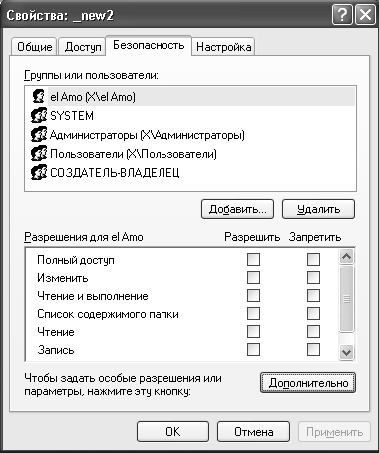

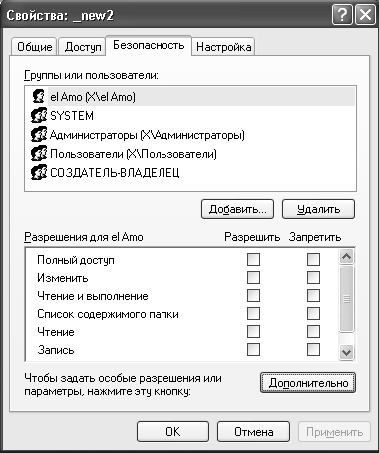

Для того чтобы просмотреть, назначить или изменить разрешения на доступ к файлу или папке, надо открыть вкладку Безопасность (Security) окна Свойства этой папки или файла. Открывшееся окно (на рис. 3.3 показаны разрешения для папки) позволяет просмотреть, каким пользователям и группам доступ уже разрешен и какие разрешения им предоставлены, а также дает возможность предоставить доступ другим пользователям и группам или изменить уже назначенные разрешения.

Рис. 3.3. Просмотр разрешений объекта

Рис. 3.3. Просмотр разрешений объекта

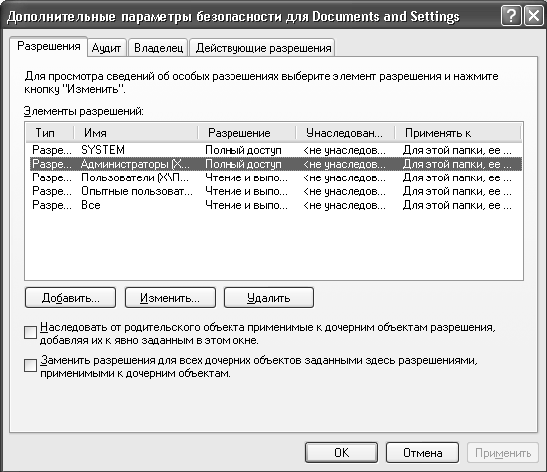

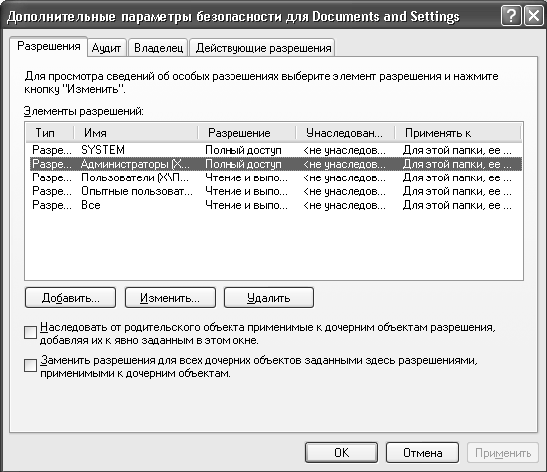

С помощью кнопки Дополнительно можно вызвать окно, позволяющее устанавливать специальные разрешения, задавать параметры наследования, изменять владельца и просматривать действующие разрешения (рис. 3.4).

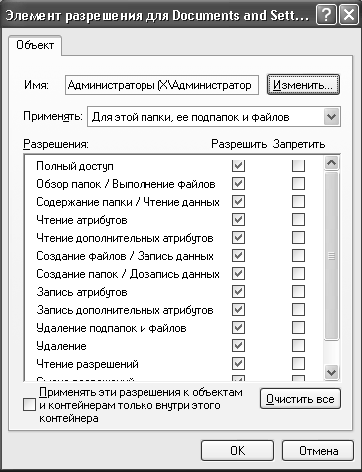

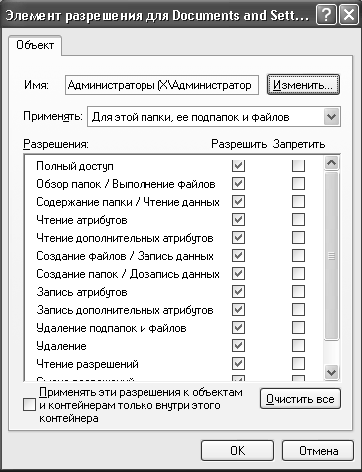

Щелкнув два раза по какой-либо строке в списке Элементы разрешений или выбрав строку и нажав кнопку Изменить, можно открыть окно, с помощью которого устанавливаются особые разрешения (рис. 3.5).

Примечание

В Windows ХР Professional вкладка Безопасность может не отображаться. Для того чтобы включить ее отображение, запустите Проводник, в меню Сервис выберите Свойства папки. На вкладке Вид снимите флажок Использовать простой общий доступ к файлам (рекомендуется).

С помощью кнопки Дополнительно можно вызвать окно, позволяющее устанавливать специальные разрешения, задавать параметры наследования, изменять владельца и просматривать действующие разрешения (рис. 3.4).

Щелкнув два раза по какой-либо строке в списке Элементы разрешений или выбрав строку и нажав кнопку Изменить, можно открыть окно, с помощью которого устанавливаются особые разрешения (рис. 3.5).

Смена владельца

У каждого объекта имеется владелец – при создании объекта пользователь, создавший его, автоматически становится его владельцем. В дальнейшем этот статус может получить другой пользователь. Смена владельца может произойти, если:

□ текущий владелец или любой пользователь, имеющий полный доступ к файлу или папке, предоставляет другому пользователю разрешение Смена владельца, после чего тот может в любой момент стать владельцем объекта;

Рис. 3.4. Окно Дополнительные параметры безопасности для Documents and Settings

Рис. 3.4. Окно Дополнительные параметры безопасности для Documents and Settings

□ владельцем становится член группы Администраторы независимо от имеющихся прав. После этого любой член группы Администраторы может назначать разрешения на доступ к объекту.

Необходимо понимать, что назначить владельца нельзя, можно только предоставить право пользователю или группе пользователей стать им. Для действительного изменения пользователь, обладающий соответствующими правами, должен явно указать себя владельцем. Для этого следует предпринять следующие шаги:

1. В окне Свойства файла или папки на вкладке Безопасность нажать кнопку Дополнительно.

2. Перейти на вкладку Владелец и выбрать свое имя в списке Изменить владельца на.

3. Если объект – это папка, новый владелец должен установить флажок Заменять владельца субконтейнеров и объектов, для того чтобы стать владельцем всех вложенных папок и файлов.

4. Нажать кнопку ОК.

Рис. 3.5. Настройка особых разрешений

Рис. 3.5. Настройка особых разрешений

□ текущий владелец или любой пользователь, имеющий полный доступ к файлу или папке, предоставляет другому пользователю разрешение Смена владельца, после чего тот может в любой момент стать владельцем объекта;

□ владельцем становится член группы Администраторы независимо от имеющихся прав. После этого любой член группы Администраторы может назначать разрешения на доступ к объекту.

Необходимо понимать, что назначить владельца нельзя, можно только предоставить право пользователю или группе пользователей стать им. Для действительного изменения пользователь, обладающий соответствующими правами, должен явно указать себя владельцем. Для этого следует предпринять следующие шаги:

1. В окне Свойства файла или папки на вкладке Безопасность нажать кнопку Дополнительно.

2. Перейти на вкладку Владелец и выбрать свое имя в списке Изменить владельца на.

3. Если объект – это папка, новый владелец должен установить флажок Заменять владельца субконтейнеров и объектов, для того чтобы стать владельцем всех вложенных папок и файлов.

4. Нажать кнопку ОК.

Аудит

Как видно на рис. 3.4, окно дополнительных параметров безопасности дает возможность настроить аудит безопасности.

Аудит безопасности обеспечивает наблюдение за различными событиями, затрагивающими безопасность. Отображение системных событий необходимо для определения злоумышленников или идентификации попыток несанкционированного доступа к данным системы. Примером события, подлежащего аудиту, является неудачная попытка доступа.

Наиболее общими типами событий для аудита являются:

□ доступ к объектам, таким как файлы и папки;

□ управление учетными записями пользователей и групп;

□ вход пользователей в систему и выход из нее.

Кроме этого, создается журнал безопасности – специальный журнал событий, содержащий сведения о событиях системы безопасности, указанных в политике аудита.

Подробнее об аудите ресурсов и событий см. гл. 7.

Аудит безопасности обеспечивает наблюдение за различными событиями, затрагивающими безопасность. Отображение системных событий необходимо для определения злоумышленников или идентификации попыток несанкционированного доступа к данным системы. Примером события, подлежащего аудиту, является неудачная попытка доступа.

Наиболее общими типами событий для аудита являются:

□ доступ к объектам, таким как файлы и папки;

□ управление учетными записями пользователей и групп;

□ вход пользователей в систему и выход из нее.

Кроме этого, создается журнал безопасности – специальный журнал событий, содержащий сведения о событиях системы безопасности, указанных в политике аудита.

Подробнее об аудите ресурсов и событий см. гл. 7.

3.1.7. Планирование разрешений NTFS

Можно намного упростить дальнейшую администраторскую работу по назначению разрешений на доступ к файлам и папкам, предотвратить несанкционированный доступ к информации, облегчить поиск решения в случае возникновения проблем, связанных с разрешениями, если следовать некоторым правилам:

□ не назначайте разрешения отдельным пользователям, а предоставляйте доступ определенным группам. Объединяйте в группы тех пользователей, которым требуется доступ к одним и тем же ресурсам. Если вам, например, понадобится предоставить доступ к общим файлам компании новому пользователю какого-либо отдела, просто добавьте его учетную запись в группу, уже содержащую остальных пользователей из этого отдела. Если потом будет нужно запретить доступ, просто исключите пользователя из группы. Тем самым вы избавите себя от долгих поисков всех папок и файлов, к которым имеет доступ этот пользователь;

□ для облегчения администрирования объединяйте файлы аналогичного содержания в отдельные папки или на отдельные диски. К примеру, можно объединять таким способом файлы приложений, документы, домашние папки пользователей. Для системных файлов выделите отдельный том. Таким образом, вы сможете назначать разрешения на доступ не к отдельным файлам, а целым папкам. Помимо этого, вы облегчите выполнение задач поиска данных и выполнение процедур резервного копирования;

□ предоставляйте пользователям только тот уровень доступа, который необходим им для работы. Это уменьшит вероятность случайного или намеренного удаления или повреждения важной информации;

□ явно запрещайте доступ только в том случае, если требуется предотвратить выполнение конкретных действий определенному пользователю или группе пользователей;

□ пользуйтесь возможностью наследования разрешений, начинайте назначать разрешения с верхних уровней каталогов;

□ не запрещайте группе Все доступ к системным файлам и папкам. Иначе вы просто не сможете работать с операционной системой;

□ назначьте полный доступ к общим папкам группе Создатель-владелец, если вы хотите, чтобы пользователи могли сами выдавать разрешения на доступ к созданным ими файлам.

□ не назначайте разрешения отдельным пользователям, а предоставляйте доступ определенным группам. Объединяйте в группы тех пользователей, которым требуется доступ к одним и тем же ресурсам. Если вам, например, понадобится предоставить доступ к общим файлам компании новому пользователю какого-либо отдела, просто добавьте его учетную запись в группу, уже содержащую остальных пользователей из этого отдела. Если потом будет нужно запретить доступ, просто исключите пользователя из группы. Тем самым вы избавите себя от долгих поисков всех папок и файлов, к которым имеет доступ этот пользователь;

□ для облегчения администрирования объединяйте файлы аналогичного содержания в отдельные папки или на отдельные диски. К примеру, можно объединять таким способом файлы приложений, документы, домашние папки пользователей. Для системных файлов выделите отдельный том. Таким образом, вы сможете назначать разрешения на доступ не к отдельным файлам, а целым папкам. Помимо этого, вы облегчите выполнение задач поиска данных и выполнение процедур резервного копирования;

□ предоставляйте пользователям только тот уровень доступа, который необходим им для работы. Это уменьшит вероятность случайного или намеренного удаления или повреждения важной информации;

□ явно запрещайте доступ только в том случае, если требуется предотвратить выполнение конкретных действий определенному пользователю или группе пользователей;

□ пользуйтесь возможностью наследования разрешений, начинайте назначать разрешения с верхних уровней каталогов;

□ не запрещайте группе Все доступ к системным файлам и папкам. Иначе вы просто не сможете работать с операционной системой;

□ назначьте полный доступ к общим папкам группе Создатель-владелец, если вы хотите, чтобы пользователи могли сами выдавать разрешения на доступ к созданным ими файлам.

3.1.8. Копирование и перемещение объектов

При копировании или перемещении файлов и папок, разрешения, назначенные для доступа к ним, могут измениться, создавая проблемы тому, кому необходимо работать с этими данными, или наоборот, предоставляя доступ для тех, кто не должен его иметь. Чтобы избежать подобных проблем, необходимо понимать, что происходит с разрешениями при копировании и перемещении файлов и папок.

Копирование файлов и папок

Когда вы копируете файлы и папки с одного тома NTFS на другой, или в пределах одного тома, разрешения изменяются в соответствии с установленными разрешениями на том томе или папке, куда происходит копирование.

При этом Windows ХР Professional рассматривает копию как новый файл, а вы становитесь его создателем и владельцем. Конечно, при условии, что у вас есть разрешение на запись.

Если вы копируете данные на устройство с файловой системой FAT или FAT32, все разрешения теряются, поскольку эти системы не поддерживают такую возможность.

При этом Windows ХР Professional рассматривает копию как новый файл, а вы становитесь его создателем и владельцем. Конечно, при условии, что у вас есть разрешение на запись.

Если вы копируете данные на устройство с файловой системой FAT или FAT32, все разрешения теряются, поскольку эти системы не поддерживают такую возможность.

Перемещение файлов и папок

При перемещении файлов и папок разрешения, установленные для них, могут меняться или оставаться прежними в зависимости от того, куда происходит перемещение.

При перемещении в пределах одного тома NTFS следует учитывать следующее:

□ файл или папка сохраняет первоначальные разрешения;

□ вы должны иметь разрешение на запись для места назначения;

□ вы должны иметь разрешение на изменение для перемещаемого файла или папки, так как после переноса файла на место назначения происходит удаление первоначального объекта;

□ вы становитесь создателем и владельцем.

При перемещении файла или папки между томами NTFS наследуются разрешения той папки, которая является местом назначения. Остальные замечания, относящиеся к перемещению в пределах одного тома, остаются в силе и для перемещения между томами.

При перемещении в пределах одного тома NTFS следует учитывать следующее:

□ файл или папка сохраняет первоначальные разрешения;

□ вы должны иметь разрешение на запись для места назначения;

□ вы должны иметь разрешение на изменение для перемещаемого файла или папки, так как после переноса файла на место назначения происходит удаление первоначального объекта;

□ вы становитесь создателем и владельцем.

При перемещении файла или папки между томами NTFS наследуются разрешения той папки, которая является местом назначения. Остальные замечания, относящиеся к перемещению в пределах одного тома, остаются в силе и для перемещения между томами.

3.1.9. Установка разрешений из командной строки

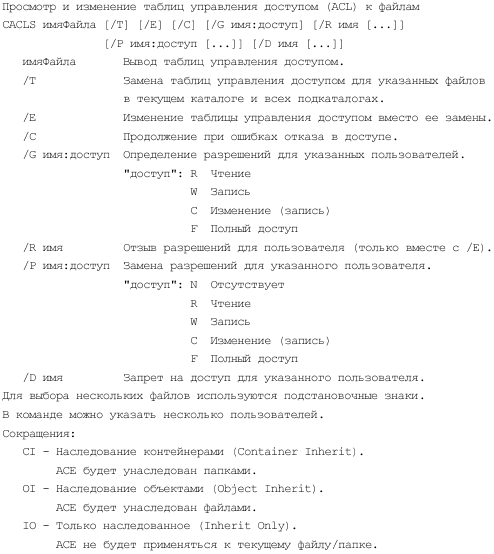

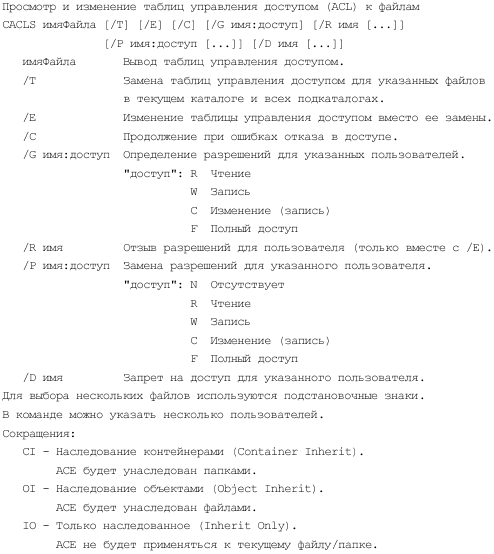

Утилита командной строки CACLS (Control ACLs, управление таблицами доступа) позволяет просматривать и редактировать разрешения в Windows ХР Professional и Windows ХР Home Edition. И еще одна утилита, XCACLS (Extended CACLS, расширенное управление таблицами доступа) находится в архиве \Support\Tools\support.cab на установочном диске Windows ХР Professional.

Для любителей повозиться с командной строкой приводим справку по использованию команды cacls (листинг 3.1).

Листинг 3.1. Использование утилиты cacls

Для любителей повозиться с командной строкой приводим справку по использованию команды cacls (листинг 3.1).

Листинг 3.1. Использование утилиты cacls

3.2. Общий доступ к папкам

Папки общего доступа (Shared Folders) предоставляют пользователям удаленных компьютеров возможность работы с данными по сети. Открывая общий доступ к папке, вы позволяете другим пользователям использовать содержимое этой папки. Какие действия могут выполняться с файлами и папками общего доступа, зависит от выданных разрешений. Ограничения на доступ могут задаваться как разрешениями NTFS, так и разрешениями папок общего доступа. При использовании файловых систем FAT и FAT32 назначать разрешения на доступ к данным можно только средствами папок совместного пользования.

3.2.1. Модели предоставления общего доступа

Windows ХР Professional предлагает две модели предоставления общего доступа:

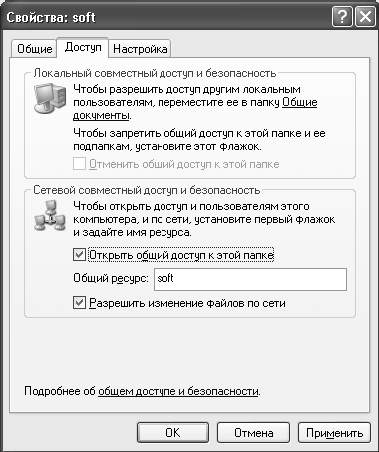

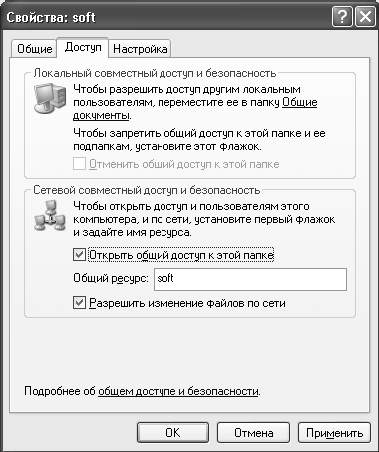

□ простой общий доступ к файлам (Simple File Sharing). Чтобы открыть общий доступ этим способом, достаточно установить один флажок на вкладке Доступ окна Свойства папки, как показано на рис. 3.6. Еще один флажок позволяет разрешить изменение файлов по сети. Но такая простота достигается за счет ограничения функциональных возможностей. Вы не сможете назначить различные и детализированные разрешения для разных пользователей. В этой модели Windows ХР Professional использует гостевую учетную запись (Guest account) для всех сетевых подключений;

□ классический способ предоставления общего доступа. Этот способ работает так же, как и в Windows 2000 и, ранее, в Windows NT. Когда вы разрешаете общий доступ к папками, вы должны указать разрешения на общий доступ и разрешения NTFS для тех объектов, которые будут предоставлены в совместное пользование. Бы можете предоставить различный доступ на обоих уровнях разрешений для любого пользователя или группы пользователей. Также вы можете ограничить количество одновременных подключений к общему ресурсу.

Рис. 3.6. Использование модели простого общего доступа

Рис. 3.6. Использование модели простого общего доступа

Необходимо понимать отличия этой модели разрешения совместного использования ресурсов от тех моделей, которые используются в Windows ХР Professional. Общий доступ в Windows ХР Professional может быть предоставлен только на уровне пользователей. Вы не можете установить пароль на доступ к общей папке или принтеру. Предоставление или отказ в получении доступа зависит от разрешений общих папок и разрешений NTFS.

□ простой общий доступ к файлам (Simple File Sharing). Чтобы открыть общий доступ этим способом, достаточно установить один флажок на вкладке Доступ окна Свойства папки, как показано на рис. 3.6. Еще один флажок позволяет разрешить изменение файлов по сети. Но такая простота достигается за счет ограничения функциональных возможностей. Вы не сможете назначить различные и детализированные разрешения для разных пользователей. В этой модели Windows ХР Professional использует гостевую учетную запись (Guest account) для всех сетевых подключений;

□ классический способ предоставления общего доступа. Этот способ работает так же, как и в Windows 2000 и, ранее, в Windows NT. Когда вы разрешаете общий доступ к папками, вы должны указать разрешения на общий доступ и разрешения NTFS для тех объектов, которые будут предоставлены в совместное пользование. Бы можете предоставить различный доступ на обоих уровнях разрешений для любого пользователя или группы пользователей. Также вы можете ограничить количество одновременных подключений к общему ресурсу.

ПримечаниеСуществует еще и третья модель, используемая на компьютерах с операционными системами Windows 95/98/МЕ. Эти системы могут использовать доступ на уровне ресурсов (share-level access control). Для открытия доступа к общей папке при использовании этой модели необходимо установить пароли – на чтение (Read-only access) и на полный доступ (Full access). При попытке открытия по сети папки, предоставленной в общее пользование, система запрашивает пароль. От того, какой пароль будет введен – на чтение, на полный доступ или неправильный пароль, будут зависеть дальнейшие действия системы: предоставление одного из двух типов доступа или же отказ в доступе. При этом Windows не предпринимает попыток идентифицировать пользователя, и любой, кто имеет доступ к сети и знает пароль, может получить доступ к общей папке или файлу.

Если вы хотите изменить используемую на компьютере модель предоставления общего доступа, воспользуйтесь инструкциями, приведенными выше (см. разд. 3.1.6).

Необходимо понимать отличия этой модели разрешения совместного использования ресурсов от тех моделей, которые используются в Windows ХР Professional. Общий доступ в Windows ХР Professional может быть предоставлен только на уровне пользователей. Вы не можете установить пароль на доступ к общей папке или принтеру. Предоставление или отказ в получении доступа зависит от разрешений общих папок и разрешений NTFS.

3.2.2. Разрешения папок общего доступа

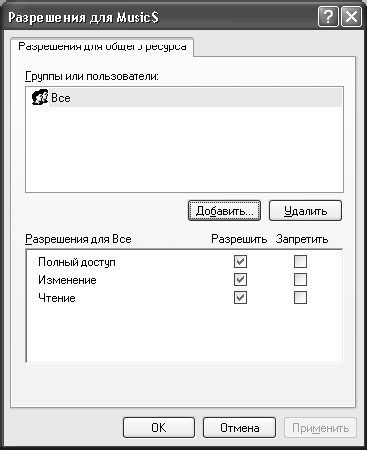

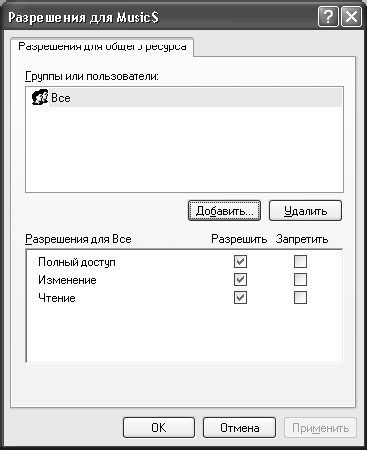

Для управления доступом, получаемым пользователем при обращении к общему ресурсу по сети, следует настроить соответствующие разрешения (рис. 3.7). Можно позволить или запретить три типа действий:

□ Чтение (Read) – позволяет просматривать, запускать и копировать файлы, но не изменять или удалять их;

□ Изменение (Change) – разрешает читать, записывать, переименовывать и удалять и создавать файлы внутри папки и вложенных в нее папок;

□ Полный доступ (Full Control) – предоставляет все разрешения, включаемые в Изменение, кроме того, позволяет изменять разрешения и становиться владельцем объектов внутри папки.

Рис. 3.7. Установка разрешений на доступ к общей папке

Рис. 3.7. Установка разрешений на доступ к общей папке

Разрешения назначаются только родительской папке, которая будет использоваться для доступа по сети. Все содержащиеся в ней файлы и папки наследуют эти разрешения. Таким образом, разрешения общих папок предоставляют гораздо менее гибкую систему управления доступом, чем разрешения NTFS. Но на томах NTFS две этих возможности можно использовать одновременно. Для файловых систем FAT и FAT32 разрешения общих папок – единственное средство управления доступом к данным по сети.

По умолчанию при создании нового общего ресурса группе Все назначается разрешение полного доступа на этот ресурс.

□ Чтение (Read) – позволяет просматривать, запускать и копировать файлы, но не изменять или удалять их;

□ Изменение (Change) – разрешает читать, записывать, переименовывать и удалять и создавать файлы внутри папки и вложенных в нее папок;

□ Полный доступ (Full Control) – предоставляет все разрешения, включаемые в Изменение, кроме того, позволяет изменять разрешения и становиться владельцем объектов внутри папки.

Разрешения назначаются только родительской папке, которая будет использоваться для доступа по сети. Все содержащиеся в ней файлы и папки наследуют эти разрешения. Таким образом, разрешения общих папок предоставляют гораздо менее гибкую систему управления доступом, чем разрешения NTFS. Но на томах NTFS две этих возможности можно использовать одновременно. Для файловых систем FAT и FAT32 разрешения общих папок – единственное средство управления доступом к данным по сети.

По умолчанию при создании нового общего ресурса группе Все назначается разрешение полного доступа на этот ресурс.

Примечание

Разрешения общих папок не влияют на работу пользователя с этой папкой на локальном компьютере. Ограничения действуют только при доступе по сети.

Применение разрешений общих папок

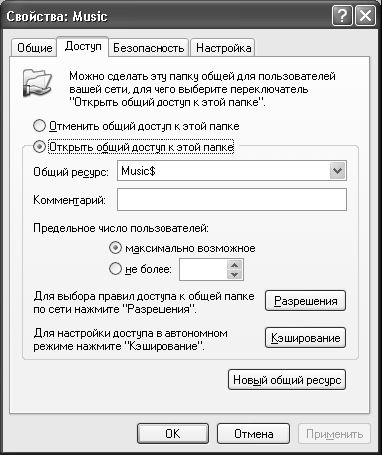

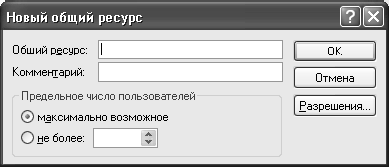

Открывая папку для общего доступа, вы должны дать ей имя, по которому она будет доступна другим пользователям (share name), указать количество пользователей, которые могут одновременно получить доступ к этому ресурсу, установить разрешения и настроить параметры кэширования. Также вы можете дать краткое описание открытого ресурса.

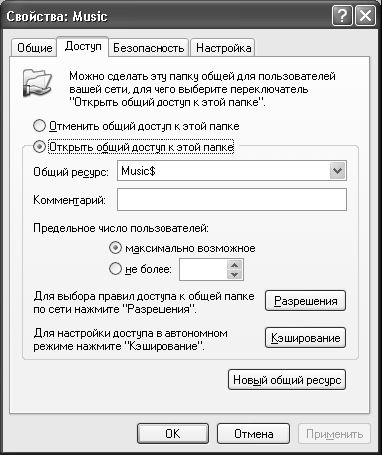

Рис. 3.8. Параметры общего доступа к папке

Рис. 3.8. Параметры общего доступа к папке

Все эти действия выполняются при помощи вкладки Доступ окна свойств папки (рис. 3.8).

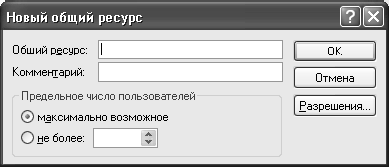

Рис. 3.9. Создание нового имени общего ресурса

Рис. 3.9. Создание нового имени общего ресурса

По умолчанию в качестве имени общего ресурса предлагается имя папки, предоставляемой в общее пользование. Если в конце имени поставить знак доллара "$", будет создан скрытый общий ресурс. Его имя не будет отображаться в Проводнике Windows ХР Professional или Сетевом окружении. Для доступа к такой папке потребуется ввести имя (вместе со знаком доллара) в окне Запуск программы.

Так же, как и в случае с разрешениями NTFS, можно устанавливать свои собственные уровни доступа различным пользователям и группам. Если пользователь включен в несколько групп, для которых определены разные разрешения, действующим будет суммированный набор прав доступа. При этом запрет каких-либо действий всегда имеет приоритет перед их разрешением.

Все эти действия выполняются при помощи вкладки Доступ окна свойств папки (рис. 3.8).

ПримечаниеОбъекту общего доступа можно присвоить дополнительные имена (рис. 3.9). Причем для каждого имени можно назначить свои разрешения.

По умолчанию в Windows ХР Professional правом предоставления объекта в общий доступ имеют группы Администраторы и Опытные пользователи

По умолчанию в качестве имени общего ресурса предлагается имя папки, предоставляемой в общее пользование. Если в конце имени поставить знак доллара "$", будет создан скрытый общий ресурс. Его имя не будет отображаться в Проводнике Windows ХР Professional или Сетевом окружении. Для доступа к такой папке потребуется ввести имя (вместе со знаком доллара) в окне Запуск программы.

Так же, как и в случае с разрешениями NTFS, можно устанавливать свои собственные уровни доступа различным пользователям и группам. Если пользователь включен в несколько групп, для которых определены разные разрешения, действующим будет суммированный набор прав доступа. При этом запрет каких-либо действий всегда имеет приоритет перед их разрешением.

Совет

Для назначения разрешений общих папок рекомендуется использовать те же стратегии, что и для разрешений NTFS, с добавлением правил назначения имен общим ресурсам. Имя общей папки рекомендуется делать интуитивно понятным, простым для запоминания, отражающим предназначение содержащихся в ней файлов. Не пренебрегайте планированием: применение общих подходов и правил позволит намного упростить дальнейшую администраторскую работу.

Совместное применение разрешений NTFS и общих папок

Установка разрешений NTFS и разрешений общих папок выполняется похожими действиями в похожих диалоговых окнах. Тем не менее, это два различных уровня разграничения доступа, и необходимо понимать, каким образом их совместное применение влияет на возможность использования общих ресурсов.

Доступ получат только те пользователи, которые имеют достаточные разрешения на обоих уровнях. При этом суммарные разрешения получатся не в результате объединения этих двух наборов, а в результате их пересечения. То есть будут получены наиболее ограничивающие разрешения.

Доступ получат только те пользователи, которые имеют достаточные разрешения на обоих уровнях. При этом суммарные разрешения получатся не в результате объединения этих двух наборов, а в результате их пересечения. То есть будут получены наиболее ограничивающие разрешения.