SIM-система накапливает сигналы от разных источников в одной консоли, удаляя избыточную информацию (например, данные об одном и том же событии, полученные разными сенсорами). Следующий этап — агрегирование событий по типу. И наконец, собственно корреляция, в рамках которой система сопоставляет полученные от разных источников сообщения и делает вывод о возможности успеха атаки. Если риск минимален или вообще отсутствует (Windows-вирус пробирается в сеть, работающую под Unix), то администратор не получит никакого уведомления.

От пользователя требуется только указать политику контроля, определяющую алгоритм работы интеллектуального анализатора. Отмечу, что подробно освещать методы работы своих анализаторов компании по понятным причинам не хотят, так что выбор политики фактически сводится к дотошности контроля.

В частности, в Safe’n’Sec предусмотрены такие режимы работы, как жесткая, строгая, и доверительная политики. «Жесткий» вариант разработчики рекомендуют включать только во время хакерских атак и уже упоминаемых вирусных обострений. В этом режиме программа подвергает анализу всю активность в системе, вплоть до действий пользователя. Естественно, что ресурсы компьютера такая бдительность нагружает весьма существенно. «Строгий» вариант — компромиссный, именно он используется по умолчанию. Наконец, при «доверительной» политике приложение исследует только самые подозрительные действия, вроде записи в реестр или изменения системных файлов. Интересно, что софт, запускаясь одновременно с операционной системой, блокирует враждебные действия, направленные против загрузки ОС, а во время работы программа оберегает пользователя даже от него самого, что, по мнению разработчиков, позволяет предотвратить случайное повреждение или потерю данных.

В SecureHost IPS алгоритм работы анализатора был разработан на основе исследований иммунной системы человека. Так называемая технология адаптивного профилирования (APT) определяет агрессивные воздействия на «организм», наблюдая за исполнением кода в работающих программах. Система вылавливает аномалии, проявляющиеся в неожиданных вариантах выполнения кода из-за программных ошибок, некорректной конфигурации и пр., и блокирует вызовы от подозрительного источника. Минимизация числа ложных срабатываний в Secure Host IPS реализована за счет внедренного в APT механизма обучения. Система со временем учится различать обыденные некритичные изменения приложений и перестает «бить в набат» по любому поводу.

Принцип работы первого метода уже ясен, так что перейдем сразу ко второму. В процессе проверки средствами PAD система исследует использование сетевых протоколов на соответствие заложенным требованиям (это могут быть как общие спецификации RFC, так и специфические критерии разработчиков). Детекторы PAD особенно эффективны при атаках с переполнением буфера ОС, потому что даже в случае использования хакером этого древнего механизма вторжения сразу выявить характерный признак атаки для сравнения с сигнатурой невозможно.

Помимо наблюдения и перехвата в режиме реального времени системы используются для анализа сетевых событий и оперативного розыска злоумышленника. Как правило, подобные системы не имеют в сети ни МАС-, ни IP-адреса, что мешает хакеру точно определить их «месторасположение». Среди популярных продуктов такого типа можно отметить Cisco IDS/IPS, StoneGate IPS, Radware Defense Pro, Juniper Networks Tap, Intrusion SecureNet, XSGuard IPS и TippingPoint.

Программно-аппаратное решение Cisco остается одним из самых востребованных — в первую очередь благодаря широкой функциональности. Система идентифицирует и блокирует червей, вирусы, троянцев, spyware и adware, используя неплохую подборку алгоритмов в своем анализаторе, причем проверка производится на скорости до 1 Гбайт/с. И еще Cisco IPS/IDS ориентирована на интеграцию с другими средствами сетевой безопасности от того же разработчика. В компании подобную ориентацию на связную работу нескольких своих продуктов именуют концепцией адаптивной защищенной сети (Self-Defending Network), а для управления группой устройств используется специализированная система центрального управления Cisco Works VMS.

В последней версии IPS поддерживается анализ аномалий (отклонений от RFC) таких протоколов, как ICMP, TCP, UDP, FTP, SMTP, HTTP, DNS, RPC, NetBIOS, NNTP, GRE и Telnet. Этот метод комбинируется с нормализацией трафика для перекрывания хакерам «обходных путей» и анализом изменений самого трафика. Среди особенностей Cisco IDS/IPS отметим обнаружение атак через VoIP-сервисы и интеграцию с системами корреляции событий.

Другой игрок на рынке сетевых IPS, компания Intrusion, прилагает к своему основному продукту SecureNet системы Provider (для сбора статистики с возможностями регрессионного анализа) и Nexus (для распространения обновлений). SecureNet работает на шести уровнях OSI: от канального до уровня приложений, поддерживая фильтры по MAC— и IP-адресам (для мониторинга виртуальных локальных сетей) и корреляцию данных по событиям, полученным от разных источников. В систему включен специализированный скриптовый язык для создания собственных сигнатур, средства совместной работы с системами управления сетями от других разработчиков (в том числе HP OpenView) и функции HoneyPot.

На последних хотелось бы остановиться подробнее, так как концепцию HoneyPot («горшок меда») без преувеличения можно назвать отдельной главой в истории противостояния хакеров и сисадминов. Впрочем, главная идея HoneyPot стара как мир — это ловля на живца. Программы, созданные в рамках этой концепции, имитируют работу сетевых систем. Хакер, «взламывающий» фальшивую сеть, автоматически становится объектом наблюдения службы безопасности, подсунувших ему «пустышку». Таким образом, HoneyPot-системы отводят удар от охраняемого объекта и попутно собирают всю возможную информацию о злоумышленнике[Подробно о HoneyPot писал Александр Красоткин в статье «Беспроводные сети. Взлом и защита» (спецвыпуск «КТ» от 15.01.04)].

Если в SecureNet используется «промышленный» вариант HoneyPot-системы, при котором основная цель — сбить хакера с пути, то компания TippingPoint применяет «мышеловки» в исследовательских целях. Помимо стандартных путей получения информации о новых уязвимостях и типах атак, вроде тесных контактов с крупными софтверными корпорациями, мониторинга хакерских форумов и пр., в компании используют обширную сеть HoneyPot-объектов. Механизм атаки, проводимой каждым «попавшимся» подопытным, изучается, проигрываются различные модификации обнаруженного метода вторжения и в итоге формируются обновления сигнатур и поведенческих профилей для «цифровой вакцины» (TippingPoint Digital Vaccine), которая автоматически загружается на системы клиентов.

И все же IPS далеки от совершенства. Сетевой криминалитет оперативно осваивает методы и средства противодействия новинкам в сфере компьютерной безопасности (бытует мнение, что хакеры всегда на шаг впереди). В частности, в Сети уже сейчас можно найти множество рецептов по обходу барьеров той или иной системы предотвращения вторжений.

Но по-настоящему опасны не столько множащиеся «отмычки», сколько свойственная людям безалаберность. Увы, далеко не всегда злоумышленникам приходится ломать голову над усыплением внимания анализатора IPS — по той простой причине, что распространенной практикой остается включение мультифункциональных сетевых систем в «усеченном» IDS-режиме. И это не специфика использования отдельно взятого типа ПО. Тех, кто инсталлирует антивирусы после заражения, гораздо больше, чем тех, кто держит софт запущенным в трее непрерывно. Главным оружием хакеров был и остается пресловутый «человеческий фактор». Ведь даже сисадминам ничто человеческое не чуждо…

www.symbiansigned.com/app/page], суть которой сводится к подписи всего легального ПО цифровой подписью самой Symbian. С виду это кажется панацеей, поскольку в новых версиях ОС, начиная с 9.0, неподписанное ПО будет запускаться с серьезными ограничениями, такими как запрещение использования SMS, MMS, GPRS и др. Это значит, что создать функциональное приложение без подписи станет невозможно.

От пользователя требуется только указать политику контроля, определяющую алгоритм работы интеллектуального анализатора. Отмечу, что подробно освещать методы работы своих анализаторов компании по понятным причинам не хотят, так что выбор политики фактически сводится к дотошности контроля.

В частности, в Safe’n’Sec предусмотрены такие режимы работы, как жесткая, строгая, и доверительная политики. «Жесткий» вариант разработчики рекомендуют включать только во время хакерских атак и уже упоминаемых вирусных обострений. В этом режиме программа подвергает анализу всю активность в системе, вплоть до действий пользователя. Естественно, что ресурсы компьютера такая бдительность нагружает весьма существенно. «Строгий» вариант — компромиссный, именно он используется по умолчанию. Наконец, при «доверительной» политике приложение исследует только самые подозрительные действия, вроде записи в реестр или изменения системных файлов. Интересно, что софт, запускаясь одновременно с операционной системой, блокирует враждебные действия, направленные против загрузки ОС, а во время работы программа оберегает пользователя даже от него самого, что, по мнению разработчиков, позволяет предотвратить случайное повреждение или потерю данных.

В SecureHost IPS алгоритм работы анализатора был разработан на основе исследований иммунной системы человека. Так называемая технология адаптивного профилирования (APT) определяет агрессивные воздействия на «организм», наблюдая за исполнением кода в работающих программах. Система вылавливает аномалии, проявляющиеся в неожиданных вариантах выполнения кода из-за программных ошибок, некорректной конфигурации и пр., и блокирует вызовы от подозрительного источника. Минимизация числа ложных срабатываний в Secure Host IPS реализована за счет внедренного в APT механизма обучения. Система со временем учится различать обыденные некритичные изменения приложений и перестает «бить в набат» по любому поводу.

На страже сети

Сетевые системы обнаружения и предотвращения атак работают как минимум по двум алгоритмам анализа трафика. Первый — это рассмотренное выше сравнение битовой последовательности потока данных с эталонной сигнатурой. Второй — выявление аномальной сетевой активности (Protocol Anomaly Detection, PAD). Это довольно удачное сочетание методов. Сигнатурный анализ позволяет установить и обезвредить уже известную угрозу, а PAD специализируется на атаках, не имеющих соответствующих сигнатур.Принцип работы первого метода уже ясен, так что перейдем сразу ко второму. В процессе проверки средствами PAD система исследует использование сетевых протоколов на соответствие заложенным требованиям (это могут быть как общие спецификации RFC, так и специфические критерии разработчиков). Детекторы PAD особенно эффективны при атаках с переполнением буфера ОС, потому что даже в случае использования хакером этого древнего механизма вторжения сразу выявить характерный признак атаки для сравнения с сигнатурой невозможно.

Помимо наблюдения и перехвата в режиме реального времени системы используются для анализа сетевых событий и оперативного розыска злоумышленника. Как правило, подобные системы не имеют в сети ни МАС-, ни IP-адреса, что мешает хакеру точно определить их «месторасположение». Среди популярных продуктов такого типа можно отметить Cisco IDS/IPS, StoneGate IPS, Radware Defense Pro, Juniper Networks Tap, Intrusion SecureNet, XSGuard IPS и TippingPoint.

Программно-аппаратное решение Cisco остается одним из самых востребованных — в первую очередь благодаря широкой функциональности. Система идентифицирует и блокирует червей, вирусы, троянцев, spyware и adware, используя неплохую подборку алгоритмов в своем анализаторе, причем проверка производится на скорости до 1 Гбайт/с. И еще Cisco IPS/IDS ориентирована на интеграцию с другими средствами сетевой безопасности от того же разработчика. В компании подобную ориентацию на связную работу нескольких своих продуктов именуют концепцией адаптивной защищенной сети (Self-Defending Network), а для управления группой устройств используется специализированная система центрального управления Cisco Works VMS.

В последней версии IPS поддерживается анализ аномалий (отклонений от RFC) таких протоколов, как ICMP, TCP, UDP, FTP, SMTP, HTTP, DNS, RPC, NetBIOS, NNTP, GRE и Telnet. Этот метод комбинируется с нормализацией трафика для перекрывания хакерам «обходных путей» и анализом изменений самого трафика. Среди особенностей Cisco IDS/IPS отметим обнаружение атак через VoIP-сервисы и интеграцию с системами корреляции событий.

Другой игрок на рынке сетевых IPS, компания Intrusion, прилагает к своему основному продукту SecureNet системы Provider (для сбора статистики с возможностями регрессионного анализа) и Nexus (для распространения обновлений). SecureNet работает на шести уровнях OSI: от канального до уровня приложений, поддерживая фильтры по MAC— и IP-адресам (для мониторинга виртуальных локальных сетей) и корреляцию данных по событиям, полученным от разных источников. В систему включен специализированный скриптовый язык для создания собственных сигнатур, средства совместной работы с системами управления сетями от других разработчиков (в том числе HP OpenView) и функции HoneyPot.

На последних хотелось бы остановиться подробнее, так как концепцию HoneyPot («горшок меда») без преувеличения можно назвать отдельной главой в истории противостояния хакеров и сисадминов. Впрочем, главная идея HoneyPot стара как мир — это ловля на живца. Программы, созданные в рамках этой концепции, имитируют работу сетевых систем. Хакер, «взламывающий» фальшивую сеть, автоматически становится объектом наблюдения службы безопасности, подсунувших ему «пустышку». Таким образом, HoneyPot-системы отводят удар от охраняемого объекта и попутно собирают всю возможную информацию о злоумышленнике[Подробно о HoneyPot писал Александр Красоткин в статье «Беспроводные сети. Взлом и защита» (спецвыпуск «КТ» от 15.01.04)].

Если в SecureNet используется «промышленный» вариант HoneyPot-системы, при котором основная цель — сбить хакера с пути, то компания TippingPoint применяет «мышеловки» в исследовательских целях. Помимо стандартных путей получения информации о новых уязвимостях и типах атак, вроде тесных контактов с крупными софтверными корпорациями, мониторинга хакерских форумов и пр., в компании используют обширную сеть HoneyPot-объектов. Механизм атаки, проводимой каждым «попавшимся» подопытным, изучается, проигрываются различные модификации обнаруженного метода вторжения и в итоге формируются обновления сигнатур и поведенческих профилей для «цифровой вакцины» (TippingPoint Digital Vaccine), которая автоматически загружается на системы клиентов.

И все же IPS далеки от совершенства. Сетевой криминалитет оперативно осваивает методы и средства противодействия новинкам в сфере компьютерной безопасности (бытует мнение, что хакеры всегда на шаг впереди). В частности, в Сети уже сейчас можно найти множество рецептов по обходу барьеров той или иной системы предотвращения вторжений.

Но по-настоящему опасны не столько множащиеся «отмычки», сколько свойственная людям безалаберность. Увы, далеко не всегда злоумышленникам приходится ломать голову над усыплением внимания анализатора IPS — по той простой причине, что распространенной практикой остается включение мультифункциональных сетевых систем в «усеченном» IDS-режиме. И это не специфика использования отдельно взятого типа ПО. Тех, кто инсталлирует антивирусы после заражения, гораздо больше, чем тех, кто держит софт запущенным в трее непрерывно. Главным оружием хакеров был и остается пресловутый «человеческий фактор». Ведь даже сисадминам ничто человеческое не чуждо…

www.symbiansigned.com/app/page], суть которой сводится к подписи всего легального ПО цифровой подписью самой Symbian. С виду это кажется панацеей, поскольку в новых версиях ОС, начиная с 9.0, неподписанное ПО будет запускаться с серьезными ограничениями, такими как запрещение использования SMS, MMS, GPRS и др. Это значит, что создать функциональное приложение без подписи станет невозможно.

Если копнуть глубже, мы увидим, что за пышными словами о Symbian Signed скрывается совсем иная суть. Чтобы получить цифровую подпись Symbian, разработчику сначала нужно за приличную сумму (порядка 300 евро) купить удостоверяющий личность сертификат. Затем послать свое подписанное приложение одной из фирм-тестеров, список которых предоставляет Symbian. Тестирование заключается в проверке определенных условий, и надо заметить, не всегда обоснованных. Эти условия могут с переменным успехом либо выполняться, либо не выполняться на Symbian OS, которая и сама по себе изобилует ошибками. Одно тестирование обходится в 200—500 евро, при отрицательном результате их может быть множество. Если тестирование в конце концов пройдено, Symbian ставит подпись, и на этом выпуск версии заканчивается. Существует также множество промежуточных шагов, о которых тут не упомянуто. И когда версия выпущена, то при необходимости внести любое изменение процесс повторяется.

Программа Symbian Signed не способна реально повлиять на что-либо в сфере безопасности смартфонов и является, по сути, средством выколачивания денег из производителей софта. Поэтому, как только будет найдено средство отключить навязчивые функции ОС, это немедленно будет сделано подавляющим большинством пользователей смартфонов, уставших от необоснованно высоких цен на программы. Многие будут готовы рискнуть безопасностью смартфона ради сбережения кошелька и удобства использования.

Каждый желает знать, где сидит троян

Возвращаясь к зловредным программам, от которых якобы должна обезопасить Symbian Signed, отметим, что среди таковых для смартфонов Series 60 доминируют не вирусы, а трояны. Если исключить явный плагиат и многочисленные мелкие модификации, то на сегодня существуют всего два основных и полноценных вируса для этой платформы — Cabir и CommWarrior. В обоих случаях, чтобы вирус действительно инфицировал телефон, пользователь должен принять сообщение с копией вируса и запустить процесс инсталляции, подтвердив желание установить неизвестное приложение.

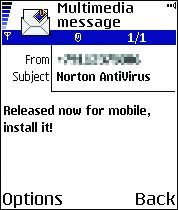

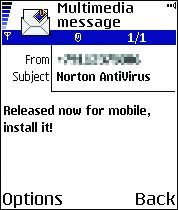

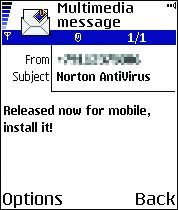

Парадокс человеческой психики: сообщения MMS, пришедшие с телефона известного отправителя, воспринимаются с очень высоким уровнем доверия. Соответственно приложение из такого сообщения, в том числе и вирус, часто бывает инсталлировано. Таким образом, практически любая конфиденциальная информация, имеющаяся на смартфоне, может быть получена и передана злоумышленнику.

Существующие вирусы можно обнаружить лишь по косвенным признакам, так как они действуют в фоновом режиме и не мешают работе смартфона. CommWarrior не виден даже в списке запущенных приложений, а в списке процессов выдает себя за часть ОС. Троянские же программы обычно сразу вызывают явное нарушение функционирования смартфона.

Когда наличие вредоносной программы все-таки обнаружено, в большинстве случаев остается только отформатировать смартфон, поскольку неясно, как можно решить проблему иным способом. На некоторых моделях бывает, что даже форматирование выполнить не удается. Дожидаться появления антивируса в этом случае не стоит: слишком долго раскачиваются антивирусные компании. Кроме того, установить антивирус скорее всего уже не удастся, поскольку смартфон либо полностью неработоспособен, либо блокированы возможности инсталляции и деинсталляции программ.

Вирус-феникс

Дело усугубляется тем, что для Symbian существует реальная возможность создать вирус, практически не поддающийся лечению. Она существует, уже начиная с версии 6.1, которая установлена на относительно старых моделях смартфонов, например Nokia 3650 и 7650. Неизлечимый вирус, обладающий способностью к самовосстановлению, из-за упущений, имеющихся в ОС, может переживать даже форматирование памяти телефона, которое обычно выполняют в сервисном центре в качестве меры против любых вредоносных программ.

В определенном смысле эта возможность является крахом нынешней антивирусной индустрии для смартфонов. Возможность создания программы, которую невозможно выгрузить из памяти и удалить кроме как полной перепрошивкой телефона специальным оборудованием, была проверена, например, на аппарате Nokia 3650.

Ряд требований Symbian Signed препятствует реализации подобных функций для антивируса. Некоторые антивирусные компании гордятся тем, что именно их продукт имеет соответствующий сертификат. На практике же такие заявления равнозначны признанию неспособности продукта обеспечить собственную безопасность, безопасность смартфона и в итоге — защиту от вирусов. Так как получается, что вирус может блокировать установку любого антивируса и сопротивляться попыткам удаления.

Боевые задачи

Построение антивирусов для мобильных устройств по традиционной методике заранее проигрышно. На протяжении последнего года уже не раз наблюдалась ситуация, в которой большинство существующих мобильных антивирусов были неспособны не только обезвредить новую модификацию вредоносной программы, лишь незначительно отличающуюся от предыдущей, но и защитить самих себя. Например, одна из разновидностей трояна Drever выводит из строя многие антивирусы элементарной записью поверх них своих файлов.

Вероятно, главная ошибка компаний, выпускающих антивирусы для ПК, состоит в том, что при создании антивирусов для мобильных устройств они применяют принцип подобия. Мобильный антивирус создается как уменьшенная копия продукта для ПК, используются те же самые принципы и алгоритмы: только после получения экземпляра вируса или троянской программы начинает готовиться противоядие. Но мобильные вирусы имеют свою специфику и серьезно отличаются от своих «настольных» собратьев. Это не учитывается, как не учитывается и коренное отличие платформ. А ведь при разработке антивируса для смартфонов необходимо использовать абсолютно иную идеологию.

Cabir

29А (= 666 десятичное) — это группа создателей вирусов, как правило, концептуального характера, не распространяющих свои изделия, а создающих их «из любви к искусству». Cabir способен инфицировать только устройства с Symbian и надстройкой Series 60.

CommWarrior

Разработка российского хакера с псевдонимом e10d0r. Вирус содержит в коде копирайт и напутствие «OTMOP03KAM HET!». Появление CommWarrior ознаменовало новую эпоху мобильного вирусостроения: впервые для размножения были использованы возможности MMS.

Oказывается, прислали новый антивирус! Давайте установим его скорее…

Oказывается, прислали новый антивирус! Давайте установим его скорее…

Текст сообщения выбирается вирусом случайным образом из большого количества вариантов.

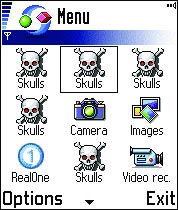

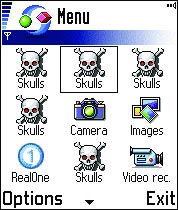

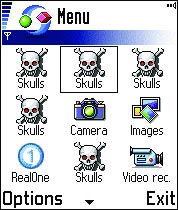

Skulls

Многочисленная группа вирусов с похожими свойствами. Они могут «маскироваться» подо все, что угодно. Недавно в Сети появились люди, переупаковывающие Skulls в мало отличающиеся дистрибутивы и пытающиеся продавать их производителям антивирусов как свеженайденные варианты трояна, и даже организующие платные «подписки» на эти новинки.

Троян заменяет иконки важнейших системных утилит и нарушает их функциональность.

Троян заменяет иконки важнейших системных утилит и нарушает их функциональность.

Спасение от вирусов — дело рук самих вирусов

Автор: Дмитрий Гуц

Дмитрий в настоящее время занимается разработкой антивируса, учитывающего, по его мнению, многие из высказанных ниже положений. Как только антивирус будет готов, мы протестируем его и расскажем о результатах. Впрочем, предлагающаяся автором идеология работы антивирусного ПО вызывает неоднозначную оценку экспертов. Мы попросили представителей компаний «Лаборатория Касперского» и StarForce[Эта компания известна не только своей защитой от копирования лицензионных CD, но и программой Safe’n’Sec, защищающей PC от вирусов на основе анализа действий запущенных программ, а не сигнатуры известных вирусов. Эту методологию работы антивируса предлагает реализовывать в смартфонах и автор статьи] прокомментировать статью. — К.К.

Уже разработаны и успешно опробованы многие алгоритмы, позволяющие использовать элементы искусственного интеллекта в стратегии поведения прикладных программ. Но в области создания мобильных антивирусов этот опыт оказался невостребованным, текущая методология построения средств защиты смартфонов близка по уровню к тому, что было реализовано в первых антивирусах для операционной системы MS-DOS, десятилетней давности!

Поскольку мобильные вирусы стремительно развиваются, то, чтобы выиграть или хотя бы не проиграть в этой войне, антивирусу необходимо уже сейчас

выживать в любых условиях, иметь в своем составе надежную реализацию функций автоматической реанимации себя и пораженной системы. Уметь отслеживать модификации собственного кода и функционально важных элементов системы;

Лаборатория Касперского:

Именно так и происходит. Антивирусы содержат в себе много зашифрованных модулей, следят за своей целостностью и противодействуют попыткам со стороны вирусов удалить или отключить антивирус, в этом нет ничего нового.

Михаил Калиниченко

(StarForce): Большинство антивирусов уже имеют механизмы защиты от вирусов.

анализировать в реальном времени любые изменения, происходящие в системе, иметь набор надежных критериев для обнаружения опасных ситуаций. Уметь обнаруживать не только известные вирусы, но и неизвестные программы, с достаточной вероятностью являющиеся вирусами, — то есть нести в себе элементы искусственного интеллекта;

заимствовать часть свойств вируса, его живучесть и способность к воспроизведению в формах, сохраняющих функциональность. А именно: антивирусы должны содержать в себе саморазмножающиеся модули, способные действовать не только по факту заражения конкретным вирусом, но и упреждающе. Антивирус должен распространяться между телефонами и уничтожать найденные вирусы;

Лаборатория Касперского:

С точки зрения специалиста в «самораспространении» антивирусных программ нет никакого смысла.

Михаил Калиниченко:

При подобном подходе можно оказаться гражданским лицом на поле боя, со всеми вытекающими последствиями в виде «шальной пули» — погибшей раньше времени операционной системы. И как можно представить распространение? Бесплатно? Но с кого потом спрашивать за качество защиты? За деньги? Но тогда это очень похоже на вымогательство…

избегать запросов к пользователю на разрешение лечения. Если обнаружен вирус, он должен быть уничтожен немедленно, а если это не вирус, то спрашивать не о чем. Подавляющее большинство пользователей не способны отличить вирус от невируса, их некомпетентное суждение не должно ставиться во главу угла при обеспечении безопасности;

Лаборатория Касперского:

В случае обнаружения вируса пользователь, конечно, должен быть извещен о произошедшем. Решать, что делать с подозрительным файлом, это прерогатива пользователя.

автоматически получать самую свежую информацию о вирусной активности. Обновлять вирусные базы и синхронизировать базы самообучения, избегая любых запросов к пользователю. Пользователь не может знать, что, когда и в каком объеме следует обновлять, его суждение в подавляющем большинстве случаев необоснованно;

насколько возможно исключить из своего состава интерфейсную часть, так как в любой операционной системе эта часть программы является наиболее уязвимой. В случае Symbian практически невозможно обеспечить ее надежную защиту;

стать условно бесплатными, поскольку регистрационная информация является серьезной уязвимостью любого антивируса, при ее разрушении антивирус становится нелегальной копией и частично или полностью теряет заложенную в него функциональность;

препятствовать присутствию в системе конкурирующих антивирусов, рассматривая их в общем случае как угрозу безопасности всей системы и, в частности, угрозу собственной безопасности. Такая конкуренция существенно повысит качество антивирусных продуктов и в определенной степени гарантирует предсказуемость их поведения;

Лаборатория Касперского:

Поиск и удаление конкурентной антивирусной программы бессмысленны, так как никакой пользы эта функция в себе не несет, более того, имеет явно криминальные признаки.

Совершенно ясно, что антивирусу, помимо прочего, нужна гораздо большая самостоятельность, нежели сейчас. Конечно, это вопрос доверия. Но разве пользователь не доверяет компании, производящей антивирус, когда устанавливает его в свою систему? Он доверяет ей и надеется на надежную защиту. Следовательно, нужно пройти лишь чуть дальше — доверить, наконец, и сам процесс защиты, не прерывая действие антивируса неуместными и порой некомпетентными действиями. А вот продукт не должен доверять пользователю, о котором гипотетически ничего не известно. Антивирус должен принимать решения самостоятельно.

Михаил Калиниченко:

В идеале так и должно быть. Но в корпоративных сетях секретарша действительно не должна видеть работу антивируса, тогда как системный администратор просто обязан получать отчеты и предупреждения. В корпоративной среде далеко не всегда производители антивирусов знают ситуации лучше, чем администраторы информационной безопасности. А смартфоны уже занимают свою нишу и там.

Дмитрий в настоящее время занимается разработкой антивируса, учитывающего, по его мнению, многие из высказанных ниже положений. Как только антивирус будет готов, мы протестируем его и расскажем о результатах. Впрочем, предлагающаяся автором идеология работы антивирусного ПО вызывает неоднозначную оценку экспертов. Мы попросили представителей компаний «Лаборатория Касперского» и StarForce[Эта компания известна не только своей защитой от копирования лицензионных CD, но и программой Safe’n’Sec, защищающей PC от вирусов на основе анализа действий запущенных программ, а не сигнатуры известных вирусов. Эту методологию работы антивируса предлагает реализовывать в смартфонах и автор статьи] прокомментировать статью. — К.К.

Уже разработаны и успешно опробованы многие алгоритмы, позволяющие использовать элементы искусственного интеллекта в стратегии поведения прикладных программ. Но в области создания мобильных антивирусов этот опыт оказался невостребованным, текущая методология построения средств защиты смартфонов близка по уровню к тому, что было реализовано в первых антивирусах для операционной системы MS-DOS, десятилетней давности!

Поскольку мобильные вирусы стремительно развиваются, то, чтобы выиграть или хотя бы не проиграть в этой войне, антивирусу необходимо уже сейчас

выживать в любых условиях, иметь в своем составе надежную реализацию функций автоматической реанимации себя и пораженной системы. Уметь отслеживать модификации собственного кода и функционально важных элементов системы;

Лаборатория Касперского:

Именно так и происходит. Антивирусы содержат в себе много зашифрованных модулей, следят за своей целостностью и противодействуют попыткам со стороны вирусов удалить или отключить антивирус, в этом нет ничего нового.

Михаил Калиниченко

(StarForce): Большинство антивирусов уже имеют механизмы защиты от вирусов.

анализировать в реальном времени любые изменения, происходящие в системе, иметь набор надежных критериев для обнаружения опасных ситуаций. Уметь обнаруживать не только известные вирусы, но и неизвестные программы, с достаточной вероятностью являющиеся вирусами, — то есть нести в себе элементы искусственного интеллекта;

заимствовать часть свойств вируса, его живучесть и способность к воспроизведению в формах, сохраняющих функциональность. А именно: антивирусы должны содержать в себе саморазмножающиеся модули, способные действовать не только по факту заражения конкретным вирусом, но и упреждающе. Антивирус должен распространяться между телефонами и уничтожать найденные вирусы;

Лаборатория Касперского:

С точки зрения специалиста в «самораспространении» антивирусных программ нет никакого смысла.

Михаил Калиниченко:

При подобном подходе можно оказаться гражданским лицом на поле боя, со всеми вытекающими последствиями в виде «шальной пули» — погибшей раньше времени операционной системы. И как можно представить распространение? Бесплатно? Но с кого потом спрашивать за качество защиты? За деньги? Но тогда это очень похоже на вымогательство…

избегать запросов к пользователю на разрешение лечения. Если обнаружен вирус, он должен быть уничтожен немедленно, а если это не вирус, то спрашивать не о чем. Подавляющее большинство пользователей не способны отличить вирус от невируса, их некомпетентное суждение не должно ставиться во главу угла при обеспечении безопасности;

Лаборатория Касперского:

В случае обнаружения вируса пользователь, конечно, должен быть извещен о произошедшем. Решать, что делать с подозрительным файлом, это прерогатива пользователя.

автоматически получать самую свежую информацию о вирусной активности. Обновлять вирусные базы и синхронизировать базы самообучения, избегая любых запросов к пользователю. Пользователь не может знать, что, когда и в каком объеме следует обновлять, его суждение в подавляющем большинстве случаев необоснованно;

насколько возможно исключить из своего состава интерфейсную часть, так как в любой операционной системе эта часть программы является наиболее уязвимой. В случае Symbian практически невозможно обеспечить ее надежную защиту;

стать условно бесплатными, поскольку регистрационная информация является серьезной уязвимостью любого антивируса, при ее разрушении антивирус становится нелегальной копией и частично или полностью теряет заложенную в него функциональность;

препятствовать присутствию в системе конкурирующих антивирусов, рассматривая их в общем случае как угрозу безопасности всей системы и, в частности, угрозу собственной безопасности. Такая конкуренция существенно повысит качество антивирусных продуктов и в определенной степени гарантирует предсказуемость их поведения;

Лаборатория Касперского:

Поиск и удаление конкурентной антивирусной программы бессмысленны, так как никакой пользы эта функция в себе не несет, более того, имеет явно криминальные признаки.

Совершенно ясно, что антивирусу, помимо прочего, нужна гораздо большая самостоятельность, нежели сейчас. Конечно, это вопрос доверия. Но разве пользователь не доверяет компании, производящей антивирус, когда устанавливает его в свою систему? Он доверяет ей и надеется на надежную защиту. Следовательно, нужно пройти лишь чуть дальше — доверить, наконец, и сам процесс защиты, не прерывая действие антивируса неуместными и порой некомпетентными действиями. А вот продукт не должен доверять пользователю, о котором гипотетически ничего не известно. Антивирус должен принимать решения самостоятельно.

Михаил Калиниченко:

В идеале так и должно быть. Но в корпоративных сетях секретарша действительно не должна видеть работу антивируса, тогда как системный администратор просто обязан получать отчеты и предупреждения. В корпоративной среде далеко не всегда производители антивирусов знают ситуации лучше, чем администраторы информационной безопасности. А смартфоны уже занимают свою нишу и там.