Страница:

Коммуникация в КПК осуществлена множеством способов: это и инфракрасный порт (последовательный SIR), это и Bluetooth 1.2, а также IEEE 802.11b WLAN. Плюс ко всему КПК имеет USB-host и USB-client, концентратор USB 1.1, последовательный порт. Что касается памяти, то ее в КПК достаточно для стандартных операций, которые совершает 90 % пользователей, а именно 64 мегабайта ОЗУ (RAM) (из них доступно пользователю 60,29 мегабайт), 64 мегабайта ПЗУ (ROM) SDRAM (из них доступно — 25,25 мегабайт), возможность расширения картами памяти SD, MMC, SDIO, SDC, Mini SD, CF (I и II), чем может похвастаться не каждый КПК среднего класса.

ТЕСТ-ДРАЙВ

Итак, включаем КПК с заряженной до 100 % штатной и дополнительной батареями. Используя программу PocketMon от компании Sprite Software (отображает в реальном времени информацию о загрузке процессора, объеме свободной / занятой памяти (ОЗУ и ПЗУ) под хранение данных и программ, заряде аккумулятора, уровне подсветки), выясняем, что заряда батареи при уровне подсветки 1 (непрерывно включенной), хватит на 8 часов работы, что приблизительно соответствует правде, если использовать не особо ресурсные программы вроде Adobe Reader, а iSilo или TextMaker.Следующим пунктом нашего исследования будет тестирование всех коммуникационных возможностей Acer n 50. По поводу подключения к настольному компьютеру проблем не возникает — Active Sync наконец-то доработан и не конфликтует с Windows XP. К ИК-порту подключение устройств производится без конфликтов, порт включен постоянно, принимает все сигналы, потом предлагая сохранить переданную информацию. К Bluetooth нареканий никаких тоже нет — выполнение удаленной синхронизации с устройствами, файловый проводник удаленного устройства, выход в Интернет через Bluetooth dialup modem, передача визиток, прослушивание музыки на удаленном устройстве, подключение гарнитуры, соединение с беспроводной сетью, создание собственной сети. Был полностью тестирован выход в Интернет используя в качестве модема мобильного телефон с GPRS. Установка соединения производится без проблем, единственно, что является особенностью сотовой сети «Билайн», возникали трудности с дополнительными командами инициализации модема. Скорость оценивать не берусь, но Pocket Internet Explorer, на мой взгляд, не является программой, которой стоит пользоваться с целью выхода в Интернет — лучше поискать что-нибудь альтернативное, например, Opera Mobile.

Ввод данных осуществляется как через движения стилуса по сенсорному экрану, так и через беспроводную клавиатуру (приобретается отдельно). Поддерживается рукописный ввод данных, в том числе и русский язык (после установки PenReader от Paragon — есть на диске в комплекте).

Теперь пару слов о мультимедиа. Микрофон в Acer умеренно чувствительный, что позволяет без особого труда создавать голосовые записи, правда, опять как таковой программы звукозаписи нет, запись идет в программе Заметки (Notes).

В завершение я хочу рассказать о настройке системы, которая так или иначе требуется любому пользователю, который держит в руках КПК. Во-первых, туда относятся будильники (а их три, все — независимые), часы (причем показывающие сразу время в двух местах — пребывания и визита), расширенный календарь (со всеми функциями SyncML, ассоциированного с MS Outlook). Во-вторых, туда относят настройки учетных записей почтового клиента, Pocket Outlook поддерживает POP3, IMAP и Active Sync протоколы, шифрование данных и защищенное соединение.

В-третьих, настройка системы подразумевает собой настройки экрана Today (Сегодня), расширяя его дополнительными плагинами (идеальный вариант — Spb Pocket Plus).

НЕДОСТАТКИ УСТРОЙСТВА

Из недостатков можно отметить недостаточно емкую батарею для такого набора функций, какой представлен в данном КПК: тот же Bluetooth сажает батарею на 10-15 % быстрее. Другим серьезным недостатком КПК является несовместимость файловых систем ROM— и RAM-памяти. Выражается это в том, что при удалении программы, установленной в ROM-память, при перезагрузке КПК ROM-память «пропадает», не отображаясь ни в Проводнике, ни в Total Commander, ни в Информации о системе (там гордо заявляется, что ROM-память составляет 0 мегабайт), и выходом из такой ситуации может стать только выполнение «жесткой перезагрузки» (ХР — хард-ресет). Также странно, что Acer сделали 2,5 мм выход, вместо 3,5 мм, с чем приходится мириться.Опять же странно, что на такой КПК не установили WM 5.0, который предпочтительнее по производительности и надежности. А еще плохо то, что нет VGA-дисплея — 3,5 дюйма, 240*320 пикселей. Последним недостатком является отсутствие крэдла в поставке.

ИТОГ

Acer n50 Basic — Windows Mobile 2003 SE КПК с оригинальным приятным дизайном и отличными возможностями, младший в линейке n50. Acer n50 Basic может похвастать практически всеми современными параметрами Pocket PC КПК. Это и полный набор средств коммуникации, включая WiFi, Bluetooth, ИК-порт, и наличие слотов CF и SD / MMC / SDIO Acer n50 Basic в отличие от старшей модели линейки комплектуется процессором с тактовой частотой 312 МГц и памятью на 64 Мб ОЗУ. Можно порекомендовать Acer n50 Basic тем, кто хочет иметь современный универсальный КПК без VGA-экрана за умеренные деньги, не переплачивая за незначительный прирост производительности, но при этом теряя возможность использования WLAN (средняя цена в городе в феврале составляет около 9500 рублей).

ОЦЕНКИ УСТРОЙСТВА ПО ДЕСЯТИБАЛЬНОЙ ШКАЛЕ:

функциональность — 10производительность — 9

интерфейс (удобство установки и эксплуатации) — 10

стоимость — 9

ХАРАКТЕРИСТИКИ

Операционная система:Windows Mobile 2003 SE

Процессор:

Intel XScale PXA272, 312 МГц

Память:

64 Мб RAM (ОЗУ) 64 Мб ROM (ПЗУ)

Тип ПЗУ:

Flash

Экран:

Цветной TFT трансфлективный

240 x 320 точек

65536 цветов(а)

Размеры: 3,5'

Батареи, питание:

Lithium-Ion аккумулятор (съемный)

Емкость:

1060 мАч

6 ч. среднее время работы

Слоты расширения:

1 — SD/MMC/SDIO, 1 — CF type II

Поддержка карт и стандартов:

SD (Secure Digital)

SDC (Secure Digital Compatible)

MMC (MultiMedia Card)

Поддержка SDIO

CF (Compact Flash)

CF Type II

MiniSD

Масса, габариты:

150 г.

120 x 70 x 18 мм

Коммуникации:

Поддержка стандартов:

Bluetooth

IrDA (ИК-порт)

WiFi (802.11)

COM-порт

USB-порт

USB-хост

Дополнительная информация:

Bluetooth версии 1.2 Wi-Fi (802.11b) ИК-порт

Мультимедиа и прочие возможности:

Полифонический динамик

MP3-плеер

Стерео-выход

Диктофон, встроенный микрофон

Дополнительная информация:

2 встроенных моно-динамика 2.5 мм Jack стерео-выход

Управление и ввод:

Сенсорный экран/стилус

Хард-кнопки

Джойстик, многопозиционный

Рукописное распознавание:

Jot, Block Recognizer

Скачать программу

Вирусы на Windows Mobile

текст: Михаил Демидов (Friedrich Putrid)

Карманные персональные компьютеры и смартфоны на платформе Windows mobile стали еще на один шаг ближе к достижению функциональности настольных систем, но этот шаг не столько несет в себе расширение самих возможностей устройств, сколько выявляет, что и мобильные устройства, равно как и пк, подвержены вирусной активности

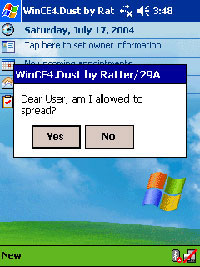

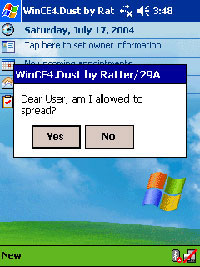

Созданные с учетом использования в качестве источников хранения конфиденциальной и личной информации смартфоны и мини-компьютеры имеют операционные системы, которые в той или иной степени можно было признавать неуязвимыми для хакеров. Так продолжалось до июля 2004 г., когда общественности сообщили об обнаружении Duts — первого вируса для Windows Mobile — одной из наиболее популярных платформ среди мобильных устройств (карманных компьютеров, смартфонов). Duts был обнаружен Лабораторией Касперского в 2004 г.: «Это концептуальная вредоносная программа, которая демонстрирует возможность заражения платформы Windows Mobile. Лабораторные испытания показали, что вирус эффективно размножается в данной среде. Duts не имеет активных функций распространения, заражает ограниченное количество файлов и однозначно проявляется при попытке размножения», — заявлял Евгений Касперский. Duts является классическим вирусом паразитом длиной 1520 байт. Он может быть доставлен на мобильное устройство по любым каналам связи с внешним миром: электронной почте, Интернету, сменным картам памяти, при синхронизации с ПК или по технологии Bluetooth. После запуска зараженного файла на экран выводится диалоговое окно с текстом: Dear User, am I allowed to spread? (Уважаемый пользователь, вы позволите мне размножиться?)

В случае положительного ответа Duts внедряется в подходящие по формату и размеру (более 4 Kb) исполняемые файлы в корневой директории устройства (My device). В процессе заражения вирус записывает себя в конец целевого файла и модифицирует его точку входа. Во избежание повторного заражения такие файлы получают метку «atar» в одном из неиспользуемых полей. Каких-либо деструктивных функций в Duts не обнаружено.

По сути дела, Duts был первой ласточкой, испытывающей нервы руководителей антивирусных компаний: то, что вирус был рассчитан на неопытного пользователя или на человека с явно рассеянным вниманием, было видно сразу. Обо всех своих действиях Duts информировал владельца зараженной машины диалоговым окном, в котором, как ни странно, был пункт отказа от дальнейших действий вируса. Это очень напоминало старую карикатуру на Internet Explorer 5.0, в которой в диалоговом окне предлагалось выбрать — загружать опасный «троян» на компьютер или нет.

Если Duts был «шалостью» вирусописателей на Windows Mobile, то следующий образец вредоносного программного обеспечения вызывает намного больше негативных последствий для КПК и смартфонов. В том же 2004 г. Лаборатория Касперского сообщает об обнаружении Backdoor.WinCE Brador.a — первой программы-бэкдора для карманных персональных компьютеров PocketPC на базе Windows CE / Windows Mobile 2002 / 2003 / 2003SE WinCE Brador.a — это утилита удаленного администрирования размером 5632 байт (ARM assembller), поражающая КПК на базе Windows CE и Windows Mobile 2002 / 2003 / 2003SE. После запуска бэкдор создает свой файл с именем svchost.exe в каталоге запуска Windows / System, таким образом получая полное управление системой при каждом включении КПК. Бэкдор определяет IP-адрес зараженной системы и отправляет его по электронной почте автору, информируя его о том, что КПК находится в сети и бэкдор активен. После этого он открывает порт 44299 для приема различных команд.

Основная функция WinCE Brador.a — открытие портов на зараженных машинах с целью получения злоумышленниками доступа к КПК и полного контроля над мобильным устройством. Программа обладает функцией автозагрузки и удаленного управления. Кроме того, она может добавлять или удалять файлы на жестком диске, а также пересылать их злоумышленнику. В бэкдоре не предусмотрена функция самораспространения, и он может попасть на КПК пользователя под видом другой неопасной программы по стандартной для троянских программ схеме: зараженные вложения в электронных письмах и загрузка через сеть Интернет, а также при передаче данных с настольного компьютера. По данным аналитиков Лаборатории Касперского, автором Brador может быть кодер из России: информация о появлении программы поступила с сервера электронной почты, зарегистрированного в России, и текст сообщения был составлен на русском языке. Еще одним усугубляющим фактором является коммерческий вариант программы, то есть возможность развития программы по принципу Donationware («создание продукта на средства пожертвований»).

Существует модификация Backdoor. WinCE Brador. b, которая после копирования версии в каталог автозагрузки сканирует Windows Socket Interface на предмет совместимости с версией 1.1 и выше. При удовлетворительном ответе на запрос она открывает сокет и переправляет его на порт 2989 (BAD в таблице ASCII). После этого программа делает попытку соединиться с портом 25 (SMTP-сервером исходящей почты) сервера 194.67.23.111 и отсылает информацию о зараженной системе автору вируса на почтовый ящик brokensword@ukr.net. Отправляя исходящую почту, программа задействует собственный SMTP-клиент без предварительной проверки данных на ошибочность.

«Обнаружение первой троянской программы для карманных компьютеров подтверждает наши опасения, высказанные недавно в связи с появлением концептуальных вирусов для мобильных телефонов и для операционной системы Windows Mobile, — говорит Евгений Касперский, руководитель антивирусных исследований Лаборатории Касперского. — WinCE Brador.a — полно-ценная вредоносная программа, здесь речь уже не идет о демонстрации вирусописателями своих возможностей, мы можем наблюдать набор деструктивных функций, характерный для большинства бэкдоров».

Это были два классических примера успешной работы кодеров, создавших вирусы на Windows Mobile CE / Windows Mobile 2002 / 2003 / 2003SE. В 2005 г. выходит обновленная версия операционной системы от Microsoft — Windows Mobile 5.0, в которой, как заявлено разработчиками, учтено большинство брешей в системе безопасности. Так-то оно так, старые вирусы уже не запускаются на ней, но, как это ни смешно, старые уязвимости, такие как Remote Code Execution (запуск кода на исполнение на удаленном устройстве), остались без должного внимания Microsoft. Таким образом можно прислать на КПК вредоносный код, который будет выполнен в «тихом» режиме, без информирования об этом владельца устройства. Компания Symantec, и в частности ее сотрудник Коллин Муллинер, провела специальное исследование, направленное на анализ уязвимостей Windows Mobile 5.0, и определила основные направления будущих атак — как дистанционных, так и основанных на манипуляциях с уровнями безопасности приложений (в Windows Mobile 5.0 применяется система сертификации заслуживающих доверия (trusted) приложений в противовес неблагонадежным источникам). Как утверждает источник, Symantec не собирается подробно распространяться по поводу найденных «дырок» в системе, но планирует распространить свои рекомендации относительно общей архитектуры защиты операционной системы и мер, которые пользователи могут принять для того, чтобы обезопасить себя от действий взломщиков.

Достаточно упомянуть, что вредоносный код может быть встроен в MMS и активирован простым прочтением данного сообщения ничего не подозревающим пользователем. Февраль 2006 г. принес очередные пополнения в коллекцию антивирусных баз. Начало было положено неким объединением программистов, заявленным как MARA (Mobile Antivirus Researchers Associations — Ассоциация исследователей в области мобильной антивирусной защиты). MARA распространила пресс-релиз, в котором речь шла о новом редком концептуальном вирусе, написанном под Windows и Windows Mobile одновременно. Кроссплатформенный вирус некоторый период времени удерживался в изоляции от представительств антивирусных компаний из-за занятия такой позиции MARA. Интерес стал вызывать состав этой ассоциации, что дало еще большее число поводов для раздумий. В нее входило порядка 10 членов, не имеющих контактных адресов. Самым известным из всей компании был Сайрус Пейкари, генеральный директор AirScanner — производителя антивирусного программного обеспечения для мобильных телефонов. Пейкари стал известен после публикации исходных кодов вируса WinCE. Duts и соответствующего анализа качества их исполнения. Статья-анализ была написана им в соавторстве с членом группы 29A неким Ratter, предоставившим авторские исходники Duts. По сути дела, эта статья была готовым руководством для написания вирусов на Windows Mobile.

8 марта 2006 г. Сайрус Пейкари публикует очередной труд, анализируя тот самый кроссплатформенный вирус, упомянутый в предыдущем абзаце, называя его Crossover. Часть вторая пособия для написания вирусов увидела свет, а сайт MARA приказал долго жить. Получив образцы этого вируса, антивирусные компании приступают к включению в базы процедур обнаружения и деактивации вируса, получившего на этот раз имя CXOver. A.

Этот вирус при своем запуске проверяет операционную систему и тут возможны два варианта:

При запуске на настольной версии Windows он ищет через доступные ActiveSync мобильные устройства и копирует себя на них.

При запуске на Windows Mobile происходит такой же процесс, но в обратную сторону, с последующим копированием на персональный компьютер.

В передаче принимают участие компьютеры с установленной платформой. NET. Действия вируса CXOver. A проявляются на мобильном устройстве и выражаются в удалении пользовательских файлов из папки My Documents.

Карманные персональные компьютеры и смартфоны на платформе Windows mobile стали еще на один шаг ближе к достижению функциональности настольных систем, но этот шаг не столько несет в себе расширение самих возможностей устройств, сколько выявляет, что и мобильные устройства, равно как и пк, подвержены вирусной активности

Созданные с учетом использования в качестве источников хранения конфиденциальной и личной информации смартфоны и мини-компьютеры имеют операционные системы, которые в той или иной степени можно было признавать неуязвимыми для хакеров. Так продолжалось до июля 2004 г., когда общественности сообщили об обнаружении Duts — первого вируса для Windows Mobile — одной из наиболее популярных платформ среди мобильных устройств (карманных компьютеров, смартфонов). Duts был обнаружен Лабораторией Касперского в 2004 г.: «Это концептуальная вредоносная программа, которая демонстрирует возможность заражения платформы Windows Mobile. Лабораторные испытания показали, что вирус эффективно размножается в данной среде. Duts не имеет активных функций распространения, заражает ограниченное количество файлов и однозначно проявляется при попытке размножения», — заявлял Евгений Касперский. Duts является классическим вирусом паразитом длиной 1520 байт. Он может быть доставлен на мобильное устройство по любым каналам связи с внешним миром: электронной почте, Интернету, сменным картам памяти, при синхронизации с ПК или по технологии Bluetooth. После запуска зараженного файла на экран выводится диалоговое окно с текстом: Dear User, am I allowed to spread? (Уважаемый пользователь, вы позволите мне размножиться?)

В случае положительного ответа Duts внедряется в подходящие по формату и размеру (более 4 Kb) исполняемые файлы в корневой директории устройства (My device). В процессе заражения вирус записывает себя в конец целевого файла и модифицирует его точку входа. Во избежание повторного заражения такие файлы получают метку «atar» в одном из неиспользуемых полей. Каких-либо деструктивных функций в Duts не обнаружено.

По сути дела, Duts был первой ласточкой, испытывающей нервы руководителей антивирусных компаний: то, что вирус был рассчитан на неопытного пользователя или на человека с явно рассеянным вниманием, было видно сразу. Обо всех своих действиях Duts информировал владельца зараженной машины диалоговым окном, в котором, как ни странно, был пункт отказа от дальнейших действий вируса. Это очень напоминало старую карикатуру на Internet Explorer 5.0, в которой в диалоговом окне предлагалось выбрать — загружать опасный «троян» на компьютер или нет.

Если Duts был «шалостью» вирусописателей на Windows Mobile, то следующий образец вредоносного программного обеспечения вызывает намного больше негативных последствий для КПК и смартфонов. В том же 2004 г. Лаборатория Касперского сообщает об обнаружении Backdoor.WinCE Brador.a — первой программы-бэкдора для карманных персональных компьютеров PocketPC на базе Windows CE / Windows Mobile 2002 / 2003 / 2003SE WinCE Brador.a — это утилита удаленного администрирования размером 5632 байт (ARM assembller), поражающая КПК на базе Windows CE и Windows Mobile 2002 / 2003 / 2003SE. После запуска бэкдор создает свой файл с именем svchost.exe в каталоге запуска Windows / System, таким образом получая полное управление системой при каждом включении КПК. Бэкдор определяет IP-адрес зараженной системы и отправляет его по электронной почте автору, информируя его о том, что КПК находится в сети и бэкдор активен. После этого он открывает порт 44299 для приема различных команд.

Основная функция WinCE Brador.a — открытие портов на зараженных машинах с целью получения злоумышленниками доступа к КПК и полного контроля над мобильным устройством. Программа обладает функцией автозагрузки и удаленного управления. Кроме того, она может добавлять или удалять файлы на жестком диске, а также пересылать их злоумышленнику. В бэкдоре не предусмотрена функция самораспространения, и он может попасть на КПК пользователя под видом другой неопасной программы по стандартной для троянских программ схеме: зараженные вложения в электронных письмах и загрузка через сеть Интернет, а также при передаче данных с настольного компьютера. По данным аналитиков Лаборатории Касперского, автором Brador может быть кодер из России: информация о появлении программы поступила с сервера электронной почты, зарегистрированного в России, и текст сообщения был составлен на русском языке. Еще одним усугубляющим фактором является коммерческий вариант программы, то есть возможность развития программы по принципу Donationware («создание продукта на средства пожертвований»).

Существует модификация Backdoor. WinCE Brador. b, которая после копирования версии в каталог автозагрузки сканирует Windows Socket Interface на предмет совместимости с версией 1.1 и выше. При удовлетворительном ответе на запрос она открывает сокет и переправляет его на порт 2989 (BAD в таблице ASCII). После этого программа делает попытку соединиться с портом 25 (SMTP-сервером исходящей почты) сервера 194.67.23.111 и отсылает информацию о зараженной системе автору вируса на почтовый ящик brokensword@ukr.net. Отправляя исходящую почту, программа задействует собственный SMTP-клиент без предварительной проверки данных на ошибочность.

«Обнаружение первой троянской программы для карманных компьютеров подтверждает наши опасения, высказанные недавно в связи с появлением концептуальных вирусов для мобильных телефонов и для операционной системы Windows Mobile, — говорит Евгений Касперский, руководитель антивирусных исследований Лаборатории Касперского. — WinCE Brador.a — полно-ценная вредоносная программа, здесь речь уже не идет о демонстрации вирусописателями своих возможностей, мы можем наблюдать набор деструктивных функций, характерный для большинства бэкдоров».

Это были два классических примера успешной работы кодеров, создавших вирусы на Windows Mobile CE / Windows Mobile 2002 / 2003 / 2003SE. В 2005 г. выходит обновленная версия операционной системы от Microsoft — Windows Mobile 5.0, в которой, как заявлено разработчиками, учтено большинство брешей в системе безопасности. Так-то оно так, старые вирусы уже не запускаются на ней, но, как это ни смешно, старые уязвимости, такие как Remote Code Execution (запуск кода на исполнение на удаленном устройстве), остались без должного внимания Microsoft. Таким образом можно прислать на КПК вредоносный код, который будет выполнен в «тихом» режиме, без информирования об этом владельца устройства. Компания Symantec, и в частности ее сотрудник Коллин Муллинер, провела специальное исследование, направленное на анализ уязвимостей Windows Mobile 5.0, и определила основные направления будущих атак — как дистанционных, так и основанных на манипуляциях с уровнями безопасности приложений (в Windows Mobile 5.0 применяется система сертификации заслуживающих доверия (trusted) приложений в противовес неблагонадежным источникам). Как утверждает источник, Symantec не собирается подробно распространяться по поводу найденных «дырок» в системе, но планирует распространить свои рекомендации относительно общей архитектуры защиты операционной системы и мер, которые пользователи могут принять для того, чтобы обезопасить себя от действий взломщиков.

Достаточно упомянуть, что вредоносный код может быть встроен в MMS и активирован простым прочтением данного сообщения ничего не подозревающим пользователем. Февраль 2006 г. принес очередные пополнения в коллекцию антивирусных баз. Начало было положено неким объединением программистов, заявленным как MARA (Mobile Antivirus Researchers Associations — Ассоциация исследователей в области мобильной антивирусной защиты). MARA распространила пресс-релиз, в котором речь шла о новом редком концептуальном вирусе, написанном под Windows и Windows Mobile одновременно. Кроссплатформенный вирус некоторый период времени удерживался в изоляции от представительств антивирусных компаний из-за занятия такой позиции MARA. Интерес стал вызывать состав этой ассоциации, что дало еще большее число поводов для раздумий. В нее входило порядка 10 членов, не имеющих контактных адресов. Самым известным из всей компании был Сайрус Пейкари, генеральный директор AirScanner — производителя антивирусного программного обеспечения для мобильных телефонов. Пейкари стал известен после публикации исходных кодов вируса WinCE. Duts и соответствующего анализа качества их исполнения. Статья-анализ была написана им в соавторстве с членом группы 29A неким Ratter, предоставившим авторские исходники Duts. По сути дела, эта статья была готовым руководством для написания вирусов на Windows Mobile.

8 марта 2006 г. Сайрус Пейкари публикует очередной труд, анализируя тот самый кроссплатформенный вирус, упомянутый в предыдущем абзаце, называя его Crossover. Часть вторая пособия для написания вирусов увидела свет, а сайт MARA приказал долго жить. Получив образцы этого вируса, антивирусные компании приступают к включению в базы процедур обнаружения и деактивации вируса, получившего на этот раз имя CXOver. A.

Этот вирус при своем запуске проверяет операционную систему и тут возможны два варианта:

При запуске на настольной версии Windows он ищет через доступные ActiveSync мобильные устройства и копирует себя на них.

При запуске на Windows Mobile происходит такой же процесс, но в обратную сторону, с последующим копированием на персональный компьютер.

В передаче принимают участие компьютеры с установленной платформой. NET. Действия вируса CXOver. A проявляются на мобильном устройстве и выражаются в удалении пользовательских файлов из папки My Documents.