ЖК-телевизор Acer AT3705W-MG

экран: 37 дюймов, матрица S-MVA

время отклика: 12 мс

разрешение: 1920x1080

яркость: 550 кд/кв. м

контрастность: 800:1

углы обзора: 176 градусов

габариты: 1185x724x285 мм

вес: 36 кг

цена: $2800

Начинка этого аппарата впечатляет: ТВ-тюнер с поддержкой форматов PAL и SECAM и встроенными DCTI-, DLTI— и 3D-фильтрами; два 15-ваттных стереодинамика и широкий набор аудиоразъемов; порты DVI-D, HDMI, два компонентных, четыре SCART; считыватель флэш-карт пяти форматов (CF, MMC, MS, MS PRO, SD). Поддерживаются также средства улучшения звука SRS WOW, BBE и Dolby Digital. Наконец, технология Media Gateway позволяет с помощью беспроводной связи стандарта Wi-Fi или традиционного Ethernet транслировать видео, звук и цифровые фото с компьютера или напрямую из Интернета.

Мышь Krauler MR-X450DB

разрешение: 1600 dpi

размер PDAS-датчика: 15x15 мкм

интерфейс: USB

распознавание перемещения: до 70-90 см/с (20 g)

Эта беспроводная лазерная мышь может с успехом использоваться и для работы с графическими программами, и для динамичных игр. Горячая клавиша Office, расположенная рядом с колесом прокрутки, позволяет получить быстрый доступ к функциям пакета Microsoft Office. На корпусе находятся две программируемые кнопки с возможностью назначения макросов. Модель оснащена разъемами USB и переходником на PS/2. Благодаря использованию лазерной технологии, мышка уверенно работает на стеклянных или зеркальных поверхностях. Цена пока неизвестна.

Мобильный телефон BenQ Siemens CL71

стандарт: GSM 900/1800/1900 МГц

дисплей: 2 дюйма, 176х220, 262 тысячи цветов

встроенная память: 24 Мбайт

разъем для карт памяти microSD

интерфейсы: Bluetooth и USB

сорокаголосная полифония

питание: Li-Ion, 750 мАч

габариты: 97x46x17 мм

вес: 110 г

Камерафон-«слайдер» среднего класса оснащен МР3-плейером, FM-приемником и 1,3-Мп фото/видеокамерой с 3-кратным цифровым зумом. Конструкция корпуса оберегает линзы от повреждения при закрытом телефоне (камера расположена на внутренней поверхности одной из раздвигающихся половинок). В качестве звонка могут использоваться МР3-файлы. Время работы в режиме разговора — 2 часа, в режиме ожидания — 170 часов. Цена пока не сообщается.

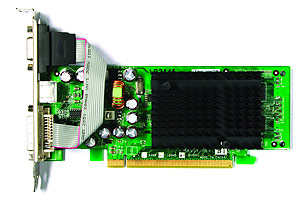

Видеокарта WinFast PX7300 LE TDH

графический процессор: nVidia GeForce 7300 LE

память: DDR2, 128 Mбайт

интерфейс: PCI-Express x16

частота ядра/памяти: 450/710 МГц

интерфейс памяти: 64 бита

цена: $60

Видеокарта начального уровня хоть и является самым бюджетным вариантом из серии 7ххх, тем не менее аппаратно полностью поддерживает следующие технологии: PureVideo, DirectX 9.0c с Shader Model 3.0 и технологию освещения в широком динамическом диапазоне (HDR), а также nVidia TurboCache, позволяющую динамически использовать системную память в качестве видеопамяти (вплоть до 512 Мбайт). Дополняет приятную картину бесшумная система пассивного охлаждения.

Кинотеатр BBK DK3510S

аудио-ЦАП: 192 кГц/24 бита

видео-ЦАП: 74 МГц/10 бит

частотный диапазон: 20-20000 Гц

габариты плейера: 420х266х45 мм

Домашний кинотеатр оперирует с большинством аудио— и видеоформатов (MP3, WMA, DVD-Video, Super VCD, VCD), включая MPEG-4 и фотоальбомы, записанные в цифровых форматах Kodak Picture CD и JPEG. Поддерживаются носители CD-R/CD-RW, DVD-R/DVD-RW и DVD+R/DVD+RW. Многофункциональная система Каrаоке Mix позволяет устраивать командные соревнования, получать баллы за исполнение, составлять список любимых песен и сортировать композиции. Мощность сабвуфера — 40 Вт, фронтальных, тыловых и центральных громкоговорителей — 20 Вт. В комплект входят также два микрофона. Цена пока неизвестна.

Ноутбук Gateway M255-Eb

процессор: Intel Core Duo T2300 (1,66 ГГц, FSB 667 МГц, L2 Cache 2 Мбайт)

видеоадаптер: Intel Graphics Media Accelerator 950

оперативная память: DDR2 533 МГц, 512 Мбайт

жесткий диск: 40 Гбайт

оптический привод: Modular 24x CD-ROM Drive

дисплей: 14,1 дюйма, 1280x800

вес: 2,36 кг

цена: $1400

Ноутбук, созданный на базе модели М250, успешно работает как с офисными, так и с ресурсоемкими приложениями, хотя его использование в развлекательных целях несколько ограничивает интегрированный видеоадаптер. В специальный отсек может быть установлен любой оптический накопитель, жесткий диск или дополнительная батарея (увеличивающая время автономной работы до 9 часов). В ноутбук встроены модуль беспроводной связи Wi-Fi, интерфейс Bluetooth и кардридер формата 7-в-1 (MS, MS Pro, MMC, SD, xD-PC, MSD, RS-MC). Повышению безопасности данных способствуют Smart Card reader и GatewayShield.

VoIP-телефон TRENDnet ClearSky TVP-SP1BK

частота Bluetooth: 2,4 ГГц, диапазон ISM

дальность действия: около 100 м

питание: Li-Ion, 700 мАч

габариты телефона: 144x45x22 мм; адаптера: 71x36x11 мм

вес телефона: 100 г; адаптера: 10 г

цена: $100

Комплект из Bluetooth-адаптера TVP-SP1BK и беспроводной трубки ClearSky VoIP предназначен для работы в популярной ныне системе Skype. Поддержка стандарта Blue-tooth 2.0 EDR позволяет одновременно соединяться с несколькими устройствами. Адаптер подсоединяется к ПК через USB-разъем. Кроме стандартных функций, телефон позволяет использовать службы Contacts, Call List, SkypeOut и Conference Call. Аккумулятора хватает на 6 часов работы в режиме разговора и 60 часов в режиме ожидания.

Мобильный телефон Samsung SGH-E900

стандарт: GSM 900/1800/1900 МГц

дисплей: 2 дюйма, 240х320, 262 тысячи цветов

встроенная память: 80 Мбайт

разъем для карт памяти microSD

интерфейсы: Bluetooth, USB

габариты: 93x45x16 мм

вес: 93 г

Немало внимания в этой модели уделено удобству и простоте управления: так, телефон имеет сенсорную клавишу, которая облегчает и ускоряет манипулирование аппаратом. Кроме того, умный мобильник способен отличать режим воспроизведения музыки от режима разговора и для упрощения навигации и предотвращения случайных нажатий он подсвечивает только нужные в данный момент клавиши. Для фото— и видеосъемки (MPEG-4, H.263) имеется 2-мегапиксельная камера со вспышкой. Отснятыми материалами можно обмениваться с другими аппаратами. Встроенный МР3-плейер воспроизводит файлы формата MP3, AAC, ACC+, AAC+ и WMA. Цена пока неизвестна.

Security-Enhanced Linux), RSBAC (Rule Set Base Access Control) и grsecurity. В этой статье рассматривается проект SELinux, который не только позволяет повысить уровень защищенности обычной Linux-системы, но и дает возможность реализации более сложных моделей безопасности. Во врезке рассказывается про проект RSBAC.

Мандатный доступ

Защита информации всегда очень беспокоила военных. Именно в недрах министерств обороны родились первые критерии и стандарты безопасности программ и операционных систем. В числе подобных изобретений и так называемый мандатный доступ (Mandatory Access Control, MAC). Уже привычный нам дискреционный способ (Discretionary Access Control, DAC) подразумевает установку прав доступа к файлу его владельцем, тогда как при мандатном подходе политика доступа к информации задается независимо от пользователей системы и не может быть изменена во время работы системы.

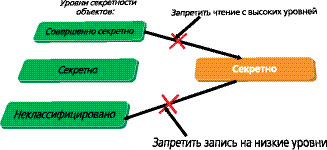

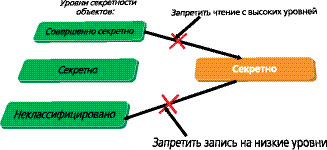

Понятие мандатного доступа часто совмещают с понятием многоуровневой системы доступа (Multilevel Security, MLS). В рамках этой модели безопасности фигурируют объекты (пассивные сущности) и субъекты (активные сущности): каждому объекту соответствует уровень секретности (например, знакомые любому слова «секретно» или «совершенно секретно»), а субъекту — уровень доступа. Обычно в таких системах присутствует и классификация информации по ее тематике. Система безопасности должна обеспечивать доступ к соответствующим уровням и классам, а также невозможность чтения более высоких уровней секретности и запись в объекты с более низким уровнем секретности (чтобы не допустить утечку информации). Этот подход реализуется в одной из самых распространенных моделей в рамках многоуровневого доступа — модели Белла-Ла Падулы (Bell-La Padula). Важной задачей при многоуровневом доступе является разработка формального механизма понижения уровня секретности документа, например по истечении срока давности.

Методы мандатного и многоуровневого доступа, широко применяемые в военных системах обработки и хранения информации, сейчас доступны создателям коммерческих и других систем, критичных к потере информации. Но за удовольствие приходится платить — требования к подготовке администраторов таких систем значительно выше, а архитекторам необходимо заранее и четко проработать политику безопасности.

Подробнее о достоинствах и недостатках системы многоуровневого доступа и мандатного метода доступа можно узнать из работы Ричарда Смита "Introduction to Multilevel Security".

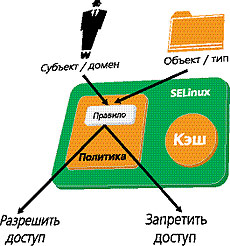

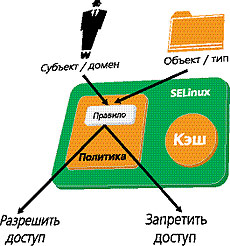

Что такое SELinux

SELinux — это расширение базовой модели безопасности операционной системы Linux, добавляющее механизм мандатного доступа (см. врезку). С помощью SELinux можно задать явные правила, согласно которым субъекты (пользователи и программы) должны обращаться к объектам системы (файлы и устройства). Таким образом, можно ограничить программы, прописав возможности их поведения в виде политики, и возложив ответственность за ее соблюдение на операционную систему.

SELinux входит в официальное ядро Linux начиная с версии 2.6. Систему разрабатывает Национальное агентство по безопасности США (National Security Agency, NSA) при сотрудничестве с другими исследовательскими лабораториями и коммерческими дистрибутивами Linux. Исходные тексты проекта доступны под лицензией GPL.

Мандатный доступ в SELinux реализован в рамках модели домен-тип. В этой модели каждый процесс запускается в определенном домене безопасности (то есть имеет какой-то уровень доступа), а всем ресурсам (файлам, директориям, сокетам и пр.) ставится в соответствие определенный тип (уровень секретности). Список правил, ограничивающих возможности доступа доменов к типам, и составляет политику. Он задается один раз в момент установки системы и представляет собой набор текстовых файлов, которые могут быть скомпилированы и загружены в память ядра Linux при старте системы.

Правила имеют вполне понятный вид. Например, в указанном ниже правиле для домена http-сервера разрешается чтение неких файлов, содержащих сетевую конфигурацию:

allow httpd_t net_conf_t:file { read getattr lock ioctl };

Возможности SELinux по управлению доступом значительно превосходят возможности базовых прав UNIX. Например, можно строго ограничить номер сетевого порта, к которому будет привязываться ваш сетевой сервер, или разрешить создание и запись в файлы, но не их удаление. Это позволяет ограничить системные службы с помощью явно заданного набора существующих прав. Даже если какая-то из таких служб будет взломана, злоумышленник, имея права суперпользователя, не сможет пробраться дальше заданных ограничений.

RSBAC

Конкуренцию SELinux может составить проект RSBAC, реализующий мандатный и ролевой механизмы доступа. Начавшись намного раньше SELinux, проект RSBAC уже в 2000 году достиг стабильного состояния. Разработчики гордятся тем, что совершенно не зависят от правительственных организаций и больших компаний, — их код написан «с нуля».

На самом деле, RSBAC — это среда для создания и использования различных моделей доступа. В ее рамках уже разработаны несколько модулей — продвинутые мандатный и ролевой механизмы и простое расширение списков доступа. С теоретической точки зрения эта работа основывается на публикации Абрамса и Ла Падулы «Generalized Framework for Access Control» («Обобщенная среда для управления доступом»).

Помимо привычного администратора в операционную систему добавляется администратор безопасности, который может ограничить всех пользователей (в том числе и суперпользователя) в доступе к информации. Это создает лишний уровень привилегий на пути злоумышленника к полному контролю над системой, но возлагает большую ответственность на администратора безопасности.

Функциональность RSBAC достаточно велика, с его помощью можно добиться таких интересных эффектов, как организация доступа к файлу только в определенные часы. Но явно ощущаются недостаток документации, небольшое количество разработчиков и пользователей системы.

RSBAC распространяется под лицензией GPL и представляет собой набор патчей к текущему ядру Linux. В отличие от SELinux, в основную ветку ядра Linux RSBAC не входит — сказываются меньшие активность и финансирование проекта. Ряд дистрибутивов GNU/Linux поддерживает RSBAC, в частности Hardened Gentoo и отечественный ALT Linux Castle.

Что получает системный администратор

SELinux уже давно вышел за рамки исследовательского проекта. Ряд дистрибутивов GNU/Linux (Red Hat/Fedora, SuSE 9, Gentoo, Debian) включают преконфигурированный вариант системы. Наиболее развита поддержка SELinux в дистрибутивах Red Hat (чего только стоит созданное ими полноценное руководство по всем аспектам работы и администрирования SELinux).

В среднем политика безопасности SELinux для всей системы содержит больше ста тысяч правил, так что ее создание и отладка отнимают много времени. Однако уже разработано несколько готовых политик, которые можно использовать в типовых ситуациях на серверах и даже домашних компьютерах. Все, что требуется от системного администратора, — выбрать одну из них и перезагрузить компьютер с включенным SELinux.

При попытке создать правила доступа для какой-либо программы разработчик или администратор может столкнуться с тем, что она не была написана с учетом ограничений SELinux. Например, некоторые приложения под UNIX практикуют частый переход от прав суперпользователя к правам простого пользователя и обратно (права суперпользователя фактически используются только там, где это действительно необходимо) — такое поведение в рамках модели безопасности SELinux описать непросто.

Многие проекты (например, штатный файрволл Linux, называемый IPTables) еще полноценно не включены в модель доступа SELinux. Так же, как и графическое окружение KDE, — просто из-за объемности задачи. Сейчас все такие приложения приходится объединять под общим, типовым системным или пользовательским уровнем доступа, что, естественно, противоречит самой идее полного разделения служб. Однако проект постоянно совершенствуется — как с точки зрения создания и развития политик безопасности, так и через взаимодействие с разработчиками и модификацию программ.

Создание собственной политики безопасности

Возможности SELinux выходят за рамки обычных задач системного администратора. В системах со строгим контролем за обрабатываемой информацией существует необходимость разработки собственной политики безопасности, полностью соответствующей требованиям предприятия. В первую очередь речь идет о применении SELinux в задачах военных и спецслужб.

Существующая на бумаге политика безопасности, которая включает описание уровней и классов секретности, права доступа различных субъектов и специфику ввода и вывода информации из системы, может быть без особых трудностей воплощена в виде политики SELinux. Это открывает возможность применения в информационных технологиях всех тех методов секретности и доступа к информации, которые были наработаны за многие годы в «бумажных» системах контроля доступа.

Заключение

Проект SELinux выбрался из пеленок и уверенно движется в направлении универсального средства обеспечения безопасности в Linux-системах. Вместе с другими известными открытыми разработками SELinux ведет Linux к получению высоких уровней безопасности по международным стандартам Common Criteria. Сейчас уже можно сказать, что уровень безопасности Linux-систем, особенно в вопросах организации мандатного доступа, достиг возможностей серьезных коммерческих систем. Однако основанные на Linux решения имеют преимущество перед коммерческими аналогами не только благодаря более низкой цене, но и благодаря открытости разработок и активному участию в них сообщества Open Source.

Сертификация безопасности Linux

Одно из важных рыночных требований, предъявляемых к операционным системам, — их сертификация в различных организациях и комиссиях. Наиболее влиятельные международные стандарты информационной безопасности объединяются под названием общих критериев (Common Criteria). В разработке положений Common Criteria участвуют представители более чем двадцати стран, стандарты безопасности принимаются в рамках организации ISO.

В стандартах Common Criteria безопасность операционных систем рассматривается по двум «ортогональным» шкалам: по функциональным возможностям (так называемые профили защиты, Protection Profiles) и по соответствию спецификации (уровень соответствия, Assurance Levels).

В рамках того или иного профиля защиты операционная система может сертифицироваться на определенный уровень соответствия от 1 до 7 (Evaluation Assurance Level, EAL). Каждый из уровней выдвигает более жесткие требования к методам разработки и тестирования операционной системы, управлению конфигурацией, дальнейшей поддержке системы и т. п. Начиная с 4-го уровня требуется частичное предоставление исходного кода. На 7-м уровне необходимо формальное математическое доказательство безопасности системы. Сам процесс сертификации заключается в проверке аппаратно-программной платформы на соответствие указанным требованиям, проведение тестирования и анализ методов разработки системы.

Существует два профиля защиты — профиль управляемого доступа (Controlled Access Protection Profile, CAPP) и более продвинутый профиль меток доступа (Labeled Security Protection Profile, LSPP). CAPP формализует давно существующие методы организации безопасности операционных систем (начиная с UNIX и до современных ОС) — многопользовательская работа, дискреционный метод доступа, методы парольной аутентификации и т. п. LSPP расширяет CAPP, добавляя мандатный доступ, многоуровневую безопасность и контроль за импортом и экспортом информации.

Многие коммерческие UNIX-системы, а также Windows (начиная с Windows 2000) сертифицированы на уровень CAPP/EAL4. Благодаря усилиям компании IBM, операционная система Linux (точнее, дистрибутивы Red Hat Enterprise Linux и Novell SuSE) тоже сертифицирована на этот уровень. В настоящий момент ведется работа по сертификации Linux на уровень LSPP/EAL4, которого еще нет ни у одной из широко распространенных операционных систем — это стало возможно именно благодаря активному развитию проекта SELinux.

Отечественные методы сертификации безопасности операционных систем постепенно приближаются к зарубежным. С 2004 года введен стандарт ГОСТ Р ИСО/МЭК 15408 «Общие критерии оценки безопасности информационных технологий», представляющий собой перевод стандарта Common Criteria.