Страница:

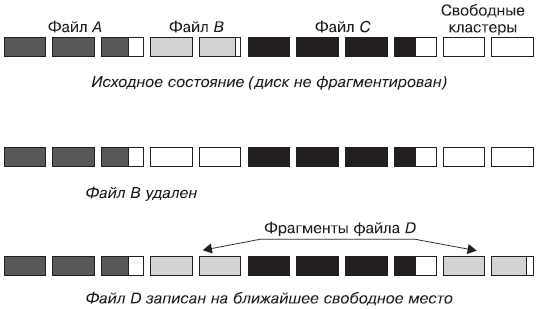

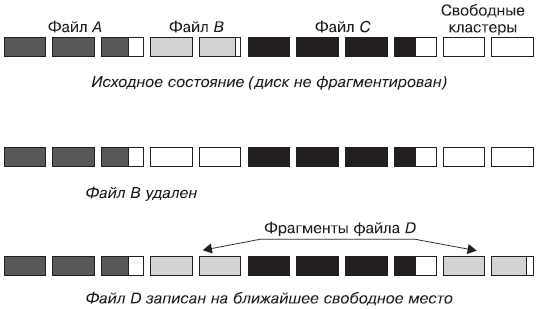

На практике дело обстоит совсем иначе. Нужно вспомнить, что запись данных начинается на ближайшее свободное место диска. Это вполне логично: операционная система старается размещать все файлы так, чтобы на диске сохранялось как можно больше непрерывного свободного места. Записав на первый свободный участок столько данных, сколько туда поместилось, система ищет следующее свободное место, продолжает запись на него и т. д. Поскольку файлы периодически удаляются, такие свободные участки возникают в самых разных местах (рис. 1.5). В результате фрагменты вновь записываемого файла обычно разбросаны по всему диску. Чем чаще на диске записываются и удаляются файлы, тем больше становится их фрагментация. Во время чтения блок головок вынужден метаться по всему диску, собирая фрагменты файлов, а средняя скорость чтения ощутимо снижается. Процесс записи файлов на сильно фрагментированный диск замедляется по той же причине.

Рис. 1.5. Процесс фрагментации файлов

Рис. 1.5. Процесс фрагментации файлов

Наиболее ощутима фрагментация файлов операционной системы и системного диска вообще. Замедление загрузки и работы системы по этой причине особенно заметно на относительно медленных моделях жестких дисков. Фрагментация других дисков не так влияет на общее быстродействие компьютера. Процессу фрагментации противодействуют несколько механизмов.

• Некоторые наиболее важные системные файлы ОС считает неперемещаемыми (фиксированными), и они всегда занимают на диске строго определенное положение.

• При выключении компьютера периодически запускается служба дефрагментации файлов, участвующих в загрузке операционной системы.

• Процесс перезаписи частей файла в соседние секторы на жестком диске для ускорения доступа и загрузки называется дефрагментацией. В состав ОС Windows входит служебная программа Дефрагментация диска, которая анализирует размещение фрагментов файлов на дисках, а затем переносит все фрагменты каждого файла в последовательно расположенные секторы. В процессе дефрагментации файлы на диске многократно перетасовываются, чтобы освободить непрерывное место для каждого из них. Поэтому программа дефрагментации может упорядочивать файлы довольно долго, а для своей работы требует наличия на диске не менее 15 % свободного пространства от общего объема.

Встроенная программа дефрагментации, входящая в состав Windows, не умеет оптимизировать файл подкачки. Если после определенных экспериментов возникает желание провести дефрагментацию файла подкачки или переместить его в начало диска, следует воспользоваться утилитами сторонних разработчиков.

В качестве примера очень удачного дефрагментатора с гибкими настройками можно назвать программу VoptXP компании Golden Bow Systems (www.goldenbow.com).

«Захламление» реестра

«Лишние» программы

Вирусы

Как вирусы попадают в компьютер

Черви

Троянские программы

Нежелательные программы

Резюме

Глава 2

Наиболее ощутима фрагментация файлов операционной системы и системного диска вообще. Замедление загрузки и работы системы по этой причине особенно заметно на относительно медленных моделях жестких дисков. Фрагментация других дисков не так влияет на общее быстродействие компьютера. Процессу фрагментации противодействуют несколько механизмов.

• Некоторые наиболее важные системные файлы ОС считает неперемещаемыми (фиксированными), и они всегда занимают на диске строго определенное положение.

• При выключении компьютера периодически запускается служба дефрагментации файлов, участвующих в загрузке операционной системы.

• Процесс перезаписи частей файла в соседние секторы на жестком диске для ускорения доступа и загрузки называется дефрагментацией. В состав ОС Windows входит служебная программа Дефрагментация диска, которая анализирует размещение фрагментов файлов на дисках, а затем переносит все фрагменты каждого файла в последовательно расположенные секторы. В процессе дефрагментации файлы на диске многократно перетасовываются, чтобы освободить непрерывное место для каждого из них. Поэтому программа дефрагментации может упорядочивать файлы довольно долго, а для своей работы требует наличия на диске не менее 15 % свободного пространства от общего объема.

Встроенная программа дефрагментации, входящая в состав Windows, не умеет оптимизировать файл подкачки. Если после определенных экспериментов возникает желание провести дефрагментацию файла подкачки или переместить его в начало диска, следует воспользоваться утилитами сторонних разработчиков.

В качестве примера очень удачного дефрагментатора с гибкими настройками можно назвать программу VoptXP компании Golden Bow Systems (www.goldenbow.com).

«Захламление» реестра

Реестр – это компонент операционной системы, служащий для хранения подавляющего большинства настроек самой системы и прикладных программ. Для каждого параметра в реестре существует запись вида «параметр = значение». Параметром может быть все, что угодно: папка, к которой по умолчанию обращается программа, цвет, размер или положение элемента окна, поведение приложения в каком-то случае, имя пользователя и серийный номер программы и т. д. Большинство записей реестра создается в процессе установки операционной системы. Любое изменение настроек Windows фактически является изменением определенных записей реестра.

Установка каждой новой программы почти всегда сопровождается внесением в реестр дополнительных записей и изменением некоторых уже существующих. Естественно, что размер реестра постепенно возрастает. По идее, удаление приложения через программу его деинсталляции или элемент Панели управления Установка и удаление программ должно сопровождаться и удалением из реестра всех записей, связанных с данным приложением. На практике так происходит далеко не всегда. В реестре остаются «хвосты», ссылающиеся на уже не существующие файлы и настройки. Постепенно в реестре накапливается множество лишних и ненужных, а подчас и ошибочных записей. То, почему рост размера реестра и его «замусоривание» ведут к замедлению работы компьютера, можно объяснить несколькими механизмами.

• Операционная система регулярно обращается к реестру. Такие обращения представляют собой поиск определенных записей. Чем больше записей системе приходится анализировать в процессе поиска, тем дольше она добирается до нужной.

• Дублирующие друг друга или пустые записи увеличивают размер реестра, не неся полезной информации. Однако система все равно просматривает такие записи, тратя на это определенное время.

• Оставшиеся после удаления программ недействующие ссылки еще больше замедляют обращение к реестру. Система в конечном счете игнорирует такие записи, но перед этим ей каждый раз приходится проверять все указанные связи.

Существуют специальные редакторы реестра, позволяющие просматривать и модифицировать его. Один из таких редакторов (Regedit) входит в комплект поставки операционной системы Windows. Однако пользователь, вообще говоря, не должен редактировать реестр сам: слишком много записей связаны между собой, а человеку отследить все связи довольно сложно. Удаление всего одной нужной записи может привести к плачевным последствиям. В отличие от проверки или дефрагментации дисков, каких-либо особых программ для автоматического обслуживания реестра разработчики Windows не предусмотрели: возможно только сохранение резервных копий реестра и восстановление из них. Многочисленные приложения сторонних разработчиков вовсе не являются панацеей для оптимизации реестра. Очень часто вносимые ими изменения вызывают дополнительные неполадки. Вероятно, «захламление» реестра Windows – самая труднорешаемая задача, сопровождающая «жизнь» операционной системы. Радикальным решением, возможно, остается переустановка ОС после нескольких лет ее интенсивной эксплуатации.

Установка каждой новой программы почти всегда сопровождается внесением в реестр дополнительных записей и изменением некоторых уже существующих. Естественно, что размер реестра постепенно возрастает. По идее, удаление приложения через программу его деинсталляции или элемент Панели управления Установка и удаление программ должно сопровождаться и удалением из реестра всех записей, связанных с данным приложением. На практике так происходит далеко не всегда. В реестре остаются «хвосты», ссылающиеся на уже не существующие файлы и настройки. Постепенно в реестре накапливается множество лишних и ненужных, а подчас и ошибочных записей. То, почему рост размера реестра и его «замусоривание» ведут к замедлению работы компьютера, можно объяснить несколькими механизмами.

• Операционная система регулярно обращается к реестру. Такие обращения представляют собой поиск определенных записей. Чем больше записей системе приходится анализировать в процессе поиска, тем дольше она добирается до нужной.

• Дублирующие друг друга или пустые записи увеличивают размер реестра, не неся полезной информации. Однако система все равно просматривает такие записи, тратя на это определенное время.

• Оставшиеся после удаления программ недействующие ссылки еще больше замедляют обращение к реестру. Система в конечном счете игнорирует такие записи, но перед этим ей каждый раз приходится проверять все указанные связи.

Существуют специальные редакторы реестра, позволяющие просматривать и модифицировать его. Один из таких редакторов (Regedit) входит в комплект поставки операционной системы Windows. Однако пользователь, вообще говоря, не должен редактировать реестр сам: слишком много записей связаны между собой, а человеку отследить все связи довольно сложно. Удаление всего одной нужной записи может привести к плачевным последствиям. В отличие от проверки или дефрагментации дисков, каких-либо особых программ для автоматического обслуживания реестра разработчики Windows не предусмотрели: возможно только сохранение резервных копий реестра и восстановление из них. Многочисленные приложения сторонних разработчиков вовсе не являются панацеей для оптимизации реестра. Очень часто вносимые ими изменения вызывают дополнительные неполадки. Вероятно, «захламление» реестра Windows – самая труднорешаемая задача, сопровождающая «жизнь» операционной системы. Радикальным решением, возможно, остается переустановка ОС после нескольких лет ее интенсивной эксплуатации.

«Лишние» программы

Любому человеку присущи любопытство и тяга к новому. У пользователя компьютера это обычно выливается в желание периодически устанавливать новые программы. Игры по определению надоедают достаточно быстро и устанавливаются одна за другой, пока позволяет место на диске. Об удалении приложений, к которым интерес уже прошел, задумываются гораздо реже.

Очень интересно «украшать» свой компьютер разными, почти бесполезными, но забавными утилитами, оживляющими интерфейс. Это и всевозможные модификаторы стандартного интерфейса Рабочего стола, и программы-заставки, и автоматически вызываемые переводчики, и переключатели раскладок клавиатуры, и калькуляторы, и многие другие. Важная особенность подобных программ состоит в том, что почти все они являются резидентными. В отличие от других приложений, резидентные программы запускаются в конце загрузки операционной системы и продолжают свою работу вплоть до выключения компьютера. Очевидно, что каждая такая утилита занимает место в оперативной памяти, заставляя систему чаще пользоваться файлом подкачки. Процессор тоже затрачивает часть времени на работу этих программ.

Перед каждым пользователем встает дилемма: компьютер работает или быстро, или красиво. Поэтому те, кому очень важно максимальное быстродействие (любители «навороченных» игр и ресурсоемких приложений наподобие дизайнерских программ или ЗЭ-редакторов), стараются сократить количество «украшений» до минимума.

Кроме «украшений», резидентными являются и некоторые компоненты вполне серьезных программных пакетов. В качестве примера можно назвать Adobe Gamma – компонент настройки цветопередачи экрана, устанавливаемый вместе с популярнейшим графическим редактором Adobe Photoshop. Безусловно, этот компонент нужен профессионалам-полиграфистам, но домашнему пользователю он ощутимой пользы не несет. Приложения Быстрый поиск файлов и Ускоренный запуск приложений MS Office помогут тем, кто постоянно и интенсивно работает с названным программным пакетом. Если же вы открываете редактор Microsoft Word раз или два в неделю, отключение автозапуска указанных программ принесет только пользу. Немного памяти освободится для запуска любимых игр.

Анализ списка процессов часто позволяет обнаружить целый ряд программ, когда-то установленных, а затем благополучно забытых. Возможно, так вы обнаружите и «непрошеных гостей» – различные вредоносные программы, работающие на вашем компьютере. И те и другие способны ощутимо «притормозить» любой ПК. Поиск ненужных резидентных программ похож на детектив, ведь нужно понять «кто есть кто». Самая любопытная часть этого детектива начинается, когда вы переходите к поиску мест, откуда эти приложения автоматически запускаются. Вполне разумно не удалять саму программу, а только отключить ее автоматический запуск при загрузке операционной системы.

Чтобы просмотреть, какие программы запущены в данный момент на компьютере, как используется память и как нагружен процессор, следует воспользоваться Диспетчером задач.

Очень интересно «украшать» свой компьютер разными, почти бесполезными, но забавными утилитами, оживляющими интерфейс. Это и всевозможные модификаторы стандартного интерфейса Рабочего стола, и программы-заставки, и автоматически вызываемые переводчики, и переключатели раскладок клавиатуры, и калькуляторы, и многие другие. Важная особенность подобных программ состоит в том, что почти все они являются резидентными. В отличие от других приложений, резидентные программы запускаются в конце загрузки операционной системы и продолжают свою работу вплоть до выключения компьютера. Очевидно, что каждая такая утилита занимает место в оперативной памяти, заставляя систему чаще пользоваться файлом подкачки. Процессор тоже затрачивает часть времени на работу этих программ.

Перед каждым пользователем встает дилемма: компьютер работает или быстро, или красиво. Поэтому те, кому очень важно максимальное быстродействие (любители «навороченных» игр и ресурсоемких приложений наподобие дизайнерских программ или ЗЭ-редакторов), стараются сократить количество «украшений» до минимума.

Кроме «украшений», резидентными являются и некоторые компоненты вполне серьезных программных пакетов. В качестве примера можно назвать Adobe Gamma – компонент настройки цветопередачи экрана, устанавливаемый вместе с популярнейшим графическим редактором Adobe Photoshop. Безусловно, этот компонент нужен профессионалам-полиграфистам, но домашнему пользователю он ощутимой пользы не несет. Приложения Быстрый поиск файлов и Ускоренный запуск приложений MS Office помогут тем, кто постоянно и интенсивно работает с названным программным пакетом. Если же вы открываете редактор Microsoft Word раз или два в неделю, отключение автозапуска указанных программ принесет только пользу. Немного памяти освободится для запуска любимых игр.

Анализ списка процессов часто позволяет обнаружить целый ряд программ, когда-то установленных, а затем благополучно забытых. Возможно, так вы обнаружите и «непрошеных гостей» – различные вредоносные программы, работающие на вашем компьютере. И те и другие способны ощутимо «притормозить» любой ПК. Поиск ненужных резидентных программ похож на детектив, ведь нужно понять «кто есть кто». Самая любопытная часть этого детектива начинается, когда вы переходите к поиску мест, откуда эти приложения автоматически запускаются. Вполне разумно не удалять саму программу, а только отключить ее автоматический запуск при загрузке операционной системы.

Чтобы просмотреть, какие программы запущены в данный момент на компьютере, как используется память и как нагружен процессор, следует воспользоваться Диспетчером задач.

Вирусы

Обсуждая причины повреждения данных, хранимых на компьютере, мы упоминали вирусы – особую разновидность программ, специально создаваемых людьми определенного сорта для нанесения вреда компьютерной информации. Вирусами их называют по той причине, что для своего «выживания» в компьютерной системе эти программы умеют размножаться, мутировать и заражать другие компьютеры, то есть используют методы, аналогичные настоящим биологическим вирусам. Разумеется, под словами «размножаться», «мутировать» и прочими взятыми из биологии и медицины терминами подразумеваются их компьютерные аналоги: самокопируются, изменяют программный код и пр. Вирусные программы отличаются от обычных следующими свойствами.

• Вирусные утилиты, как правило, умеют устанавливаться самостоятельно, в то время как обычные программы требуют участия пользователя.

• Вирусные приложения стремятся ввести пользователя в заблуждение, выдавая себя за нечто очень важное и полезное, чтобы он установил зараженную программу, которая займется совсем другой деятельностью.

• Вирус способен создавать на компьютере свои копии, то есть размножаться.

• Компьютерные вирусы чаще всего нацелены не на решение каких-то полезных задач, а на нанесение вреда компьютеру. В зависимости от фантазии разработчика, они могут форматировать диски, удалять и искажать информацию, изменять настройки параметров системы, затормаживая работу компьютера или даже выводя его из строя.

Вирусов создано великое множество. Опишем основные их разновидности, поскольку от этого зависят и способы защиты.

Загрузочные вирусы при инфицировании компьютера попадают в загрузочный сектор диска и автоматически запускаются при загрузке системы.

Файловые вирусы внедряются в файлы программ и начинают работать при их запуске пользователем. При размножении файловый вирус может создать собственную копию или внедриться в исполняемый файл другой программы. При обращении к зараженному приложению сначала запускается вирусная программа, которая затем вызывает оригинальный исполняемый файл. При внедрении в исполняемый файл вирус может расположиться в начале, середине или в конце программы или же рассеяться по всему файлу – все в руках вирусмейкера (от англ. virus maker – создатель вируса).

Вирусы-сценарии реализованы в виде сценариев на языках JavaScript (JS), PHP, Visual Basic Script (VBS), BAT и др. Эти вирусы для своей деятельности используют возможности, предоставляемые языками сценариев, которые значительно разнятся между собой. Например, вирусы, реализованные в виде сценариев PHP, могут быть исполнены только на специальных веб-серверах, поэтому они не так страшны домашнему компьютеру. Вирусы на языках VBS и JS используются для создания динамических веб-страничек, и заражение ими происходит при посещении злонамеренных сайтов без должной защиты (какой – описано в главах 6 и 7). Вирусы на языке BAT довольно примитивны, поскольку на этом языке создаются файлы с наборами исполняемых команд операционной системе. Тем не менее они достаточно опасны, поскольку имеют доступ ко всем ресурсам компьютера.

Макровирусы создаются на макроязыке, поддерживаемом какой-либо прикладной программой для автоматизации определенных рутинных действий. Например, приложения Microsoft Office поддерживают макросы с достаточно широким спектром возможностей, что делает их весьма привлекательными для создателей вирусов. Макровирусы встраиваются в документы Office и начинают свою вредоносную деятельность.

• Вирусные утилиты, как правило, умеют устанавливаться самостоятельно, в то время как обычные программы требуют участия пользователя.

• Вирусные приложения стремятся ввести пользователя в заблуждение, выдавая себя за нечто очень важное и полезное, чтобы он установил зараженную программу, которая займется совсем другой деятельностью.

• Вирус способен создавать на компьютере свои копии, то есть размножаться.

• Компьютерные вирусы чаще всего нацелены не на решение каких-то полезных задач, а на нанесение вреда компьютеру. В зависимости от фантазии разработчика, они могут форматировать диски, удалять и искажать информацию, изменять настройки параметров системы, затормаживая работу компьютера или даже выводя его из строя.

Вирусов создано великое множество. Опишем основные их разновидности, поскольку от этого зависят и способы защиты.

Загрузочные вирусы при инфицировании компьютера попадают в загрузочный сектор диска и автоматически запускаются при загрузке системы.

Файловые вирусы внедряются в файлы программ и начинают работать при их запуске пользователем. При размножении файловый вирус может создать собственную копию или внедриться в исполняемый файл другой программы. При обращении к зараженному приложению сначала запускается вирусная программа, которая затем вызывает оригинальный исполняемый файл. При внедрении в исполняемый файл вирус может расположиться в начале, середине или в конце программы или же рассеяться по всему файлу – все в руках вирусмейкера (от англ. virus maker – создатель вируса).

Вирусы-сценарии реализованы в виде сценариев на языках JavaScript (JS), PHP, Visual Basic Script (VBS), BAT и др. Эти вирусы для своей деятельности используют возможности, предоставляемые языками сценариев, которые значительно разнятся между собой. Например, вирусы, реализованные в виде сценариев PHP, могут быть исполнены только на специальных веб-серверах, поэтому они не так страшны домашнему компьютеру. Вирусы на языках VBS и JS используются для создания динамических веб-страничек, и заражение ими происходит при посещении злонамеренных сайтов без должной защиты (какой – описано в главах 6 и 7). Вирусы на языке BAT довольно примитивны, поскольку на этом языке создаются файлы с наборами исполняемых команд операционной системе. Тем не менее они достаточно опасны, поскольку имеют доступ ко всем ресурсам компьютера.

Макровирусы создаются на макроязыке, поддерживаемом какой-либо прикладной программой для автоматизации определенных рутинных действий. Например, приложения Microsoft Office поддерживают макросы с достаточно широким спектром возможностей, что делает их весьма привлекательными для создателей вирусов. Макровирусы встраиваются в документы Office и начинают свою вредоносную деятельность.

Как вирусы попадают в компьютер

Способов проникновения вирусов в компьютер довольно много. Укажем только самые основные.

• Вирус может попасть в ваш компьютер при посещении злонамеренного сайта, например, в виде сценария.

• В Интернете существует множество сайтов, предлагающих загрузить ну «очень» полезную программу, например генератор электронных денег, способный «озолотить» пользователя. Загрузив и установив такой генератор, вы, скорее всего, рискуете инфицировать свой компьютер весьма опасным вирусом.

• Существуют специальные программы – загрузчики вирусов. То есть сначала вы загружаете утилиту, которая не производит никаких злонамеренных манипуляций, но затем загружает вирусную программу, способную на самые нехорошие действия.

• Очень часто вирусы попадают в компьютер со сменного носителя информации, например с дискеты или диска. В настоящее время очень распространенным переносчиком вирусов стали устройства флеш-памяти – флешки. После установки такого зараженного носителя в компьютер система Windows может выполнить процедуру автозапуска. При автозапуске автоматически исполняется программа, указанная в файле autoexec. inf в корневой папке носителя. Если эта утилита инфицирована, участь вашего компьютера предрешена.

Чтобы избежать или минимизировать риск заражения компьютера, очень важно соблюдать меры безопасности, а также использовать специальные программы антивирусной защиты.

Кроме описанных выше вирусов, существуют и другие разновидности, обладающие настолько специфическими особенностями, что их выделили в отдельные классы. К их числу относятся черви, троянские программы и нежелательные программы. Обсудим их по порядку.

• Вирус может попасть в ваш компьютер при посещении злонамеренного сайта, например, в виде сценария.

• В Интернете существует множество сайтов, предлагающих загрузить ну «очень» полезную программу, например генератор электронных денег, способный «озолотить» пользователя. Загрузив и установив такой генератор, вы, скорее всего, рискуете инфицировать свой компьютер весьма опасным вирусом.

• Существуют специальные программы – загрузчики вирусов. То есть сначала вы загружаете утилиту, которая не производит никаких злонамеренных манипуляций, но затем загружает вирусную программу, способную на самые нехорошие действия.

• Очень часто вирусы попадают в компьютер со сменного носителя информации, например с дискеты или диска. В настоящее время очень распространенным переносчиком вирусов стали устройства флеш-памяти – флешки. После установки такого зараженного носителя в компьютер система Windows может выполнить процедуру автозапуска. При автозапуске автоматически исполняется программа, указанная в файле autoexec. inf в корневой папке носителя. Если эта утилита инфицирована, участь вашего компьютера предрешена.

Чтобы избежать или минимизировать риск заражения компьютера, очень важно соблюдать меры безопасности, а также использовать специальные программы антивирусной защиты.

Кроме описанных выше вирусов, существуют и другие разновидности, обладающие настолько специфическими особенностями, что их выделили в отдельные классы. К их числу относятся черви, троянские программы и нежелательные программы. Обсудим их по порядку.

Черви

Черви – это злонамеренные программы, обладающие способностью к проникновению в компьютеры, подключенные к одной сети. Таких утилит создано немало, и для них также имеется своя классификация. Черви можно сгруппировать по методам их проникновения на другие компьютеры.

IM-черви распространяются через программы мгновенной доставки сообщений, например ICQ. Такой червь ищет на зараженном компьютере список контактов данного пользователя, после чего начинает рассылку сообщений, в основном злонамеренного характера.

IRC-черви подобны IM-червям, но обитают в сетях IRC.

P2P-черви для своего распространения используют файлообменные сети: BearShare, Grokster, Kazaa, Morpheus, eDonkey2000 и пр. Такой червь помещает в файлообменную сеть зараженный файл, снабжая его привлекательной рекламой, в расчете на загрузку и запуск неосторожным пользователем.

Почтовые черви для своего распространения используют электронную почту. Подобно IM-червю, почтовый червь ищет адресную книгу почтового клиента и далее начинает рассылать свою копию, снабжая ее заманчивыми предложениями в тексте письма: скачать полезную программу, посетить какой-то очень интересный сайт и т. д. – фантазия вирусмейкеров поистине безгранична.

Черви можно также классифицировать по способу их обитания в компьютерах.

Обычные черви представляют собой программы, которые при заражении сетевого компьютера размножаются и «переползают» в соседние компьютеры, пользуясь сетевым соединением.

Пакетные черви проникают через сеть в компьютер, загружаются в оперативную память и ведут там злонамеренную деятельность до момента выключения ПК. Такие черви умеют собирать и передавать по сети конфиденциальную информацию, хранимую на компьютере, что весьма небезопасно для его владельца.

Для защиты от червей следует использовать специальные программы, называемые брандмауэрами, закрывающие места, через которые черви попадают в компьютер. Также антивирусы умеют фильтровать почтовые сообщения или информацию, передаваемую клиентам сетевого общения (например, ICQ).

IM-черви распространяются через программы мгновенной доставки сообщений, например ICQ. Такой червь ищет на зараженном компьютере список контактов данного пользователя, после чего начинает рассылку сообщений, в основном злонамеренного характера.

IRC-черви подобны IM-червям, но обитают в сетях IRC.

P2P-черви для своего распространения используют файлообменные сети: BearShare, Grokster, Kazaa, Morpheus, eDonkey2000 и пр. Такой червь помещает в файлообменную сеть зараженный файл, снабжая его привлекательной рекламой, в расчете на загрузку и запуск неосторожным пользователем.

Почтовые черви для своего распространения используют электронную почту. Подобно IM-червю, почтовый червь ищет адресную книгу почтового клиента и далее начинает рассылать свою копию, снабжая ее заманчивыми предложениями в тексте письма: скачать полезную программу, посетить какой-то очень интересный сайт и т. д. – фантазия вирусмейкеров поистине безгранична.

Черви можно также классифицировать по способу их обитания в компьютерах.

Обычные черви представляют собой программы, которые при заражении сетевого компьютера размножаются и «переползают» в соседние компьютеры, пользуясь сетевым соединением.

Пакетные черви проникают через сеть в компьютер, загружаются в оперативную память и ведут там злонамеренную деятельность до момента выключения ПК. Такие черви умеют собирать и передавать по сети конфиденциальную информацию, хранимую на компьютере, что весьма небезопасно для его владельца.

Для защиты от червей следует использовать специальные программы, называемые брандмауэрами, закрывающие места, через которые черви попадают в компьютер. Также антивирусы умеют фильтровать почтовые сообщения или информацию, передаваемую клиентам сетевого общения (например, ICQ).

Троянские программы

Про троянские программы слышали многие. «Троянский конь», «троян», «трой» – за этими звучными названиями скрывается злонамеренная утилита, которая специализируется на скрытом функционировании на зараженном компьютере с самыми злонамеренными целями: порча данных, похищение конфиденциальной информации и т. д. Следует учесть, что «трояны» не афишируют свое присутствие и не размножаются, в отличие от червей и вирусов. Следует также учесть, что многие троянские программы обладают инструментами удаленного управления, а это делает зараженный компьютер настоящим «рабом» владельца «трояна».

Для заражения компьютеров «трояны» используют обычные пути распространения вирусов: сменные носители информации, файлообменные сети, ссылки на зараженные программы (например, игры, кодеки для проигрывателей мультимедийной информации) и т. п. При этом пользователь, предполагая установить очень нужный ему ресурс (скажем, кодек для просмотра любимого кино), получает зараженную «трояном» программу, которая начинает действовать на его компьютере под руководством хакера.

Средой обитания троянских программ могут быть компьютеры под управлением систем Windows, UNIX и Mac OS, а также карманные ПК и смартфоны. «Троянов» очень много, и их возможности варьируются в широких пределах. Попробуем классифицировать их по «специализации» на определенной злонамеренной деятельности.

Trojan-Notifier способны передать своему хозяину собранные сведения о настройках и конфигурации инфицированного компьютера.

Trojan-PSW похищают конфиденциальные данные с зараженного компьютера и передают их хозяину по электронной почте.

Trojan-Clicker предлагают пользователям зараженного компьютера перейти на какой-то сайт со злонамеренной «начинкой». Методы для этого используются разные, например установка злонамеренной страницы в качестве домашней в браузере (то есть открываемой по умолчанию при запуске интернет-обозревателя).

Trojan-DDoS превращают зараженный компьютер в так называемый бот, или компьютер-«зомби», который используется для организации атак отказа в доступе на определенный сайт, например интернет-магазина. Далее от владельца сайта требуют заплатить деньги за прекращение атаки.

Trojan-Proxy превращают инфицированный компьютер в анонимный прокси-сервер, который далее используется для тех же атак отказа в доступе или для рассылки спама.

Trojan-Spy способны отслеживать все ваши действия на зараженном компьютере и передавать данные своему хозяину. В число этих данных могут попасть пароли, аудио– и видеофайлы с микрофона и видеокамеры, подключенных к компьютеру, снимки экрана и пр.

Backdoor способны выполнять удаленное управление зараженным компьютером. Функциональные возможности такого «трояна» поистине безграничны, весь ваш ПК будет в полном распоряжении хозяина программы. Он сможет рассылать от вашего имени сообщения, знакомиться со всей информацией, хранимой на компьютере, наконец, просто разрушить систему и данные – и все без вашего ведома.

Trojan-Downloader умеют загружать на инфицированный компьютер вирусные и любые другие модули, например генерирующие рекламные сообщения.

Trojan-Dropper очень похожи на Trojan-Downloader, но они устанавливают злонамеренные программы, которые содержатся в них самих.

Rootkit способы прятаться в системе путем подмены собой различных объектов, например работая под личиной отдельных процессов, программ, сервисов. Такие «трояны» весьма неприятны, поскольку способны заменить своим программным кодом исходный код операционной системы, что не дает антивирусу возможности выявить наличие вируса.

Итак, вы, вероятно, уже убедились в степени опасности вирусов. Но, кроме них, существует еще одна разновидность приложений, которые могут сильно испортить вам жизнь и помешать работе на компьютере, – нежелательные программы.

Для заражения компьютеров «трояны» используют обычные пути распространения вирусов: сменные носители информации, файлообменные сети, ссылки на зараженные программы (например, игры, кодеки для проигрывателей мультимедийной информации) и т. п. При этом пользователь, предполагая установить очень нужный ему ресурс (скажем, кодек для просмотра любимого кино), получает зараженную «трояном» программу, которая начинает действовать на его компьютере под руководством хакера.

Средой обитания троянских программ могут быть компьютеры под управлением систем Windows, UNIX и Mac OS, а также карманные ПК и смартфоны. «Троянов» очень много, и их возможности варьируются в широких пределах. Попробуем классифицировать их по «специализации» на определенной злонамеренной деятельности.

Trojan-Notifier способны передать своему хозяину собранные сведения о настройках и конфигурации инфицированного компьютера.

Trojan-PSW похищают конфиденциальные данные с зараженного компьютера и передают их хозяину по электронной почте.

Trojan-Clicker предлагают пользователям зараженного компьютера перейти на какой-то сайт со злонамеренной «начинкой». Методы для этого используются разные, например установка злонамеренной страницы в качестве домашней в браузере (то есть открываемой по умолчанию при запуске интернет-обозревателя).

Trojan-DDoS превращают зараженный компьютер в так называемый бот, или компьютер-«зомби», который используется для организации атак отказа в доступе на определенный сайт, например интернет-магазина. Далее от владельца сайта требуют заплатить деньги за прекращение атаки.

Trojan-Proxy превращают инфицированный компьютер в анонимный прокси-сервер, который далее используется для тех же атак отказа в доступе или для рассылки спама.

Trojan-Spy способны отслеживать все ваши действия на зараженном компьютере и передавать данные своему хозяину. В число этих данных могут попасть пароли, аудио– и видеофайлы с микрофона и видеокамеры, подключенных к компьютеру, снимки экрана и пр.

Backdoor способны выполнять удаленное управление зараженным компьютером. Функциональные возможности такого «трояна» поистине безграничны, весь ваш ПК будет в полном распоряжении хозяина программы. Он сможет рассылать от вашего имени сообщения, знакомиться со всей информацией, хранимой на компьютере, наконец, просто разрушить систему и данные – и все без вашего ведома.

Trojan-Downloader умеют загружать на инфицированный компьютер вирусные и любые другие модули, например генерирующие рекламные сообщения.

Trojan-Dropper очень похожи на Trojan-Downloader, но они устанавливают злонамеренные программы, которые содержатся в них самих.

Rootkit способы прятаться в системе путем подмены собой различных объектов, например работая под личиной отдельных процессов, программ, сервисов. Такие «трояны» весьма неприятны, поскольку способны заменить своим программным кодом исходный код операционной системы, что не дает антивирусу возможности выявить наличие вируса.

Итак, вы, вероятно, уже убедились в степени опасности вирусов. Но, кроме них, существует еще одна разновидность приложений, которые могут сильно испортить вам жизнь и помешать работе на компьютере, – нежелательные программы.

Нежелательные программы

Наличие на компьютере таких программ весьма нежелательно. Это могут быть приложения, которые, например, будут назойливо сообщать вам, что они начали форматирование жесткого диска компьютера, хотя в действительности ничего такого они не делают. Или будут отображать всякого рода рекламную или порнографическую информацию, которая не даст вам работать за компьютером.

Вред от таких программ заключается в потере времени, сил и нервов: вряд ли вы сможете спокойно работать, если на экране непрерывно появляются окна с предложением купить футболку, посетить магазин, совершить путешествие и т. д. Причем очень часто в этом же сообщении предлагается отказаться от показа рекламы, послав SMS по указанному номеру. Естественно, не бесплатно.

Широко распространены модули, которые сообщают вам о наличии в системе вируса и предлагают просканировать компьютер, хотя вируса у вас нет и никакого сканирования выполняться не будет. Такого рода утилит очень много: по данным PandaLabs, к концу 2008 года жертвами ложных антивирусов стали несколько десятков миллионов пользователей. Обычно такие антивирусы просто ничего не делают, но подчас могут и нанести большой вред. Например, потребовать от вас деньги за удаление якобы найденного на компьютере очень опасного вируса – никакая настоящая антивирусная программа так не делает. Клюнув на это предложение, вы лишь потеряете свои деньги.

Все эти программы подлежат удалению. А как – вы узнаете в главах 6 и 7.

Вред от таких программ заключается в потере времени, сил и нервов: вряд ли вы сможете спокойно работать, если на экране непрерывно появляются окна с предложением купить футболку, посетить магазин, совершить путешествие и т. д. Причем очень часто в этом же сообщении предлагается отказаться от показа рекламы, послав SMS по указанному номеру. Естественно, не бесплатно.

Широко распространены модули, которые сообщают вам о наличии в системе вируса и предлагают просканировать компьютер, хотя вируса у вас нет и никакого сканирования выполняться не будет. Такого рода утилит очень много: по данным PandaLabs, к концу 2008 года жертвами ложных антивирусов стали несколько десятков миллионов пользователей. Обычно такие антивирусы просто ничего не делают, но подчас могут и нанести большой вред. Например, потребовать от вас деньги за удаление якобы найденного на компьютере очень опасного вируса – никакая настоящая антивирусная программа так не делает. Клюнув на это предложение, вы лишь потеряете свои деньги.

Все эти программы подлежат удалению. А как – вы узнаете в главах 6 и 7.

Резюме

В этой главе мы обсудили все неприятности, которые подстерегают вас при работе с компьютером. Вы познакомились с причинами и последствиями поломок оборудования, узнали, что происходит с компьютером при его включении, изучили последовательность действий при загрузке операционной системы, выяснили какие при этом возможны проблемы. Далее были подробно описаны все источники сбоев в работе ПК, связанные с операционной системой и программами, исполняемыми на компьютере. Особое внимание было уделено компьютерным вирусам, поскольку именно они представляют основную опасность для информации, хранимой на ПК, и являются источником многих ошибок и сбоев в работе компьютерной системы.

Теперь, вооружившись полученными знаниями, приступим к освоению методов защиты от сбоев и ошибок в работе компьютера. Начнем же мы с обсуждения проблем в работе аппаратного обеспечения, поскольку это базис, на котором зиждется надстройка – программное обеспечение.

Теперь, вооружившись полученными знаниями, приступим к освоению методов защиты от сбоев и ошибок в работе компьютера. Начнем же мы с обсуждения проблем в работе аппаратного обеспечения, поскольку это базис, на котором зиждется надстройка – программное обеспечение.

Глава 2

Ремонтируем компьютер своими руками

Информация POST-тестирования компьютера

Ремонт материнской платы

Ремонт и настройка BIOS

Неисправности видеосистемы

Неисправности аудиосистемы компьютера

Неполадки, связанные с оперативной памятью

Неисправности жестких дисков

Неисправности оптических приводов

Неисправности системы охлаждения

Шум

Неисправности блока питания

Сетевые фильтры

Источники бесперебойного питания

Резюме

В предыдущей главе мы обсудили характер и причины возникновения сбоев и неполадок в работе компьютера. Теперь мы знаем, к каким последствиям приводят поломки различных компонентов оборудования, каковы причины появления ошибок и взаимосвязь между аппаратными и программными частями компьютерной системы. Самое время освоить методы исправления этих ошибок, научиться ремонтировать свой ПК, чтобы обеспечить его бессбойное и надежное функционирование.

Конечно, профессиональный ремонт компьютера требует определенных навыков и подчас дорогостоящего оборудования. Однако многое может сделать и обычный пользователь, вооружившись отверткой и пинцетом. Модульный принцип, заложенный в конструкцию современного персонального компьютера, значительно упрощает его ремонт. От вас не потребуется перепаивать микросхемы и другие элементы материнской платы или карт расширения, а также вскрывать корпус винчестера для ремонта головок чтения-записи информации на дисках. Все эти операции не для домашних условий. Но заменить неисправную карту расширения, модуль памяти или вышедший из строя кулер процессора вам вполне по силам. Нужно только найти сломавшийся компонент и выполнить простую операцию его извлечения плюс установку и настройку нового компонента – и дело сделано.

Как же обнаружить неисправность в работе компьютерного оборудования? К счастью, его разработчики позаботились об этом и создали процедуру POST-тестирования компьютера, выполняемую сразу после его включения. Если тестирование определит наличие неисправности, то на экране монитора отобразится соответствующая информация, а внимание пользователя привлекут также звуковые сигналы. Познакомимся с работой процедуры POST-тестирования подробнее.

Ремонт материнской платы

Ремонт и настройка BIOS

Неисправности видеосистемы

Неисправности аудиосистемы компьютера

Неполадки, связанные с оперативной памятью

Неисправности жестких дисков

Неисправности оптических приводов

Неисправности системы охлаждения

Шум

Неисправности блока питания

Сетевые фильтры

Источники бесперебойного питания

Резюме

В предыдущей главе мы обсудили характер и причины возникновения сбоев и неполадок в работе компьютера. Теперь мы знаем, к каким последствиям приводят поломки различных компонентов оборудования, каковы причины появления ошибок и взаимосвязь между аппаратными и программными частями компьютерной системы. Самое время освоить методы исправления этих ошибок, научиться ремонтировать свой ПК, чтобы обеспечить его бессбойное и надежное функционирование.

Конечно, профессиональный ремонт компьютера требует определенных навыков и подчас дорогостоящего оборудования. Однако многое может сделать и обычный пользователь, вооружившись отверткой и пинцетом. Модульный принцип, заложенный в конструкцию современного персонального компьютера, значительно упрощает его ремонт. От вас не потребуется перепаивать микросхемы и другие элементы материнской платы или карт расширения, а также вскрывать корпус винчестера для ремонта головок чтения-записи информации на дисках. Все эти операции не для домашних условий. Но заменить неисправную карту расширения, модуль памяти или вышедший из строя кулер процессора вам вполне по силам. Нужно только найти сломавшийся компонент и выполнить простую операцию его извлечения плюс установку и настройку нового компонента – и дело сделано.

Как же обнаружить неисправность в работе компьютерного оборудования? К счастью, его разработчики позаботились об этом и создали процедуру POST-тестирования компьютера, выполняемую сразу после его включения. Если тестирование определит наличие неисправности, то на экране монитора отобразится соответствующая информация, а внимание пользователя привлекут также звуковые сигналы. Познакомимся с работой процедуры POST-тестирования подробнее.