Страница:

1.4.4. Состав группы по разработке политик безопасности

Буклет SAGE «А Guide to Developing Computing Policy Documents» рекомендует следующий состав рабочей группы по разработке политик безопасности:

• член совета директоров;

• представитель руководства компании (СЕО, финансовый директор, директор по развитию);

• СЮ (директор службы автоматизации);

• CISO (директор по информационной безопасности);

• аналитик службы безопасности;

• аналитик ИТ-службы;

• представитель юридического отдела;

• представитель от пользователей;

• технический писатель.

Численность группы по разработке политик безопасности будет зависеть от широты и глубины проработки политик безопасности. Например, разработка политик безопасности для офисной сети в 40–50 узлов может занять один человекомесяц.

• член совета директоров;

• представитель руководства компании (СЕО, финансовый директор, директор по развитию);

• СЮ (директор службы автоматизации);

• CISO (директор по информационной безопасности);

• аналитик службы безопасности;

• аналитик ИТ-службы;

• представитель юридического отдела;

• представитель от пользователей;

• технический писатель.

Численность группы по разработке политик безопасности будет зависеть от широты и глубины проработки политик безопасности. Например, разработка политик безопасности для офисной сети в 40–50 узлов может занять один человекомесяц.

1.4.5. Процесс разработки политик безопасности

Если это возможно, то о том, что разрабатывается новая политика информационной безопасности компании, необходимо уведомить сотрудников заранее. До начала внедрения новой политики безопасности желательно предоставить сотрудникам текст политики на одну-две недели для ознакомления и внесения поправок и комментариев. Также надо учитывать, что без прав нет обязанностей, то есть сотрудники, на которых распространяются правила безопасности, должны обладать всеми необходимыми полномочиями для того, чтобы выполнять эти правила.

1.4.6. Основные требования к политике безопасности

В идеале политика безопасности должна быть реалистичной и выполнимой, краткой и понятной, а также не приводить к существенному снижению общей производительности бизнес-подразделений компании. Политика безопасности должна содержать основные цели и задачи организации режима информационной безопасности, четкое описание области действия, а также указывать на ответственных и их обязанности. Например, по мнению специалистов Cisco, желательно, чтобы описание политики безопасности занимало не более двух (максимум пяти) страниц текста. При этом важно учитывать, как политика безопасности будет влиять на уже существующие информационные системы компании. Как только политика утверждена, она должна быть представлена сотрудникам компании для ознакомления. Наконец, политику безопасности необходимо пересматривать ежегодно, чтобы отражать текущие изменения в развитии бизнеса компании.

1.4.7. Уровень средств безопасности

Хорошо написанные политики безопасности компании должны позволять балансировать между достигаемым уровнем безопасности и получаемым уровнем производительности корпоративных информационных систем компании. Одна из основных целей политики безопасности состоит в том, чтобы обосновать и внедрить средства защиты информации, адекватные целям и задачам бизнеса. Выбор необходимых средств защиты информации для определенной политики безопасности не всегда понятен и легко определяем. Здесь решающую роль играют необходимость организации режима информационной безопасности, а также бизнес-культура компании. При этом если правила политики безопасности слишком ограничительны или слишком жестки, для того чтобы их внедрять и соответствовать им в дальнейшем, то либо они будут игнорироваться, либо сотрудники компании найдут способ обойти средства безопасности.

1.4.8. Примеры политик безопасности

В настоящее время ряд ведущих компаний в области безопасности выделяют следующие политики:

• допустимого шифрования,

• допустимого использования,

• аудита безопасности,

• оценки рисков,

• классификации данных,

• управления паролями,

• использования ноутбуков,

• построения демилитаризованной зоны (DMZ),

• построения экстранет,

• безопасности рабочих станций и серверов,

• антивирусной защиты,

• безопасности маршрутизаторов и коммутаторов,

• безопасности беспроводного доступа,

• организации удаленного доступа,

• построения виртуальных частных сетей (VPN) и пр.,

• безопасности периметра.

Политика допустимого использования информационных ресурсов компании определяет права и ответственность сотрудников компании за надлежащую защиту конфиденциальной информации компании. В частности, политика допустимого использования определяет, могут ли сотрудники компании читать и копировать файлы, владельцами которых они не являются, но к которым имеют доступ. Также эта политика устанавливает правила допустимого использования корпоративной электронной почты, служб новостей и процедур доступа к сети компании.

Примерный текст из описания политики допустимого использования:

«Сотрудники несут личную ответственность за безопасность любой информации, используемой и/или сохраненной с применением их учетных записей в компании. Используйте руководство пользователя для получения рекомендаций по защите вашей учетной записи и информации с использованием стандартных методов безопасности на уровне операционной системы или при помощи программного обеспечения для шифрования типа PGP. Конфиденциальная информация компании или сторонних организаций не должна храниться (или быть переданной) на компьютерах, не принадлежащих компании».

«Сотрудники не должны пытаться получить доступ к любым данным или программам, находящимся на рабочих станциях и серверах компании, если они не имеют соответствующего разрешения или явного согласия владельца этих информационных ресурсов».

Политика организации удаленного доступа определяет допустимые способы удаленного соединения с корпоративной информационной системой. Представляет собой основной документ безопасности в крупных транснациональных компаниях с географически разветвленной сетью. Должна описывать все доступные способы удаленного доступа к внутренним информационным ресурсам компании: доступ по коммутируемым сетям (SLIP, РРР), доступ с использованием ISDN/Frame Relay, Telnet/SSH-доступ через Интернет, выделенную линию/VPN/DSL и пр.

Примерный текст из описания политики организации удаленного доступа:

1. Сотрудники, менеджеры по продажам и выездные специалисты компании, обладающие удаленным доступом к корпоративной сети компании, несут такую же ответственность, как и в случае локального подключения к сети компании.

2. Для членов семьи сотрудника компании доступ к Интернету через сеть компании разрешается только в случае оплаты трафика самим сотрудником. При этом сотрудник компании несет личную ответственность за то, чтобы член его семьи не нарушил правила политик безопасности компании, не выполнил противозаконные действия и не использовал удаленный доступ для собственных деловых интересов. Сотрудник компании также несет ответственность за последствия неправильного использования удаленного доступа.

3. При осуществлении удаленного доступа к корпоративной сети, пожалуйста, ознакомьтесь со следующими политиками безопасности:

а) политика допустимого шифрования,

б) политика организации виртуальных частных сетей,

в) политика безопасности беспроводного доступа,

г) политика допустимого использования.

4. Для получения дополнительной информации относительно удаленного доступа, включения и отключения услуги, поиска неисправностей и т. д., обращайтесь на Web-сайт службы организации удаленного доступа к информационным ресурсам компании».

Политика удаленного доступа определяет, кто из сотрудников может иметь высокоскоростной удаленный доступ ISDN, Frame Relay. При этом определяются ограничения по организации удаленного доступа.

Пример требований политики удаленного доступа:

«Защищенный удаленный доступ должен строго контролироваться. Требуемый уровень безопасности обеспечивается с помощью использования однократных (one-time) паролей или инфраструктуры открытых ключей устойчивыми к взлому ключевыми фразами (passphrase). (Для получения информации по созданию устойчивых ко взлому ключевых фраз, см. описание политики управления паролями.) Сотрудник никому не должен передавать или посылать по электронной почте свой пароль на вход в систему, включая даже членов семьи.

Сотрудники, имеющие привилегию удаленного доступа, должны гарантировать, что их компьютеры, которые удаленно подключены к сети, не подключены в то же самое время ни в какую другую сеть, за исключением домашних сетей, которые находятся под полным управлением сотрудника.

Сотрудники, имеющие привилегию удаленного доступа к корпоративной сети, не должны использовать адреса электронной почты компании для ведения собственного бизнеса.

Маршрутизаторы для выделенных ISDN-линий, сконфигурированные для доступа к корпоративной сети, должны использовать для аутентификации, как минимум, СНАР».

Политика безопасности периметра описывает порядок и правила получения привилегированного доступа к системам безопасности периметра корпоративной сети компании. Кроме того, описывает процедуру инициации и обработки запросов на изменение конфигурации систем безопасности периметра сети, а также порядок и периодичность проверки этих конфигураций.

Примерный текст из политики безопасности периметра:

«Доступ к информации о конфигурации систем безопасности периметра сети компании должен быть ограничен. Информация о конфигурации систем безопасности периметра никогда не должна храниться или передаваться по корпоративной сети и никогда не должна печататься и храниться в виде бумажной копии. Необходимо отслеживать все изменения конфигурации систем сетевой безопасности и периодически проводить аудит безопасности периметра сети».

Политика управления паролями определяет правила и порядок создания и изменения паролей сотрудников компании.

Примерный текст из описания политики управления паролями:

«Все пароли системного уровня (например, root, enable, administrator в системе Windows, пароли администраторов приложений и т. д.) должны изменяться по крайней мере раз в квартал. Все пароли системного уровня должны быть частью глобальной базы данных управления паролями отдела защиты информации. Все пароли пользовательского уровня (например, доступа к электронной почте, к сети, к настольному компьютеру и т. д.) должны изменяться по крайней мере раз в шесть месяцев. Рекомендованный интервал изменения – раз в четыре месяца. Учетные записи сотрудников, которым предоставляется доступ к административным учетным записям на системах с помощью членства в группах или программ sudo, должны иметь пароль, отличный от всех других паролей данного сотрудника».

Это только несколько примеров политик, которые могут быть использованы вашей компанией. С ними и другими политиками безопасности можно ознакомиться на Web-сайте американского института аудиторов и администраторов безопасности SANS (http://www.sans.org/newlook/resources/policies/policies.htm).

• допустимого шифрования,

• допустимого использования,

• аудита безопасности,

• оценки рисков,

• классификации данных,

• управления паролями,

• использования ноутбуков,

• построения демилитаризованной зоны (DMZ),

• построения экстранет,

• безопасности рабочих станций и серверов,

• антивирусной защиты,

• безопасности маршрутизаторов и коммутаторов,

• безопасности беспроводного доступа,

• организации удаленного доступа,

• построения виртуальных частных сетей (VPN) и пр.,

• безопасности периметра.

Политика допустимого использования информационных ресурсов компании определяет права и ответственность сотрудников компании за надлежащую защиту конфиденциальной информации компании. В частности, политика допустимого использования определяет, могут ли сотрудники компании читать и копировать файлы, владельцами которых они не являются, но к которым имеют доступ. Также эта политика устанавливает правила допустимого использования корпоративной электронной почты, служб новостей и процедур доступа к сети компании.

Примерный текст из описания политики допустимого использования:

«Сотрудники несут личную ответственность за безопасность любой информации, используемой и/или сохраненной с применением их учетных записей в компании. Используйте руководство пользователя для получения рекомендаций по защите вашей учетной записи и информации с использованием стандартных методов безопасности на уровне операционной системы или при помощи программного обеспечения для шифрования типа PGP. Конфиденциальная информация компании или сторонних организаций не должна храниться (или быть переданной) на компьютерах, не принадлежащих компании».

«Сотрудники не должны пытаться получить доступ к любым данным или программам, находящимся на рабочих станциях и серверах компании, если они не имеют соответствующего разрешения или явного согласия владельца этих информационных ресурсов».

Политика организации удаленного доступа определяет допустимые способы удаленного соединения с корпоративной информационной системой. Представляет собой основной документ безопасности в крупных транснациональных компаниях с географически разветвленной сетью. Должна описывать все доступные способы удаленного доступа к внутренним информационным ресурсам компании: доступ по коммутируемым сетям (SLIP, РРР), доступ с использованием ISDN/Frame Relay, Telnet/SSH-доступ через Интернет, выделенную линию/VPN/DSL и пр.

Примерный текст из описания политики организации удаленного доступа:

1. Сотрудники, менеджеры по продажам и выездные специалисты компании, обладающие удаленным доступом к корпоративной сети компании, несут такую же ответственность, как и в случае локального подключения к сети компании.

2. Для членов семьи сотрудника компании доступ к Интернету через сеть компании разрешается только в случае оплаты трафика самим сотрудником. При этом сотрудник компании несет личную ответственность за то, чтобы член его семьи не нарушил правила политик безопасности компании, не выполнил противозаконные действия и не использовал удаленный доступ для собственных деловых интересов. Сотрудник компании также несет ответственность за последствия неправильного использования удаленного доступа.

3. При осуществлении удаленного доступа к корпоративной сети, пожалуйста, ознакомьтесь со следующими политиками безопасности:

а) политика допустимого шифрования,

б) политика организации виртуальных частных сетей,

в) политика безопасности беспроводного доступа,

г) политика допустимого использования.

4. Для получения дополнительной информации относительно удаленного доступа, включения и отключения услуги, поиска неисправностей и т. д., обращайтесь на Web-сайт службы организации удаленного доступа к информационным ресурсам компании».

Политика удаленного доступа определяет, кто из сотрудников может иметь высокоскоростной удаленный доступ ISDN, Frame Relay. При этом определяются ограничения по организации удаленного доступа.

Пример требований политики удаленного доступа:

«Защищенный удаленный доступ должен строго контролироваться. Требуемый уровень безопасности обеспечивается с помощью использования однократных (one-time) паролей или инфраструктуры открытых ключей устойчивыми к взлому ключевыми фразами (passphrase). (Для получения информации по созданию устойчивых ко взлому ключевых фраз, см. описание политики управления паролями.) Сотрудник никому не должен передавать или посылать по электронной почте свой пароль на вход в систему, включая даже членов семьи.

Сотрудники, имеющие привилегию удаленного доступа, должны гарантировать, что их компьютеры, которые удаленно подключены к сети, не подключены в то же самое время ни в какую другую сеть, за исключением домашних сетей, которые находятся под полным управлением сотрудника.

Сотрудники, имеющие привилегию удаленного доступа к корпоративной сети, не должны использовать адреса электронной почты компании для ведения собственного бизнеса.

Маршрутизаторы для выделенных ISDN-линий, сконфигурированные для доступа к корпоративной сети, должны использовать для аутентификации, как минимум, СНАР».

Политика безопасности периметра описывает порядок и правила получения привилегированного доступа к системам безопасности периметра корпоративной сети компании. Кроме того, описывает процедуру инициации и обработки запросов на изменение конфигурации систем безопасности периметра сети, а также порядок и периодичность проверки этих конфигураций.

Примерный текст из политики безопасности периметра:

«Доступ к информации о конфигурации систем безопасности периметра сети компании должен быть ограничен. Информация о конфигурации систем безопасности периметра никогда не должна храниться или передаваться по корпоративной сети и никогда не должна печататься и храниться в виде бумажной копии. Необходимо отслеживать все изменения конфигурации систем сетевой безопасности и периодически проводить аудит безопасности периметра сети».

Политика управления паролями определяет правила и порядок создания и изменения паролей сотрудников компании.

Примерный текст из описания политики управления паролями:

«Все пароли системного уровня (например, root, enable, administrator в системе Windows, пароли администраторов приложений и т. д.) должны изменяться по крайней мере раз в квартал. Все пароли системного уровня должны быть частью глобальной базы данных управления паролями отдела защиты информации. Все пароли пользовательского уровня (например, доступа к электронной почте, к сети, к настольному компьютеру и т. д.) должны изменяться по крайней мере раз в шесть месяцев. Рекомендованный интервал изменения – раз в четыре месяца. Учетные записи сотрудников, которым предоставляется доступ к административным учетным записям на системах с помощью членства в группах или программ sudo, должны иметь пароль, отличный от всех других паролей данного сотрудника».

Это только несколько примеров политик, которые могут быть использованы вашей компанией. С ними и другими политиками безопасности можно ознакомиться на Web-сайте американского института аудиторов и администраторов безопасности SANS (http://www.sans.org/newlook/resources/policies/policies.htm).

1.4.9. Процедуры безопасности

Процедуры безопасности так же важны, как и политики безопасности. Если политики безопасности определяют что должно быть защищено, то процедуры безопасности определяют как защитить информационные ресурсы компании. Приведем здесь примеры нескольких важных процедур безопасности.

Процедура управления конфигурацией обычно определяется на уровне отдела или на уровне компании. Но даже если есть процедура по управлению изменениями на уровне компании, индивидуальные группы могут иметь собственные процедуры. Процедура управления изменениями должна определять процесс документирования и запроса на изменения конфигурации всех масштабов (от простой инсталяции маршрутизатора до изменения списков контроля доступа на межсетевом экране). Идеально, если служба защиты информации проводит анализ изменений и контролирует запросы на изменения. Процесс управления изменениями важен по нескольким ключевым причинам:

• документированные изменения обеспечивают возможность проведения аудита безопасности;

• в случае возможного простоя из-за изменения проблема будет быстро определена;

• обеспечивается способ координирования изменений таким образом, чтобы одно изменение не влияло на другое изменение.

Процедуры резервного копирования информации и хранения резервных копий вне офиса могут потребоваться из-за требований клиентов и партнеров по бизнесу. Число сотрудников компании, имеющих доступ к резервным лентам за пределами компании, должно быть сведено к минимуму. Вы должны тестировать возможность восстановления информации из резервных носителей на регулярной основе для проверки целостности резервных копий. Часть процедуры резервного копирования может быть выполнена в виде программы или сценария, который автоматизирует процесс создания резервных копий.

Процедура обработки инцидентов определяет порядок обработки и расследования инцидентов. Эта процедура должна осуществляться в любой компании. Невозможно определить порядок реагирования на все инциденты, но вы должны описать порядок реагирования на основные их типы. Вот некоторые из них: сканирование портов, атаки типа «отказ в обслуживании», взлом компьютеров, взлом пароля учетной записи и несоответствующее использование информационных систем. Необходимо назначить одного сотрудника, отвечающего за взаимодействие с правоохранительными органами.

Процедура управления конфигурацией обычно определяется на уровне отдела или на уровне компании. Но даже если есть процедура по управлению изменениями на уровне компании, индивидуальные группы могут иметь собственные процедуры. Процедура управления изменениями должна определять процесс документирования и запроса на изменения конфигурации всех масштабов (от простой инсталяции маршрутизатора до изменения списков контроля доступа на межсетевом экране). Идеально, если служба защиты информации проводит анализ изменений и контролирует запросы на изменения. Процесс управления изменениями важен по нескольким ключевым причинам:

• документированные изменения обеспечивают возможность проведения аудита безопасности;

• в случае возможного простоя из-за изменения проблема будет быстро определена;

• обеспечивается способ координирования изменений таким образом, чтобы одно изменение не влияло на другое изменение.

Процедуры резервного копирования информации и хранения резервных копий вне офиса могут потребоваться из-за требований клиентов и партнеров по бизнесу. Число сотрудников компании, имеющих доступ к резервным лентам за пределами компании, должно быть сведено к минимуму. Вы должны тестировать возможность восстановления информации из резервных носителей на регулярной основе для проверки целостности резервных копий. Часть процедуры резервного копирования может быть выполнена в виде программы или сценария, который автоматизирует процесс создания резервных копий.

Процедура обработки инцидентов определяет порядок обработки и расследования инцидентов. Эта процедура должна осуществляться в любой компании. Невозможно определить порядок реагирования на все инциденты, но вы должны описать порядок реагирования на основные их типы. Вот некоторые из них: сканирование портов, атаки типа «отказ в обслуживании», взлом компьютеров, взлом пароля учетной записи и несоответствующее использование информационных систем. Необходимо назначить одного сотрудника, отвечающего за взаимодействие с правоохранительными органами.

1.5. Возможные постановки задачи

1.5.1. Металлургическая компания

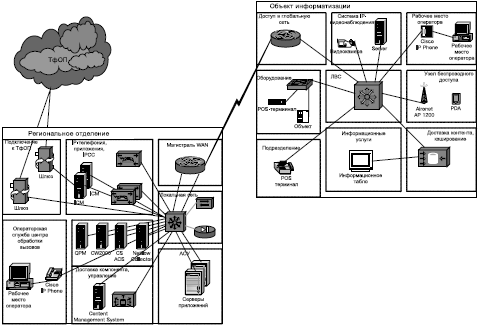

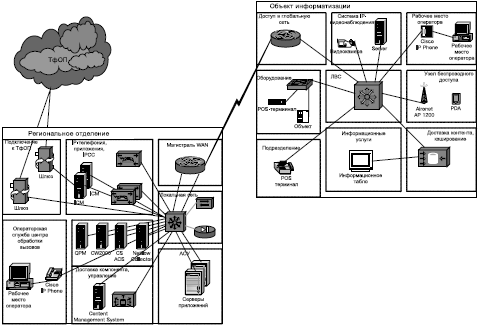

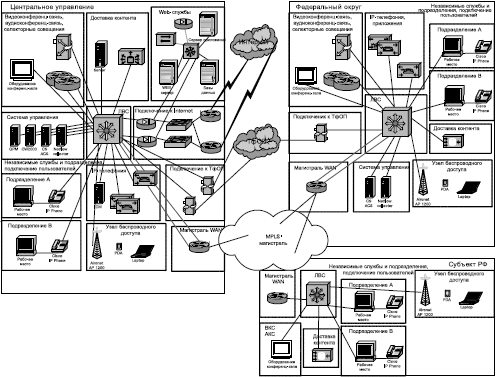

Задача: разработка политики информационной безопасности металлургической компании (далее – «компания»), см. рис. 1.17.

Основание: пункт «Разработка и реализация мероприятий по обеспечению информационной безопасности объектов информатизации компании» перечня мероприятий целевой программы компании «Информационная безопасность– 2005».

Сроки выполнения: начало работ по договору – после заключения договора по результатам конкурса. Окончание работ по договору – 1 декабря 2005 года.

Основные требования к составу работ. Разработка политики информационной безопасности объектов информатизации компании является первым этапом реализации мероприятия «Разработка и реализация мероприятий по обеспечению информационной безопасности объектов информатизации компании» раздела «Система обеспечения информационной безопасности компании».

• универсальность решений и полноту требований по информационной безопасности компании для мультипротокольных реализаций действующих информационных и коммуникационных систем объектов информатизации компании в соответствии с законодательными и нормативными актами Российской Федерации;

• формирование системы взглядов, требований и решений, обеспечивающих единство, интегрированность и совместимость реализации мероприятий раздела «Система обеспечения информационной безопасности компании» («Создание и развитие удостоверяющего центра, выдающего сертификаты ключей ЭЦП», «Разработка концепции программно-аппаратного комплекса мониторинга и защиты информационных ресурсов объектов информатизации компании от внешних и внутренних угроз информационной безопасности», «Создание и развитие защищенного центра резервного хранения данных информационных ресурсов компании»);

• формирование системы взглядов, требований и решений по информационной безопасности компании, необходимых для реализации проектов в области защиты информации.

При разработке политики информационной безопасности необходимо:

• разработать требования по обеспечению безопасности информационных ресурсов и систем компании;

• обследовать проекты, защищаемые объекты информатизации;

• разработать проект Технического задания на создание единой системы информационной безопасности компании;

• определить перечень первоочередных работ по защите программными и аппаратными способами информационных ресурсов и систем компании от несанкционированного доступа, искажения или потери;

• подготовить испытательный стенд для отработки типовых решений в области защиты информации;

• разработать технико-экономическое обоснование реализации базовых технологий по обеспечению информационной безопасности в рамках проектов планируемого года;

• подготовить и выпустить комплект необходимой документации, представить ее на экспертизу.

Решения, полученные в результате разработки политики информационной безопасности объектов информатизации компании, должны обеспечивать:

• возможность создания единой системы информационной безопасности компании;

• единство принципов и интеграцию технологических решений по защите информации компании при реализации проектов в области защиты информации.

Требования к политике безопасности. Разработка политики информационной безопасности компании должна быть осуществлена с учетом:

• существующих общих проблем и тенденций обеспечения информационной безопасности информационно-коммуникационных технологий на основе мирового и отечественного опыта;

• законодательной и нормативной основы обеспечения информационной безопасности информационно-коммуникационных технологий;

• особенностей обеспечения информационной безопасности объектов информатизации компании.

В результате разработки политики информационной безопасности компании должны быть рассмотрены:

• потенциальные угрозы информационным ресурсам и системам, возможные последствия их реализации;

• требования и методы противодействия угрозам информационной безопасности;

• технологии обеспечения информационной безопасности защищаемых ресурсов и систем;

• функциональные подсистемы и организационные процедуры обеспечения информационной безопасности ресурсов и систем объектов информатизации компании;

• органы и процедуры управления деятельностью по обеспечению информационной безопасности;

• вопросы мониторинга и анализа состояния дел в сфере информационной безопасности.

В результате обследования должны быть оценены решения и разработаны типовые требования по обеспечению информационной безопасности компании.

Документирование проекта. Отчетная документация оформляется в соответствии с общими требованиями к текстовым документам по ГОСТ 2.105-79.

В процессе выполнения работ Исполнителем разрабатывается следующая документация:

• Политика информационной безопасности компании;

• Итоговый научно-технический отчет;

• Предложения по реализации Концепции информационной безопасности компании на период 2005–2007 годов (по результатам обследования);

• Проект Технического задания на создание комплексной системы информационной безопасности объектов информатизации компании;

• Требования по обеспечению информационной безопасности объектов информатизации компании;

• Технико-экономическое обоснование реализации базовых технологий по обеспечению информационной безопасности компании.

Отчетные материалы оформляются на бумажном носителе формата А4 и магнитном носителе (CD-R) в двух экземплярах каждого вида и передаются Заказчику. Работы по объекту конкурса выполняются в один этап.

Основание: пункт «Разработка и реализация мероприятий по обеспечению информационной безопасности объектов информатизации компании» перечня мероприятий целевой программы компании «Информационная безопасность– 2005».

Сроки выполнения: начало работ по договору – после заключения договора по результатам конкурса. Окончание работ по договору – 1 декабря 2005 года.

Основные требования к составу работ. Разработка политики информационной безопасности объектов информатизации компании является первым этапом реализации мероприятия «Разработка и реализация мероприятий по обеспечению информационной безопасности объектов информатизации компании» раздела «Система обеспечения информационной безопасности компании».

Рис. 1.17. Структура объекта информатизации металлургической компанииПри разработке политики информационной безопасности объектов информатизации необходимо обеспечить:

• универсальность решений и полноту требований по информационной безопасности компании для мультипротокольных реализаций действующих информационных и коммуникационных систем объектов информатизации компании в соответствии с законодательными и нормативными актами Российской Федерации;

• формирование системы взглядов, требований и решений, обеспечивающих единство, интегрированность и совместимость реализации мероприятий раздела «Система обеспечения информационной безопасности компании» («Создание и развитие удостоверяющего центра, выдающего сертификаты ключей ЭЦП», «Разработка концепции программно-аппаратного комплекса мониторинга и защиты информационных ресурсов объектов информатизации компании от внешних и внутренних угроз информационной безопасности», «Создание и развитие защищенного центра резервного хранения данных информационных ресурсов компании»);

• формирование системы взглядов, требований и решений по информационной безопасности компании, необходимых для реализации проектов в области защиты информации.

При разработке политики информационной безопасности необходимо:

• разработать требования по обеспечению безопасности информационных ресурсов и систем компании;

• обследовать проекты, защищаемые объекты информатизации;

• разработать проект Технического задания на создание единой системы информационной безопасности компании;

• определить перечень первоочередных работ по защите программными и аппаратными способами информационных ресурсов и систем компании от несанкционированного доступа, искажения или потери;

• подготовить испытательный стенд для отработки типовых решений в области защиты информации;

• разработать технико-экономическое обоснование реализации базовых технологий по обеспечению информационной безопасности в рамках проектов планируемого года;

• подготовить и выпустить комплект необходимой документации, представить ее на экспертизу.

Решения, полученные в результате разработки политики информационной безопасности объектов информатизации компании, должны обеспечивать:

• возможность создания единой системы информационной безопасности компании;

• единство принципов и интеграцию технологических решений по защите информации компании при реализации проектов в области защиты информации.

Требования к политике безопасности. Разработка политики информационной безопасности компании должна быть осуществлена с учетом:

• существующих общих проблем и тенденций обеспечения информационной безопасности информационно-коммуникационных технологий на основе мирового и отечественного опыта;

• законодательной и нормативной основы обеспечения информационной безопасности информационно-коммуникационных технологий;

• особенностей обеспечения информационной безопасности объектов информатизации компании.

В результате разработки политики информационной безопасности компании должны быть рассмотрены:

• потенциальные угрозы информационным ресурсам и системам, возможные последствия их реализации;

• требования и методы противодействия угрозам информационной безопасности;

• технологии обеспечения информационной безопасности защищаемых ресурсов и систем;

• функциональные подсистемы и организационные процедуры обеспечения информационной безопасности ресурсов и систем объектов информатизации компании;

• органы и процедуры управления деятельностью по обеспечению информационной безопасности;

• вопросы мониторинга и анализа состояния дел в сфере информационной безопасности.

В результате обследования должны быть оценены решения и разработаны типовые требования по обеспечению информационной безопасности компании.

Документирование проекта. Отчетная документация оформляется в соответствии с общими требованиями к текстовым документам по ГОСТ 2.105-79.

В процессе выполнения работ Исполнителем разрабатывается следующая документация:

• Политика информационной безопасности компании;

• Итоговый научно-технический отчет;

• Предложения по реализации Концепции информационной безопасности компании на период 2005–2007 годов (по результатам обследования);

• Проект Технического задания на создание комплексной системы информационной безопасности объектов информатизации компании;

• Требования по обеспечению информационной безопасности объектов информатизации компании;

• Технико-экономическое обоснование реализации базовых технологий по обеспечению информационной безопасности компании.

Отчетные материалы оформляются на бумажном носителе формата А4 и магнитном носителе (CD-R) в двух экземплярах каждого вида и передаются Заказчику. Работы по объекту конкурса выполняются в один этап.

1.5.2. Коммерческий банк

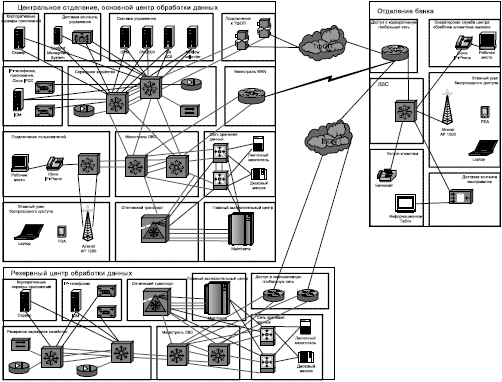

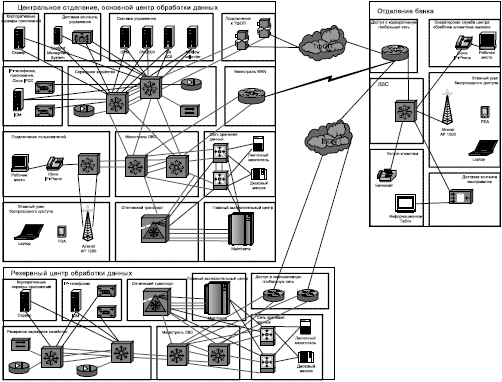

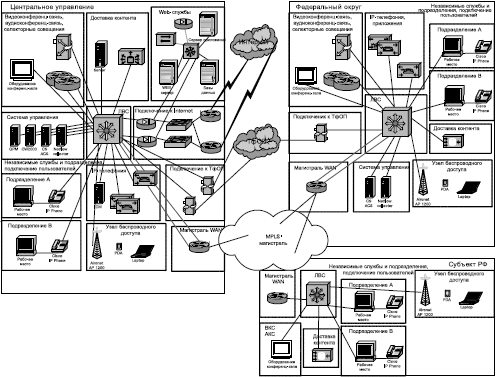

Общее описание объекта информатизации (рис. 1.18):

1. Документы, заказываемые Исполнителю, а именно проект концепции и эскизный проект по обеспечению информационной безопасности, согласованные и принятые Заказчиком, разрабатываются в целях обеспечения информационной безопасности объекта информатизации, которым является АС коммерческого банка (далее – «компания»),

2. Компания действует на основании Устава и предоставляет физическим и юридическим лицам банковские услуги.

3. Организационная структура компании имеет три основных уровня: центральное отделение банка, расположенное в г. Санкт-Петербурге; резервный центр обработки данных в г. Москве; отделения банка (около 100), расположенные в городах и других населенных пунктах районного значения на всей территории РФ.

4. Общая численность персонала компании составляет около 5 тыс. сотрудников.

5. Основной объем информации, вводимой, получаемой, передаваемой и обрабатываемой в процессе работы компании, – банковские данные, но в их составе также передается и обрабатывается дополнительная служебная информация. Помимо традиционных угроз возможного незаконного использования банковской информации, таких, как получение несанкционированного доступа к передаваемым или обрабатываемым данным, искажение передаваемой информации, нарушение целостности передаваемых или обрабатываемых данных, возможны угрозы доступа к сведениям, составляющим государственную или служебную тайну.

8. Система защиты информации должна обеспечивать возможность организации процесса обмена данными и электронными документами между подразделениями компании на всех уровнях (центральное отделение – резервный центр обработки данных – городские и районные отделения банка), не накладывая ограничений на выбор системы передачи данных. Кроме того, необходимо предусматривать возможность реализации удаленного доступа пользователей системы к информации, организации IP-телефонии, конференций и т. д.

9. Подразделения компании различного уровня могут размещаться в отдельных собственных или арендуемых зданиях (в том числе не в одном), собственных или арендуемых помещениях в зданиях (в том числе удаленных друг от друга). Организационная структура компании строится из отделов.

10. В территориальных подразделениях компании должны быть созданы отделы обеспечения безопасности информации для работы на местах.

11. Руководящие и специальные документы по обеспечению информационной безопасности должны разрабатываться с учетом возможных организационных и технологических изменений в работе компании.

Требования к документам. В результате проведенных работ Победитель конкурса должен сдать согласованную с Заказчиком окончательную редакцию проектов следующих документов (см. табл. 1.3).

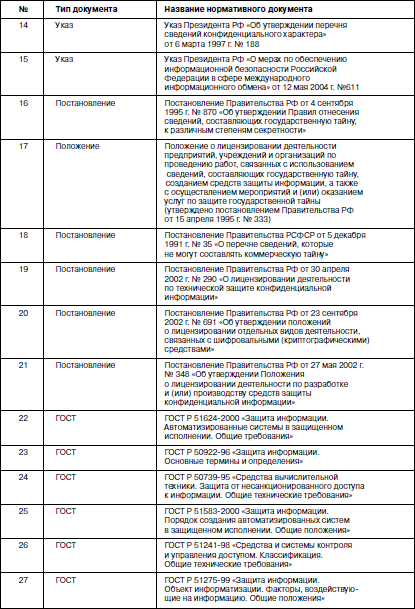

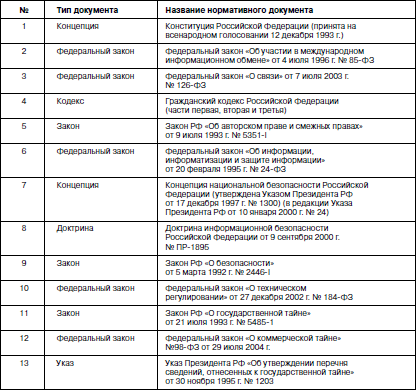

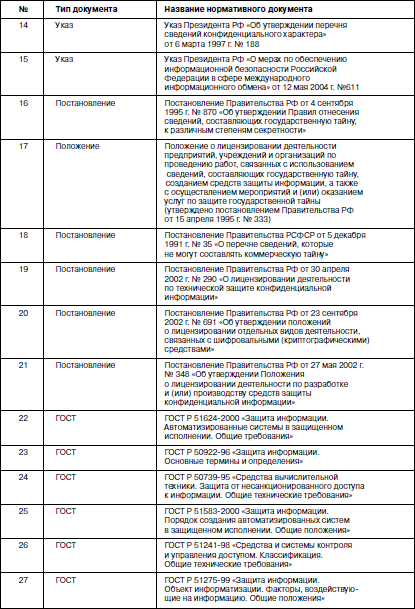

Все перечисленные отчетные документы должны быть подготовлены в соответствии с нормативными документами, приведенными ниже в табл. 1.4.

Продолжение табл. 1.14

Окончание табл. 1.14

Субподрядчики для разработки конкретных документов по перечню, приводимому в табл. 1.3, будут приняты из Технической части победившей заявки; данные структуры, предлагаемые Участниками в составе Технической части своей заявки, должны соответствовать регламентирующим положениям нормативных документов, приведенных в табл. 1.4.

1. Документы, заказываемые Исполнителю, а именно проект концепции и эскизный проект по обеспечению информационной безопасности, согласованные и принятые Заказчиком, разрабатываются в целях обеспечения информационной безопасности объекта информатизации, которым является АС коммерческого банка (далее – «компания»),

2. Компания действует на основании Устава и предоставляет физическим и юридическим лицам банковские услуги.

3. Организационная структура компании имеет три основных уровня: центральное отделение банка, расположенное в г. Санкт-Петербурге; резервный центр обработки данных в г. Москве; отделения банка (около 100), расположенные в городах и других населенных пунктах районного значения на всей территории РФ.

4. Общая численность персонала компании составляет около 5 тыс. сотрудников.

5. Основной объем информации, вводимой, получаемой, передаваемой и обрабатываемой в процессе работы компании, – банковские данные, но в их составе также передается и обрабатывается дополнительная служебная информация. Помимо традиционных угроз возможного незаконного использования банковской информации, таких, как получение несанкционированного доступа к передаваемым или обрабатываемым данным, искажение передаваемой информации, нарушение целостности передаваемых или обрабатываемых данных, возможны угрозы доступа к сведениям, составляющим государственную или служебную тайну.

Рис. 1.18. Структура объектов информатизации банка7. Взаимодействие компании осуществляется с клиентами и бизнес-партнерами, а также с Центральным банком России, МНС России, Государственным таможенным комитетом Российской Федерации и другими органами государственной власти.

8. Система защиты информации должна обеспечивать возможность организации процесса обмена данными и электронными документами между подразделениями компании на всех уровнях (центральное отделение – резервный центр обработки данных – городские и районные отделения банка), не накладывая ограничений на выбор системы передачи данных. Кроме того, необходимо предусматривать возможность реализации удаленного доступа пользователей системы к информации, организации IP-телефонии, конференций и т. д.

9. Подразделения компании различного уровня могут размещаться в отдельных собственных или арендуемых зданиях (в том числе не в одном), собственных или арендуемых помещениях в зданиях (в том числе удаленных друг от друга). Организационная структура компании строится из отделов.

Таблица 1.3. Перечень разрабатываемых документов

Примечание: Под сокращенным термином «концепция» понимается концепция информационной безопасности, под сокращенным термином «ЭП» понимается эскизный проект по обеспечению информационной безопасности. Участник в составе Технической части своей заявки может мотивированно предложить дополнить указанный выше перечень руководящих и специальных нормативных документов по обеспечению безопасности, подлежащих разработке в дополнение к концепции и ЭП. Данные предложения будут оцениваться в рамках оценки Технической части заявки по установленным критериям.Иногда возможно размещение не связанных между собой отделов в одном помещении.

10. В территориальных подразделениях компании должны быть созданы отделы обеспечения безопасности информации для работы на местах.

11. Руководящие и специальные документы по обеспечению информационной безопасности должны разрабатываться с учетом возможных организационных и технологических изменений в работе компании.

Требования к документам. В результате проведенных работ Победитель конкурса должен сдать согласованную с Заказчиком окончательную редакцию проектов следующих документов (см. табл. 1.3).

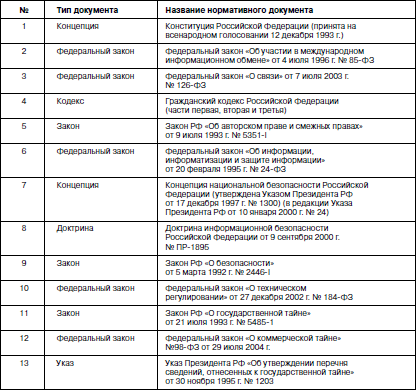

Все перечисленные отчетные документы должны быть подготовлены в соответствии с нормативными документами, приведенными ниже в табл. 1.4.

Таблица 1.4. Перечень нормативных документов

Продолжение табл. 1.14

Окончание табл. 1.14

Субподрядчики для разработки конкретных документов по перечню, приводимому в табл. 1.3, будут приняты из Технической части победившей заявки; данные структуры, предлагаемые Участниками в составе Технической части своей заявки, должны соответствовать регламентирующим положениям нормативных документов, приведенных в табл. 1.4.

1.5.3. Субъект РФ

Концепция информационной безопасности субъекта РФ (далее – «Концепция») разрабатывается с учетом требований федеральных законов «Об электронной цифровой подписи», «Об информации, информатизации и защите информации» и имеющегося научно-технического задела (см. рис. 1.19).

Рис. 1.19. Структура объектов информатизации субъекта РФЦель разработки Концепции: определение политики безопасности АС субъекта РФ как совокупности целей, задач, нормативных актов, объектов обеспечения безопасности информации, технических и информационных ресурсов и технических решений по защите информации, основных путей и этапов реализации Концепции.