Страница:

Увы, желающих разжиться диковинкой за первые четыре дня торгов так и не нашлось. Пожалуй, обиднее всего, что сей лот проигнорировало оборонное агентство DARPA, активно ведущее разработки военных экзоскелетов. Ведь, как признается изобретатель, его голубая мечта — когда-нибудь увидеть свое детище в рядах вооруженных сил. Впрочем, до призыва железному Франкенштейну еще ох как далеко: ныне он со скрежетом делает первые шаги. — Д.К.

Жизненность расхожих фраз «деньги не пахнут» и «отмыть деньги» поставлена под сомнение Карлом Эбейером (Karl Ebejer) и его коллегами из Бристольского университета. Они показали, как можно быстро отличить банкноты, прошедшие через руки наркодилеров.

Жизненность расхожих фраз «деньги не пахнут» и «отмыть деньги» поставлена под сомнение Карлом Эбейером (Karl Ebejer) и его коллегами из Бристольского университета. Они показали, как можно быстро отличить банкноты, прошедшие через руки наркодилеров.

Способы обнаружения следовых количеств наркотиков были известны и раньше, но подход, предложенный англичанами, отличается оперативностью. Банкноты нагреваются до 285 °C, чтобы испарились летучие химические вещества, которые затем расщепляются на фрагменты и исследуются на масс-спектрометре. После этого можно судить о наличии того или иного вещества, поскольку набор «осколков» уникален для каждого химического соединения.

Ранее исследователи показали, что на большинстве британских банкнот есть микроколичества кокаина. Теперь они искали диацетилморфин, обязательный и самый активный компонент героина. Он распространен не столь широко и наличествует примерно на каждой пятидесятой купюре. А стало быть, появляется шанс обнаружить тех, у кого «грязные руки», включая и организаторов наркотрафика. Они не всегда сами держат в руках свой товар, но вот загрязненная наличность от потребителей к ним попадать должна. Кучка сильно запачканных наркотиком купюр может свидетельствовать о том, что деньги недавно находились в контакте с пальцами наркомана и вряд ли являются сдачей из булочной. Конечно, обнаружение любого количества банкнот с героином еще не доказывает вины — но ждет объяснения. — С.Б.

Запись информации производится на кусочке ногтя размером 2х2 мм в три слоя на глубине 40, 60 и 80 мкм. Для этого используется титан-сапфировый фемтосекундный лазер с длиной волны 800 нм и специальный фокусирующий микроскоп. Каждый бит занимает участок диаметром 3 мкм и записывается одним лазерным импульсом. Считывается информация при помощи микроскопа с ксеноновой дуговой лампой, в свете которой обработанные участки начинают флуоресцировать. Считывать данные только с выбранного слоя удается за счет изменения глубины фокуса микроскопа.

По мнению разработчиков, их система имеет ряд преимуществ перед традиционными методами биометрической аутентификации по отпечаткам пальцев или по радужной оболочке глаза. Эти методы позволяют только установить личность путем сравнения считанного с базой данных, где хранится вся остальная необходимая в каждом конкретном случае информация. На ногте же можно записать фамилию, адрес, номер кредитной каты или страхового полиса, группу крови, перенесенные болезни и прочие сведения, которые могут когда-то понадобиться. Единственный недостаток, а быть может, достоинство метода в том, что информация сохраняется только в течение шести месяцев, пока ноготь полностью не отрастет.

Первые успешные эксперименты были проведены на остриженных ногтях, и сейчас ученые работают над компьютерной системой компенсации непроизвольных движений пальца, которая позволит вести запись «вживую». — Г.А.

К любопытным выводам пришли французские ученые из Национального исследовательского института информации и автоматизации в Орсэе. По их мнению, современные процессоры, содержащие от нескольких десятков до нескольких сотен миллионов транзисторов, которые взаимодействуют друг с другом по весьма запутанным схемам, своим поведением скорее напоминают случайную, плохо предсказуемую погоду, а вовсе не однозначный, строго детерминированный автомат.

К любопытным выводам пришли французские ученые из Национального исследовательского института информации и автоматизации в Орсэе. По их мнению, современные процессоры, содержащие от нескольких десятков до нескольких сотен миллионов транзисторов, которые взаимодействуют друг с другом по весьма запутанным схемам, своим поведением скорее напоминают случайную, плохо предсказуемую погоду, а вовсе не однозначный, строго детерминированный автомат.

Чтобы исключить всякое влияние физических процессов в электронных цепях чипа и собрать побольше статистики, ученые взяли не реальный чип, а процессорный симулятор SimpleScalar, с помощью которого сегодня моделируется и отлаживается архитектура более половины разрабатываемых процессоров. На симуляторе гоняли программы из популярного бенчмарк-пакета Spec 2000 и наблюдали за поведением трех основных параметров производительности выбранной архитектуры: среднего числа выполненных инструкций за такт, а также числа промахов при обращении к кэш-памяти первого и второго уровней.

Собранные данные были проанализированы с помощью статистических методов, применяющихся в нелинейной динамике. Эти методы позволяют обнаружить хаотическое, неустойчивое поведение сложных систем, которое характерно, например, для математических моделей, описывающих процессы в атмосфере. Поведение таких даже строго детерминированных систем в принципе плохо предсказуемо, результаты расчетов очень чувствительны к начальным данным, и поэтому описание и сравнение подобных систем требует специальных методов.

Анализ показал, что поведение процессора сильно зависит от выполняющейся на нем программы. Если, скажем, программа для численного решения уравнений в частных производных демонстрировала регулярную, периодическую динамику, то архиватор и особенно программа компоновки микросхем вели себя шумно и хаотически. Время их выполнения плохо предсказуемо и сильно зависит от начального состояния процессора, то есть от того, что он считал перед этим. Поэтому даже для простого сравнения производительности разных процессоров нужны специальные методы усреднения, развитые в нелинейной динамике. Что уж говорить о субъективных ощущениях людей, которые воспринимают компьютер скорее как норовистое и непредсказуемое живое существо, нежели совокупность бездушных железок. Теперь эти смутные ощущения получили вполне строгое научное обоснование. — Г.А.

Экситонами называют специфические, похожие на атом квазичастицы, которые состоят из отрицательно заряженного электрона и положительно заряженной дырки. В определенных условиях экситон возбуждается в полупроводнике при поглощении фотона и может «аннигилировать», излучая фотон. Мигрируя по полупроводнику, экситоны, как и фотоны, переносят энергию, но не переносят заряд и массу. Однако у них, как и у электронов в полупроводнике, есть так называемая эффективная масса, поэтому экситоны иногда величают «тяжелыми фотонами».

Обычно экситон живет всего-навсего одну триллионную секунды и за это время успевает переместиться лишь на несколько микрон, из-за чего их никто и не пытался использовать. Однако теперь ученым удалось вырастить специальную двухмерную полупроводниковую структуру с квантовыми ямами, в которой экситоны живут до тридцати микросекунд и могут за это время пройти расстояние до миллиметра. Успеха удалось добиться благодаря «растяжению» частиц с помощью электрического поля.

Возможность управлять экситонами на больших дистанциях позволит создать электронно-фотонные чипы принципиально нового типа. Можно, например, преобразовать фотон непосредственно в экситон, переместить его в нужное место, а затем вновь излучить фотон. Так можно изготовить быстрые оптические переключатели, ячейки оптической памяти и другие устройства.

Все сегодняшние электронные схемы основаны на управлении движением электронов, и использование вместо них экситонов в перспективе может привести к созданию удивительнейших устройств с параметрами, о которых можно было только мечтать. Однако пока ученые лишь в самом начале долгого пути. — Г.А.

Новости подготовили

Галактион Андреев

[galaktion@computerra.ru]

Тимофей Бахвалов

[tbakhvalov@computerra.ru]

Сергей Борисов

[borisov28@yandex.ru]

Артем Захаров

[azak@computerra.ru]

Денис Зенкин

[dz@infowatch.ru]

Евгений Золотов

[sentinel@computrra.ru]

Бёрд Киви

[kiwi@computerra.ru]

Денис Коновальчик

[dyukon@computerra.ru]

Антон Шириков

[shirickov@computerra.ru]

Микрофишки

Seven-O-Seven

Шаг к воскрешенному неандертальцу?

А вот, кому Высокий Звук?

Не отмоетесь!

Способы обнаружения следовых количеств наркотиков были известны и раньше, но подход, предложенный англичанами, отличается оперативностью. Банкноты нагреваются до 285 °C, чтобы испарились летучие химические вещества, которые затем расщепляются на фрагменты и исследуются на масс-спектрометре. После этого можно судить о наличии того или иного вещества, поскольку набор «осколков» уникален для каждого химического соединения.

Ранее исследователи показали, что на большинстве британских банкнот есть микроколичества кокаина. Теперь они искали диацетилморфин, обязательный и самый активный компонент героина. Он распространен не столь широко и наличествует примерно на каждой пятидесятой купюре. А стало быть, появляется шанс обнаружить тех, у кого «грязные руки», включая и организаторов наркотрафика. Они не всегда сами держат в руках свой товар, но вот загрязненная наличность от потребителей к ним попадать должна. Кучка сильно запачканных наркотиком купюр может свидетельствовать о том, что деньги недавно находились в контакте с пальцами наркомана и вряд ли являются сдачей из булочной. Конечно, обнаружение любого количества банкнот с героином еще не доказывает вины — но ждет объяснения. — С.Б.

Не грызите ногти

Прогресс не стоит на месте. Теперь у авторов шпионских романов и сценаристов кровавых триллеров, в которых сцены отрубания пальцев и вырезания глаз для обмана биометрических систем уже порядком приелись, появился новый научно обоснованный повод для сочинения крутых сюжетов. Благодаря усилиям ученых из Токушимского университета отныне можно смачно описывать выдирание ногтей, на каждом из которых японцы научились записывать до пяти мегабит данных.Запись информации производится на кусочке ногтя размером 2х2 мм в три слоя на глубине 40, 60 и 80 мкм. Для этого используется титан-сапфировый фемтосекундный лазер с длиной волны 800 нм и специальный фокусирующий микроскоп. Каждый бит занимает участок диаметром 3 мкм и записывается одним лазерным импульсом. Считывается информация при помощи микроскопа с ксеноновой дуговой лампой, в свете которой обработанные участки начинают флуоресцировать. Считывать данные только с выбранного слоя удается за счет изменения глубины фокуса микроскопа.

По мнению разработчиков, их система имеет ряд преимуществ перед традиционными методами биометрической аутентификации по отпечаткам пальцев или по радужной оболочке глаза. Эти методы позволяют только установить личность путем сравнения считанного с базой данных, где хранится вся остальная необходимая в каждом конкретном случае информация. На ногте же можно записать фамилию, адрес, номер кредитной каты или страхового полиса, группу крови, перенесенные болезни и прочие сведения, которые могут когда-то понадобиться. Единственный недостаток, а быть может, достоинство метода в том, что информация сохраняется только в течение шести месяцев, пока ноготь полностью не отрастет.

Первые успешные эксперименты были проведены на остриженных ногтях, и сейчас ученые работают над компьютерной системой компенсации непроизвольных движений пальца, которая позволит вести запись «вживую». — Г.А.

Сегодня мой пентиум не в духе

Чтобы исключить всякое влияние физических процессов в электронных цепях чипа и собрать побольше статистики, ученые взяли не реальный чип, а процессорный симулятор SimpleScalar, с помощью которого сегодня моделируется и отлаживается архитектура более половины разрабатываемых процессоров. На симуляторе гоняли программы из популярного бенчмарк-пакета Spec 2000 и наблюдали за поведением трех основных параметров производительности выбранной архитектуры: среднего числа выполненных инструкций за такт, а также числа промахов при обращении к кэш-памяти первого и второго уровней.

Собранные данные были проанализированы с помощью статистических методов, применяющихся в нелинейной динамике. Эти методы позволяют обнаружить хаотическое, неустойчивое поведение сложных систем, которое характерно, например, для математических моделей, описывающих процессы в атмосфере. Поведение таких даже строго детерминированных систем в принципе плохо предсказуемо, результаты расчетов очень чувствительны к начальным данным, и поэтому описание и сравнение подобных систем требует специальных методов.

Анализ показал, что поведение процессора сильно зависит от выполняющейся на нем программы. Если, скажем, программа для численного решения уравнений в частных производных демонстрировала регулярную, периодическую динамику, то архиватор и особенно программа компоновки микросхем вели себя шумно и хаотически. Время их выполнения плохо предсказуемо и сильно зависит от начального состояния процессора, то есть от того, что он считал перед этим. Поэтому даже для простого сравнения производительности разных процессоров нужны специальные методы усреднения, развитые в нелинейной динамике. Что уж говорить о субъективных ощущениях людей, которые воспринимают компьютер скорее как норовистое и непредсказуемое живое существо, нежели совокупность бездушных железок. Теперь эти смутные ощущения получили вполне строгое научное обоснование. — Г.А.

Экситон в упряжке

Важного результата, который может привести к появлению принципиально новых экситонных чипов, достигла объединенная команда исследователей из Питсбургского университета и Лаборатории Белла, входящей в состав фирмы Lucent Technologies. Ученым впервые удалось в миллион раз увеличить время жизни экситонов и заставить их перемещаться на сотни микрон, чего уже достаточно для создания фотонных триггеров и ряда других приложений.Экситонами называют специфические, похожие на атом квазичастицы, которые состоят из отрицательно заряженного электрона и положительно заряженной дырки. В определенных условиях экситон возбуждается в полупроводнике при поглощении фотона и может «аннигилировать», излучая фотон. Мигрируя по полупроводнику, экситоны, как и фотоны, переносят энергию, но не переносят заряд и массу. Однако у них, как и у электронов в полупроводнике, есть так называемая эффективная масса, поэтому экситоны иногда величают «тяжелыми фотонами».

Обычно экситон живет всего-навсего одну триллионную секунды и за это время успевает переместиться лишь на несколько микрон, из-за чего их никто и не пытался использовать. Однако теперь ученым удалось вырастить специальную двухмерную полупроводниковую структуру с квантовыми ямами, в которой экситоны живут до тридцати микросекунд и могут за это время пройти расстояние до миллиметра. Успеха удалось добиться благодаря «растяжению» частиц с помощью электрического поля.

Возможность управлять экситонами на больших дистанциях позволит создать электронно-фотонные чипы принципиально нового типа. Можно, например, преобразовать фотон непосредственно в экситон, переместить его в нужное место, а затем вновь излучить фотон. Так можно изготовить быстрые оптические переключатели, ячейки оптической памяти и другие устройства.

Все сегодняшние электронные схемы основаны на управлении движением электронов, и использование вместо них экситонов в перспективе может привести к созданию удивительнейших устройств с параметрами, о которых можно было только мечтать. Однако пока ученые лишь в самом начале долгого пути. — Г.А.

Новости подготовили

Галактион Андреев

[galaktion@computerra.ru]

Тимофей Бахвалов

[tbakhvalov@computerra.ru]

Сергей Борисов

[borisov28@yandex.ru]

Артем Захаров

[azak@computerra.ru]

Денис Зенкин

[dz@infowatch.ru]

Евгений Золотов

[sentinel@computrra.ru]

Бёрд Киви

[kiwi@computerra.ru]

Денис Коновальчик

[dyukon@computerra.ru]

Антон Шириков

[shirickov@computerra.ru]

Микрофишки

Записи грандиозных концертов Live 8, прошедших 2 июля во всех странах «Большой восьмерки» и приуроченных к ежегодному саммиту G8, появились на DVD в течение суток после окончания выступлений. Тысячи британцев выставили на eBay диски с телетрансляцией лондонского концерта Pink Floyd, U2, Мадонны и др. Федерация музыкальных лэйблов BPI тут же выразила протест, и не удивительно: официальный-то DVD ожидается только в ноябре. — А.Ш.

NubyTech выпустит осенью эксклюзивный контроллер для платформы PlayStation 2, выполненный в виде бензопилы и созданный специально для игры Resident Evil 4. — Т.Б.

NubyTech выпустит осенью эксклюзивный контроллер для платформы PlayStation 2, выполненный в виде бензопилы и созданный специально для игры Resident Evil 4. — Т.Б.

«Самый дорогой салют на День независимости США» уже принес первые интересные научные данные. Облако тонкой пыли, поднятое взрывом от врезавшегося в комету Темпеля-Туттля зонда Deep Impact, свидетельствует, что общепринятые представления о ядрах комет, возможно, не вполне верны. Не исключено, что это не ледяные глыбы с редкими вкраплениями силикатных пород, а скорее кучи плохо консолидированного тонкодисперсного космического мусора. Обработка результатов эксперимента продолжается. — В.Бир.

«Самый дорогой салют на День независимости США» уже принес первые интересные научные данные. Облако тонкой пыли, поднятое взрывом от врезавшегося в комету Темпеля-Туттля зонда Deep Impact, свидетельствует, что общепринятые представления о ядрах комет, возможно, не вполне верны. Не исключено, что это не ледяные глыбы с редкими вкраплениями силикатных пород, а скорее кучи плохо консолидированного тонкодисперсного космического мусора. Обработка результатов эксперимента продолжается. — В.Бир.

***

***

Полицейское управление Японии подписало соглашение о сотрудничестве с Microsoft. Представители фирмы выступят консультантами отдела по борьбе с киберпреступлениями и помогут японским копам подтянуться в техническом образовании . — Т.Б.***

Вслед за мобильной версией Quake (см. «КТ» #597-598) на сотовые телефоны портируется еще один 3D-шутер — Duke Nukem 3D Mobile. Игра разрабатывается компанией SkyZoneMobile.com и выйдет на платформе BREW в конце этого лета. — Т.Б.***

Медиа-компания Viacom, которой принадлежит знаменитый телеканал MTV, приобрела один из самых популярных игровых интернет-проектов — NeoPets.com. Сайт предлагает больше полутора сотен онлайновых интерактивных игр, связанных с жизнью виртуальных существ в волшебном мире Neopia. Количество пользователей превышает 25 млн. человек, причем 39% аудитории — дети до тринадцати лет; возраст еще 40% посетителей — от тринадцати до семнадцати. В ближайшее время NeoPets.com будет «привязан» к порталу MTV.com, что поможет росту популярности и сайта, и канала. Сумма сделки не называется, однако эксперты The Wall Street Journal оценивают ее в 160 млн. долларов. — Т.Б.***

***

Тайваньский брокер компании Fubon Securities приобрела акции на сумму 251 млн. долларов… по ошибке. Женщина совершила сделку, случайно нажав не ту клавишу на ноутбуке. В результате на повторной продаже акций компания потеряла около 12 млн. долларов. — Т.Б.***

«Билайн» ввел в эксплуатацию технологию EDGE, обеспечивающую заметно более высокую скорость передачи данных, чем GPRS (по данным оператора, разница в реальных условиях примерно трехкратная). Пока воспользоваться преимуществами быстрого Интернета через мобильник можно только в центральных районах Москвы. — А.З.

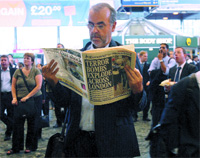

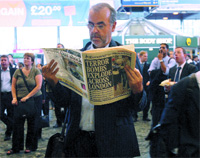

Seven-O-Seven

«Кругом царит паника. В офисах пусто». Эта строчка, впопыхах размещенная в онлайновом дневнике жителем Лондона — всего лишь капля в море свидетельств очевидцев террористической напасти, обрушившейся в начале июля на новоявленную столицу Олимпиады-2012. Четыре взрыва, прогремевших в самом сердце мегаполиса в течение полутора утренних часов, поставили «7/07» в один ряд c печально известной датой «9/11».

В считанные минуты после первого взрыва в городе резко возросла загрузка сотовых каналов — перепуганные горожане наперебой обсуждали произошедшее, делясь друг с другом крупицами последних новостей. В свою очередь, ведущие сотовые операторы пытались выжать из своих каналов все, что можно, — так, O2 заявил о двойном увеличении пропускной способности за счет скрытых резервов, а Vodafone, напротив, расчистил имеющиеся мощности для обеспечения бесперебойной работы «неотложек» и спасательных бригад. С целью уменьшения нагрузки на сотовые линии связи кое-кто из операторов даже призвал пользователей разговаривать друг с другом как можно лаконичнее. Впрочем, эти усилия ни к чему не привели: на несколько часов мобильные сети британской столицы пали жертвой хорошо знакомого «эффекта домино». В результате обладатели умолкших «мобил» были вынуждены выстаивать длинные очереди к старым добрым телефонным будкам — такого в Лондоне не наблюдалось уже много лет. В «офлайновые» часы по городу разнесся слух о том, что мобильная связь приказала долго жить по приказу британских спецслужб, памятующих о прошлогодних терактах в Мадриде (тогда взрыватели в поездах сдетонировали по сигналу с мобильного телефона). Впрочем, представители крупнейших провайдеров наотрез отказались подтвердить эту информацию.

В считанные минуты после первого взрыва в городе резко возросла загрузка сотовых каналов — перепуганные горожане наперебой обсуждали произошедшее, делясь друг с другом крупицами последних новостей. В свою очередь, ведущие сотовые операторы пытались выжать из своих каналов все, что можно, — так, O2 заявил о двойном увеличении пропускной способности за счет скрытых резервов, а Vodafone, напротив, расчистил имеющиеся мощности для обеспечения бесперебойной работы «неотложек» и спасательных бригад. С целью уменьшения нагрузки на сотовые линии связи кое-кто из операторов даже призвал пользователей разговаривать друг с другом как можно лаконичнее. Впрочем, эти усилия ни к чему не привели: на несколько часов мобильные сети британской столицы пали жертвой хорошо знакомого «эффекта домино». В результате обладатели умолкших «мобил» были вынуждены выстаивать длинные очереди к старым добрым телефонным будкам — такого в Лондоне не наблюдалось уже много лет. В «офлайновые» часы по городу разнесся слух о том, что мобильная связь приказала долго жить по приказу британских спецслужб, памятующих о прошлогодних терактах в Мадриде (тогда взрыватели в поездах сдетонировали по сигналу с мобильного телефона). Впрочем, представители крупнейших провайдеров наотрез отказались подтвердить эту информацию.

День террористической атаки стал горячим временем для держателей новостных сайтов. Не выдержав наплыва посетителей, многие ресурсы (к примеру, сайт агентства Reuters) ушли в глубокий офлайн. Флагман британских новостей — сайт BBC — выстоял, но был вынужден убрать из оформления хроники практически весь графический «балласт». Впрочем, и без того каждую секунду сайт обслуживал до 40 тысяч запросов, унося во внешний мир больше 200 мегабайт данных. Не хуже обстояли дела и у коллег: так, по словам представителей новостной службы Sky News, к вечеру четверга им удалось обслужить 1,7 млн. посетителей, перекрыв месячную норму по трафику.

В часы перебоев с сотовой связью и онлайновыми новостями роль главных информаторов поневоле перешла к вездесущим блоггерам. И они не подкачали: согласно подсчетам дотошных сетевых статистиков, уже к четверти одиннадцатого утра информация о случившемся просочилась в 1300 онлайновых дневников лондонцев. В необычной для себя роли фоторепортера-оперативщика выступили сайты фотовыставок Flickr и Blinx. Ряд представленных на них снимков был сделан в самой гуще событий при помощи фотокамер сотовых телефонов. По словам владельцев сайтов, подобного наплыва посетителей не бывало за все время существования фотогалерей. Волей-неволей довелось примерить на себя блоггерскую шкуру и журналистам компании BBC: будучи погребенными под монбланом любительских фотографий (только за первые сутки электронная почта доставила свыше тысячи снимков очевидцев), они публиковали их на своем сайте прямо «с колес», успевая лишь снабжать короткими комментариями.

В часы перебоев с сотовой связью и онлайновыми новостями роль главных информаторов поневоле перешла к вездесущим блоггерам. И они не подкачали: согласно подсчетам дотошных сетевых статистиков, уже к четверти одиннадцатого утра информация о случившемся просочилась в 1300 онлайновых дневников лондонцев. В необычной для себя роли фоторепортера-оперативщика выступили сайты фотовыставок Flickr и Blinx. Ряд представленных на них снимков был сделан в самой гуще событий при помощи фотокамер сотовых телефонов. По словам владельцев сайтов, подобного наплыва посетителей не бывало за все время существования фотогалерей. Волей-неволей довелось примерить на себя блоггерскую шкуру и журналистам компании BBC: будучи погребенными под монбланом любительских фотографий (только за первые сутки электронная почта доставила свыше тысячи снимков очевидцев), они публиковали их на своем сайте прямо «с колес», успевая лишь снабжать короткими комментариями.

Впрочем, интернет-ресурсы в этот злосчастный день играли отнюдь не только роль вездесущих папарацци. Так, резервный защищенный чат-канал, созданный британскими властями «на всякий пожарный случай» сразу после нью-йоркских событий 11 сентября, позволил руководителям городских финансовых кругов избежать закрытия торгов на местной бирже во время хаоса и неразберихи, царивших в центре делового Сити. По словам одного из представителей государственного казначейства, вся инфраструктура английских финансов в тот злосчастный день повисла на этом канале связи, и он с честью выполнил свою задачу.

Как водится, лондонский кошмар не прошел незамеченным у всякого рода сетевой шушеры. Падкие на сенсации компьютерные вирусописцы мигом сварганили очередного троянца, эксплуатирующего тему трагедии. Новорожденный вирус маскируется под сообщение новостной службы CNN с шапкой «Terror hits London», якобы снабженное кадрами свежей видеохроники событий. Пошла гулять по свету и новая порция нигерийских писем, объявляющих сбор денег для экстренно организованного Фонда жертв лондонских взрывов. Разумеется, это чисто виртуальная организация, а все до единого пенни, переведенные на указанный в письме счет, прямиком попадают в карман предприимчивых Остапов Бендеров.

Как водится, лондонский кошмар не прошел незамеченным у всякого рода сетевой шушеры. Падкие на сенсации компьютерные вирусописцы мигом сварганили очередного троянца, эксплуатирующего тему трагедии. Новорожденный вирус маскируется под сообщение новостной службы CNN с шапкой «Terror hits London», якобы снабженное кадрами свежей видеохроники событий. Пошла гулять по свету и новая порция нигерийских писем, объявляющих сбор денег для экстренно организованного Фонда жертв лондонских взрывов. Разумеется, это чисто виртуальная организация, а все до единого пенни, переведенные на указанный в письме счет, прямиком попадают в карман предприимчивых Остапов Бендеров.

Пожалуй, единственным жителем Туманного Альбиона, сумевшим сохранить в эти дни поистине английское спокойствие, оказался фермер из Эссекса Майк Пэрриш (Mike Parrish) — счастливый обладатель бункера, сооруженного на тридцатиметровой глубине в годы холодной войны. По словам Майка, сразу после теракта его акции пошли в гору: руководители IT-подразделений ряда компаний присмотрели бункер как многообещающее хранилище для резервных носителей с особо важными данными.

Индивидуальный абонемент на пользование цитаделью обойдется не менее чем в полсотни тысяч долларов; впрочем, эти вложения могут окупиться с лихвой: как-никак, в свое время убежище было построено для защиты от атомного удара. Вряд ли его строители предвидели, что на заре XXI века оно будет служить защитой от куда более приземленной угрозы.

День террористической атаки стал горячим временем для держателей новостных сайтов. Не выдержав наплыва посетителей, многие ресурсы (к примеру, сайт агентства Reuters) ушли в глубокий офлайн. Флагман британских новостей — сайт BBC — выстоял, но был вынужден убрать из оформления хроники практически весь графический «балласт». Впрочем, и без того каждую секунду сайт обслуживал до 40 тысяч запросов, унося во внешний мир больше 200 мегабайт данных. Не хуже обстояли дела и у коллег: так, по словам представителей новостной службы Sky News, к вечеру четверга им удалось обслужить 1,7 млн. посетителей, перекрыв месячную норму по трафику.

Впрочем, интернет-ресурсы в этот злосчастный день играли отнюдь не только роль вездесущих папарацци. Так, резервный защищенный чат-канал, созданный британскими властями «на всякий пожарный случай» сразу после нью-йоркских событий 11 сентября, позволил руководителям городских финансовых кругов избежать закрытия торгов на местной бирже во время хаоса и неразберихи, царивших в центре делового Сити. По словам одного из представителей государственного казначейства, вся инфраструктура английских финансов в тот злосчастный день повисла на этом канале связи, и он с честью выполнил свою задачу.

Пожалуй, единственным жителем Туманного Альбиона, сумевшим сохранить в эти дни поистине английское спокойствие, оказался фермер из Эссекса Майк Пэрриш (Mike Parrish) — счастливый обладатель бункера, сооруженного на тридцатиметровой глубине в годы холодной войны. По словам Майка, сразу после теракта его акции пошли в гору: руководители IT-подразделений ряда компаний присмотрели бункер как многообещающее хранилище для резервных носителей с особо важными данными.

Индивидуальный абонемент на пользование цитаделью обойдется не менее чем в полсотни тысяч долларов; впрочем, эти вложения могут окупиться с лихвой: как-никак, в свое время убежище было построено для защиты от атомного удара. Вряд ли его строители предвидели, что на заре XXI века оно будет служить защитой от куда более приземленной угрозы.

Шаг к воскрешенному неандертальцу?

Помните идею, обыгранную в «Парке юрского периода»? Извлечь из окаменелостей ДНК, прочитать ее и внедрить в яйцеклетку современного животного? В отношении динозавров такая идея, несомненно, является чистейшей фантазией.

Конечно, полное восстановление ДНК вымерших ящеров невозможно. Кроме последовательностей ДНК для восстановления исчезнувшего вида необходимо иметь соответствующую яйцеклетку, содержащую высокоупорядоченный комплекс белков и других соединений, которые определяют, что и как из содержащегося в клетке генома будет прочтено и воплощено в ходе развития. Конечно, сложность такой яйцеклетки умопомрачительна, и для ее получения и развития необходима самка вида, нуждающегося в восстановлении...

С близкими родственниками современных видов хотя бы понятно, откуда брать яйцеклетку. Для восстановления мамонта можно испробовать яйцеклетку слона, для воссоздания шерстистого носорога использовать современных носорогов, а для оживления неандертальца взять яйцеклетку человека разумного. Чья же яйцеклетка нужна для динозавра? Крокодила? Страуса? Увы, такая затея обречена на провал.

С близкими родственниками современных видов хотя бы понятно, откуда брать яйцеклетку. Для восстановления мамонта можно испробовать яйцеклетку слона, для воссоздания шерстистого носорога использовать современных носорогов, а для оживления неандертальца взять яйцеклетку человека разумного. Чья же яйцеклетка нужна для динозавра? Крокодила? Страуса? Увы, такая затея обречена на провал.

Однако даже восстановление последовательностей ДНК — не такое уж простое дело, как кажется на первый взгляд. Недавно по новостным агентствам прошло сообщение о восстановлении одного гена динозавров. На самом деле, речь шла о воссоздании гипотетической исходной последовательности одного из белков у общего предка крокодилов, птиц и динозавров. Такая работа проводится на основании весьма сомнительного предположения, что белковые последовательности эволюционируют всегда наиболее экономным путем (с минимальным количеством изменений, необходимых для перехода из одного состояния в другое). Естественно, о специфических особенностях ДНК динозавров на основании такого метода невозможно сказать что бы то ни было определенное. А ведь речь идет только о последовательности одного гена, общего для динозавров и их современных родственников, что уж говорить о геноме в целом!

Прочтение (а не абстрактная реконструкция) последовательностей ДНК возможна лишь для недавно вымерших видов. Но и здесь кроется серьезная проблема. ДНК ископаемых костей неизбежно загрязнена чужеродной ДНК, прежде всего, ДНК бактерий. Для опознания того или иного вида или сравнения степени родства можно использовать характерные последовательности ДНК митохондрий (у бактерий, как прокариотических организмов, митохондрий нет). А как опознать последовательности ядерного генома восстанавливаемого вида, выбирая их обрывки из хаоса фрагментов разнообразного происхождения?

Специалисты Объединенного института генома в Калифорнии недавно объявили о реконструкции последовательности ДНК пещерного медведя, Ursus spelaeus, извлеченной из ископаемых зубов этого млекопитающего. Пещерный медведь был крупным растительноядным животным, обитавшим рядом с древним человеком и служившим объектом его охоты. Около 10 тысяч лет назад этот вид вымер. Вероятно, причиной вымирания послужило изменение климата в конце ледникового периода, но свою роль в этом событии наверняка сыграла и активность древних людей. Кстати, люди не только охотились на пещерного медведя, но и поклонялись ему. На стоянке неандертальцев в Швейцарии найдены медвежьи черепа, аккуратно сложенные в «шкафчики» из камня. Продолжая славную традицию, американские исследователи использовали кости пещерного медведя для гораздо более изощренного колдовства.

Извлечение и расшифровка последовательностей ДНК из ископаемых зубов были лишь первым шагом их работы. Дальше пришлось опознать и исключить фрагменты, принадлежащие бактериям, и выделить участки ДНК медведя (кстати, последовательности пещерного медведя опознавали, сравнивая с последовательностями собак, принадлежащих к одному с медведями отряду Хищные. Увы, последовательности современных медведей подробного изучения пока не удостоились — вымерший вид оказался интереснее живущего). Полной последовательности генома пещерного медведя в итоге, конечно, получено не было. Результат работы состоит скорее в демонстрации эффективности нового метода реконструкции, что само по себе немало.

А разговоры об оживлении неандертальца — это все-таки рекламный трюк, а не реальная возможность. С огромными сложностями сталкивается даже клонирование человека с использованием вполне функциональных клеток и работающего наследственного аппарата, что уж говорить об успехе пересадки «ископаемой» последовательности другого вида. Но надежда умирает последней.

Конечно, полное восстановление ДНК вымерших ящеров невозможно. Кроме последовательностей ДНК для восстановления исчезнувшего вида необходимо иметь соответствующую яйцеклетку, содержащую высокоупорядоченный комплекс белков и других соединений, которые определяют, что и как из содержащегося в клетке генома будет прочтено и воплощено в ходе развития. Конечно, сложность такой яйцеклетки умопомрачительна, и для ее получения и развития необходима самка вида, нуждающегося в восстановлении...

Однако даже восстановление последовательностей ДНК — не такое уж простое дело, как кажется на первый взгляд. Недавно по новостным агентствам прошло сообщение о восстановлении одного гена динозавров. На самом деле, речь шла о воссоздании гипотетической исходной последовательности одного из белков у общего предка крокодилов, птиц и динозавров. Такая работа проводится на основании весьма сомнительного предположения, что белковые последовательности эволюционируют всегда наиболее экономным путем (с минимальным количеством изменений, необходимых для перехода из одного состояния в другое). Естественно, о специфических особенностях ДНК динозавров на основании такого метода невозможно сказать что бы то ни было определенное. А ведь речь идет только о последовательности одного гена, общего для динозавров и их современных родственников, что уж говорить о геноме в целом!

Прочтение (а не абстрактная реконструкция) последовательностей ДНК возможна лишь для недавно вымерших видов. Но и здесь кроется серьезная проблема. ДНК ископаемых костей неизбежно загрязнена чужеродной ДНК, прежде всего, ДНК бактерий. Для опознания того или иного вида или сравнения степени родства можно использовать характерные последовательности ДНК митохондрий (у бактерий, как прокариотических организмов, митохондрий нет). А как опознать последовательности ядерного генома восстанавливаемого вида, выбирая их обрывки из хаоса фрагментов разнообразного происхождения?

Специалисты Объединенного института генома в Калифорнии недавно объявили о реконструкции последовательности ДНК пещерного медведя, Ursus spelaeus, извлеченной из ископаемых зубов этого млекопитающего. Пещерный медведь был крупным растительноядным животным, обитавшим рядом с древним человеком и служившим объектом его охоты. Около 10 тысяч лет назад этот вид вымер. Вероятно, причиной вымирания послужило изменение климата в конце ледникового периода, но свою роль в этом событии наверняка сыграла и активность древних людей. Кстати, люди не только охотились на пещерного медведя, но и поклонялись ему. На стоянке неандертальцев в Швейцарии найдены медвежьи черепа, аккуратно сложенные в «шкафчики» из камня. Продолжая славную традицию, американские исследователи использовали кости пещерного медведя для гораздо более изощренного колдовства.

Извлечение и расшифровка последовательностей ДНК из ископаемых зубов были лишь первым шагом их работы. Дальше пришлось опознать и исключить фрагменты, принадлежащие бактериям, и выделить участки ДНК медведя (кстати, последовательности пещерного медведя опознавали, сравнивая с последовательностями собак, принадлежащих к одному с медведями отряду Хищные. Увы, последовательности современных медведей подробного изучения пока не удостоились — вымерший вид оказался интереснее живущего). Полной последовательности генома пещерного медведя в итоге, конечно, получено не было. Результат работы состоит скорее в демонстрации эффективности нового метода реконструкции, что само по себе немало.

А разговоры об оживлении неандертальца — это все-таки рекламный трюк, а не реальная возможность. С огромными сложностями сталкивается даже клонирование человека с использованием вполне функциональных клеток и работающего наследственного аппарата, что уж говорить об успехе пересадки «ископаемой» последовательности другого вида. Но надежда умирает последней.

А вот, кому Высокий Звук?

Когда около шести лет назад случилась громкая история со взломом CSS, системы шифрования видеодисков DVD, то выход DVD-Audio, нового поколения аудиодисков со звуком высокого качества, пришлось отложить почти на год. Поначалу там планировалось использовать похожую криптосистему CSS2, однако после вскрытия CSS лэйблы не захотели защищать свой контент скомпрометированным шифром. В результате для DVD-Audio была разработана новая, гораздо более сильная система защиты от копирования CPPM (Content Protection for Pre-recorded Media). Правда, эксперты сразу предупредили, что как только кому-то станет очень нужно, то вскроют и ее…

И вот теперь прогноз сбылся. В Интернете появились средства снятия защиты CPPM с дисков DVD-Audio, причем работают они даже без взлома криптографии. Делается это, естественно, на персональном компьютере, который с некоторых пор получил возможность воспроизводить формат DVD-Audio с помощью, например, звуковой платы Creative Audigy 2 и программного плейера WinDVD. Вот для этого-то плейера (версий 5, 6 или 7) и сделано несколько патчей, благодаря которым легально дешифрованный цифровой аудиопоток вместо звуковой карты направляется на жесткий диск.

Для осуществления этой процедуры нужны три утилиты: DVD-A Ripper (дешифрует CPPM-защищенные файлы форматов AOB и VOB на дисках DVD-Audio); PPCM Ripper (служит для захвата стерео— или многоканальных потоков формата Packed PCM и преобразования их в файлы WAV) и DVD-A Explorer (позволяет работать со специфической структурой треков DVD-Audio).

Эти утилиты используют внутренние (лицензированные) декодеры WinDVD для работы с форматами DVD-Audio и MLP, давая на выходе файлы, почти полностью очищенные от многослойной защиты. «Почти», потому что цифровые водяные знаки технологии Verance, встроенные в аудиосигнал, удалять нельзя (если делается резервная копия диска на DVD-R). Водяной знак Verance содержит 72 бита данных, включающих 4 контрольных бита CCI (copy control information) и 8 бит идентификатора обращений, которые должны появляться в потоке каждые 15 секунд. Остальные 60 бит — это идентификатор контента, вставляемый через каждые 30 секунд. Если плейер DVD-Audio обнаруживает, что на нужном месте нет водяных знаков, соответствующих диску, то аппарат прекращает воспроизведение.

Остальные два слоя защиты DVD-Audio патчи к WinDVD снимают. Имеются в виду блок медиа-ключа (Media Key Block, MKB), использующийся для аутентификации плейера и сам по себе зашифрованный, а также собственно CPPM. Эта система защиты контента разработана компаниями IBM, Intel, MEI и Toshiba и построена на основе криптоалгоритма C2 (Cryptomeria Cipher) с 56-битным ключом.

Интересно, что технология CPPM в принципе позволяет аннулировать (заблокировать) всякий скомпрометированный ключ с помощью MKB. Каждому лицензированному плейеру — в данном случае WinDVD — присвоен свой набор уникальных ключей, дающих возможность получить доступ к медиа-ключу (шифрующему аудиоконтент), прописанному в соответствующей ячейке сектора MKB. Поскольку нынешний WinDVD оказался скомпрометирован, будущие релизы DVD-Audio скорее всего не станут воспроизводиться из-за аннулированных ключей этого программного плейера. Все уже выпущенные диски форматов DVD-Audio и сравнительного нового DualDisc (часто имеющего DVD-Audio в качестве одной из сторон), естественно, подправить не удастся. Но наверняка следует ожидать, что все дальнейшие релизы плейера WinDVD от компании InterVideo будут оснащены патчем, блокирующим работу утилит DVD-A Ripper и PPCM Ripper.

И вот теперь прогноз сбылся. В Интернете появились средства снятия защиты CPPM с дисков DVD-Audio, причем работают они даже без взлома криптографии. Делается это, естественно, на персональном компьютере, который с некоторых пор получил возможность воспроизводить формат DVD-Audio с помощью, например, звуковой платы Creative Audigy 2 и программного плейера WinDVD. Вот для этого-то плейера (версий 5, 6 или 7) и сделано несколько патчей, благодаря которым легально дешифрованный цифровой аудиопоток вместо звуковой карты направляется на жесткий диск.

Для осуществления этой процедуры нужны три утилиты: DVD-A Ripper (дешифрует CPPM-защищенные файлы форматов AOB и VOB на дисках DVD-Audio); PPCM Ripper (служит для захвата стерео— или многоканальных потоков формата Packed PCM и преобразования их в файлы WAV) и DVD-A Explorer (позволяет работать со специфической структурой треков DVD-Audio).

Эти утилиты используют внутренние (лицензированные) декодеры WinDVD для работы с форматами DVD-Audio и MLP, давая на выходе файлы, почти полностью очищенные от многослойной защиты. «Почти», потому что цифровые водяные знаки технологии Verance, встроенные в аудиосигнал, удалять нельзя (если делается резервная копия диска на DVD-R). Водяной знак Verance содержит 72 бита данных, включающих 4 контрольных бита CCI (copy control information) и 8 бит идентификатора обращений, которые должны появляться в потоке каждые 15 секунд. Остальные 60 бит — это идентификатор контента, вставляемый через каждые 30 секунд. Если плейер DVD-Audio обнаруживает, что на нужном месте нет водяных знаков, соответствующих диску, то аппарат прекращает воспроизведение.

Остальные два слоя защиты DVD-Audio патчи к WinDVD снимают. Имеются в виду блок медиа-ключа (Media Key Block, MKB), использующийся для аутентификации плейера и сам по себе зашифрованный, а также собственно CPPM. Эта система защиты контента разработана компаниями IBM, Intel, MEI и Toshiba и построена на основе криптоалгоритма C2 (Cryptomeria Cipher) с 56-битным ключом.

Интересно, что технология CPPM в принципе позволяет аннулировать (заблокировать) всякий скомпрометированный ключ с помощью MKB. Каждому лицензированному плейеру — в данном случае WinDVD — присвоен свой набор уникальных ключей, дающих возможность получить доступ к медиа-ключу (шифрующему аудиоконтент), прописанному в соответствующей ячейке сектора MKB. Поскольку нынешний WinDVD оказался скомпрометирован, будущие релизы DVD-Audio скорее всего не станут воспроизводиться из-за аннулированных ключей этого программного плейера. Все уже выпущенные диски форматов DVD-Audio и сравнительного нового DualDisc (часто имеющего DVD-Audio в качестве одной из сторон), естественно, подправить не удастся. Но наверняка следует ожидать, что все дальнейшие релизы плейера WinDVD от компании InterVideo будут оснащены патчем, блокирующим работу утилит DVD-A Ripper и PPCM Ripper.