В отличие от программ WebSite-Watcher и Check&Get, «Аваланч» умеет не только показывать изменения на сайтах, но и сохраняет эти изменения в собственную базу данных, которая может просматриваться непосредственно в программе «Аваланч», а может быть импортирована в Microsoft Access.

Работа с «Аваланчем» выглядит следующим образом. Сначала настраивается собственный паук программы, которому «объясняют», на какие сайты ему надо ходить за информацией. Он может посещать как отдельные разделы сайтов, так и страницы поисковых машин по запросу (например, если на мониторинг поставлена первая страница Гугла по интересующему вас поисковому запросу). Затем настраиваются так называемые умные папки, которые из массива принесенной пауком информации выбирают ту, что относится к определенной теме, и забирают эту информацию к себе. Таким образом, «умные папки» автоматизируют процесс сортировки собранной информации. Эта рассортированная информация хранится в базе данных «Аваланча» и доступна для работы в любой момент.

Более сложные версии «Аваланча», помимо описанной работы, способны к обучению. В простом варианте тексты собираются в Интернете и затем сортируются в программе по прямо указанным ключевым словам. В более сложных версиях они выбираются и сортируются в контексте поставленной задачи, даже если ключевых слов на странице не содержится. Например, если некоторое время вручную помещать материалы, не содержащие ключевых слов, в «умные папки», то со временем, анализируя самостоятельно каждый раз эти тексты, «умные папки» смогут сами распознавать, какие материалы владелец хочет видеть в данной рубрике. Наиболее продвинутые версии «Аваланча» умеют маскироваться под обычный браузер, не давая таким образом объекту возможности вообще понять, что его мониторят «Аваланчем», а также умеют пользоваться анонимайзерами, скрывающими истинный IP-адрес. Объект изучения пребывает в таком случае в уверенности, что к нему заходил обычный посетитель и не распознает город или страну, откуда вы на самом деле посещали его сайт.

Работа самой продвинутой версии «Аваланча», с точки зрения пользователя, выглядит так. Рано утром «просыпается» паук и идет собирать материал. Когда он заканчивает работу, «просыпаются» «умные папки», анализируют собранное и раскладывают по тематическим рубрикам. Затем на компьютере пользователя создается автоматически локальный сайт, который показывает на экране компьютера руководителя все новые сообщения, рассортированные по рубрикам, а также предоставляет возможность сделать запрос к базе данных и посмотреть архив, оценить ситуацию в динамике.

Существует также версия «Аваланча», которая собирает не только изменения, но всю информацию по теме, даже если она повторяется. В ряде случаев пользователям бывает нужна именно такая функция.

Но самая простая и недорогая версия «Аваланча» похожа на WebSite-Watcher, дополненный автоматической сортировкой найденных материалов и базой данных, позволяющей их хранить и анализировать. На наш взгляд, «Аваланч» – возможно, лучшее решение на сегодня для автоматического мониторинга и анализа больших массивов информации в Интернете.

Архив сайтов Internet Archive Wayback Machine

yandex.ruили

ci-razvedka.narod.ru). Для перевода понятных человеку доменных имен в привычные для компьютеров IP-адреса в Интернете существуют так называемые DNS-серверы, работа которых по сути сводится к пересчету доменных имен в IP-адреса и наоборот по специальной таблице. Существует единый центр по выдаче адресов, который традиционно находится там, где и был создан Интернет – в США. Соответственно, этот центр де-факто, вероятно, способен держать под контролем в той или иной степени весь Интернет.

Работа с «Аваланчем» выглядит следующим образом. Сначала настраивается собственный паук программы, которому «объясняют», на какие сайты ему надо ходить за информацией. Он может посещать как отдельные разделы сайтов, так и страницы поисковых машин по запросу (например, если на мониторинг поставлена первая страница Гугла по интересующему вас поисковому запросу). Затем настраиваются так называемые умные папки, которые из массива принесенной пауком информации выбирают ту, что относится к определенной теме, и забирают эту информацию к себе. Таким образом, «умные папки» автоматизируют процесс сортировки собранной информации. Эта рассортированная информация хранится в базе данных «Аваланча» и доступна для работы в любой момент.

Более сложные версии «Аваланча», помимо описанной работы, способны к обучению. В простом варианте тексты собираются в Интернете и затем сортируются в программе по прямо указанным ключевым словам. В более сложных версиях они выбираются и сортируются в контексте поставленной задачи, даже если ключевых слов на странице не содержится. Например, если некоторое время вручную помещать материалы, не содержащие ключевых слов, в «умные папки», то со временем, анализируя самостоятельно каждый раз эти тексты, «умные папки» смогут сами распознавать, какие материалы владелец хочет видеть в данной рубрике. Наиболее продвинутые версии «Аваланча» умеют маскироваться под обычный браузер, не давая таким образом объекту возможности вообще понять, что его мониторят «Аваланчем», а также умеют пользоваться анонимайзерами, скрывающими истинный IP-адрес. Объект изучения пребывает в таком случае в уверенности, что к нему заходил обычный посетитель и не распознает город или страну, откуда вы на самом деле посещали его сайт.

Работа самой продвинутой версии «Аваланча», с точки зрения пользователя, выглядит так. Рано утром «просыпается» паук и идет собирать материал. Когда он заканчивает работу, «просыпаются» «умные папки», анализируют собранное и раскладывают по тематическим рубрикам. Затем на компьютере пользователя создается автоматически локальный сайт, который показывает на экране компьютера руководителя все новые сообщения, рассортированные по рубрикам, а также предоставляет возможность сделать запрос к базе данных и посмотреть архив, оценить ситуацию в динамике.

Существует также версия «Аваланча», которая собирает не только изменения, но всю информацию по теме, даже если она повторяется. В ряде случаев пользователям бывает нужна именно такая функция.

Но самая простая и недорогая версия «Аваланча» похожа на WebSite-Watcher, дополненный автоматической сортировкой найденных материалов и базой данных, позволяющей их хранить и анализировать. На наш взгляд, «Аваланч» – возможно, лучшее решение на сегодня для автоматического мониторинга и анализа больших массивов информации в Интернете.

Архив сайтов Internet Archive Wayback Machine

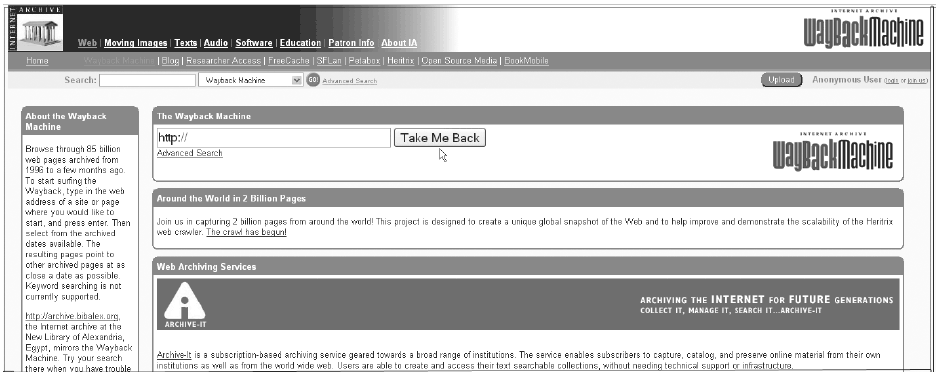

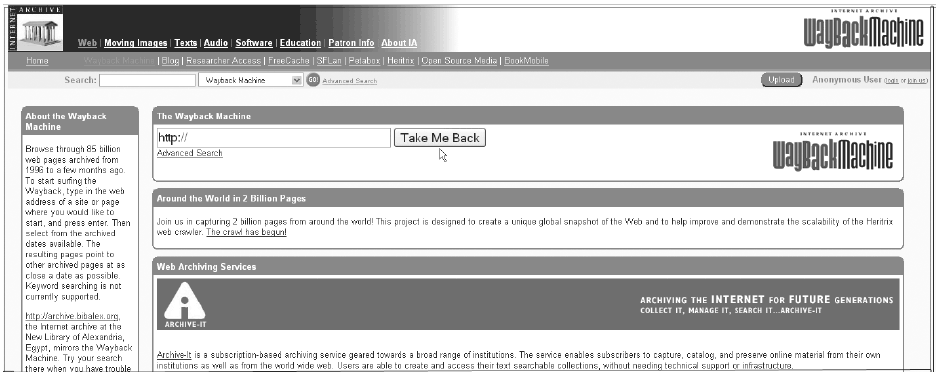

Очень часто нападение черных пиарщиков происходит неожиданно для вас. В таком случае вы впервые сталкиваетесь с необходимостью пристального изучения противника. В случае если вы даже предполагали подобное развитие событий (например, в политике), все равно, как показывает практика, есть множество нюансов, которые, возможно, не казались важными вчера, но вдруг приобрели новое звучание. Все это усугубляется тем, что противник, спланировавший нападение, готовится к нему и обычно успевает убрать из Интернета ту информацию, которая могла бы ему повредить. В этом случае на помощь нередко может прийти сервис, который нам первым порекомендовал Arthur Weiss из Великобритании. Мы уже упоминали этот ресурс в начале нашей книги – он называется Internet Archive Wayback Machine

[65]и позиционируется как архив Интернета. Пауки, принадлежащие Internet Archive Wayback Machine, посещают сайты в Интернете и сохраняют архивную копию на его сервере. Как написано на сайте этого ресурса, интересующий нас сайт может и не оказаться в архиве. Например, в случае если паук не может его прочитать, поскольку тот был в свое время запрещен к индексации.

Сервис Internet Archive Wayback Machine – некоммерческий. Как утверждают его владельцы, он живет на пожертвования меценатов и за счет технической поддержки крупных интернет-компаний – таких, как Alexa. Ежемесячно архив Internet Archive Wayback Machine увеличивается в объеме на 20 терабайт. Ценным является то обстоятельство, что он позволяет увидеть копии даже тех сайтов, которых больше не существует в Сети (рис. 30).

Для того чтобы увидеть сохраненную версию нужного сайта, достаточно ввести в окно, расположенное в верхней части главной страницы, именно его адрес и нажать клавишу «Take me Back». После этого пользователю будет предложен архив, имеющийся по запрошенному сайту. В пределах этого архива можно запросить копию сайта за нужную дату.

Нам известны случаи, когда этот ресурс, достаточно хорошо известный российским специалистам конкурентной разведки, помогал компаниям в сборе доказательств по фактам информационной войны против них. Как правило, в таких ситуациях, когда нападающая сторона «затирала» информацию на сайте, Internet Archive Wayback Machine позволял доказать факт распространения порочащих компанию сведений.

Один из источников автора рассказал о ситуации, когда наличие копии сайта в Internet Archive Wayback Machine позволило доказать в споре с контролирующими органами, что сайт, существование которого вызывало сомнения у контролеров, действительно существовал в тот период, когда компания получила деньги за его разработку и «раскрутку».

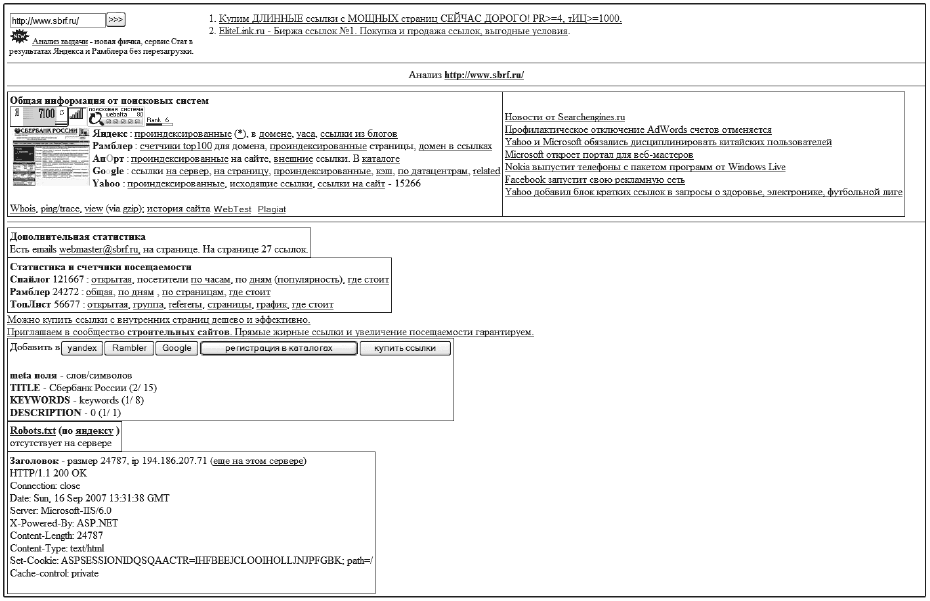

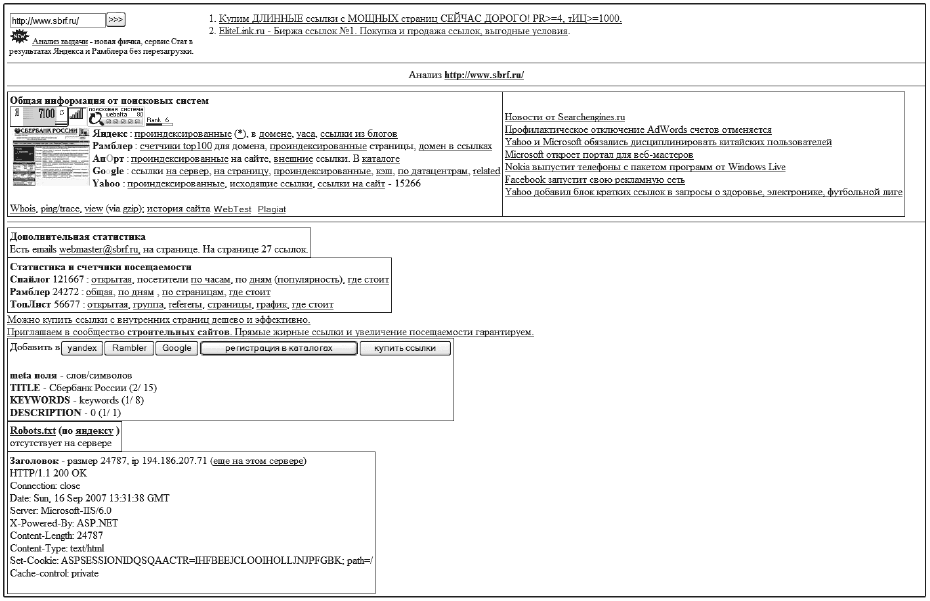

Существует удобный бесплатный инструмент, позволяющий легко увидеть архив сайта по интересующему вас адресу. Это уже упомянутый нами сайт be1.ru, где на специальной странице. [66]нужно ввести адрес изучаемого веб-сайта и затем, уже на странице с результатами, выбрать раздел «История сайта». Помимо архивных копий сайтов, на be1.ruможно получить такую информацию об изучаемом интернет-ресурсе, как ссылки на сайт, проиндексированные страницы сайта, адреса электронной почты, ключевые слова, заголовки, количество гиперссылок на странице, запрещенные к индексации страницы сайта, сайты, содержащие фрагменты такого же текста, IP-адрес сайта и ряд других параметров. На рисунке 31 приведен пример исследования сайта Сбербанка России с помощью сервиса be1.ru

Рис. 30. Главная страница Internet Archive Wayback Machine.

Рис. 31. Результат исследования сайта Сбербанка России с помощью сайта be1.ru

Сервис Internet Archive Wayback Machine – некоммерческий. Как утверждают его владельцы, он живет на пожертвования меценатов и за счет технической поддержки крупных интернет-компаний – таких, как Alexa. Ежемесячно архив Internet Archive Wayback Machine увеличивается в объеме на 20 терабайт. Ценным является то обстоятельство, что он позволяет увидеть копии даже тех сайтов, которых больше не существует в Сети (рис. 30).

Для того чтобы увидеть сохраненную версию нужного сайта, достаточно ввести в окно, расположенное в верхней части главной страницы, именно его адрес и нажать клавишу «Take me Back». После этого пользователю будет предложен архив, имеющийся по запрошенному сайту. В пределах этого архива можно запросить копию сайта за нужную дату.

Нам известны случаи, когда этот ресурс, достаточно хорошо известный российским специалистам конкурентной разведки, помогал компаниям в сборе доказательств по фактам информационной войны против них. Как правило, в таких ситуациях, когда нападающая сторона «затирала» информацию на сайте, Internet Archive Wayback Machine позволял доказать факт распространения порочащих компанию сведений.

Один из источников автора рассказал о ситуации, когда наличие копии сайта в Internet Archive Wayback Machine позволило доказать в споре с контролирующими органами, что сайт, существование которого вызывало сомнения у контролеров, действительно существовал в тот период, когда компания получила деньги за его разработку и «раскрутку».

Существует удобный бесплатный инструмент, позволяющий легко увидеть архив сайта по интересующему вас адресу. Это уже упомянутый нами сайт be1.ru, где на специальной странице. [66]нужно ввести адрес изучаемого веб-сайта и затем, уже на странице с результатами, выбрать раздел «История сайта». Помимо архивных копий сайтов, на be1.ruможно получить такую информацию об изучаемом интернет-ресурсе, как ссылки на сайт, проиндексированные страницы сайта, адреса электронной почты, ключевые слова, заголовки, количество гиперссылок на странице, запрещенные к индексации страницы сайта, сайты, содержащие фрагменты такого же текста, IP-адрес сайта и ряд других параметров. На рисунке 31 приведен пример исследования сайта Сбербанка России с помощью сервиса be1.ru

Рис. 30. Главная страница Internet Archive Wayback Machine.

Рис. 31. Результат исследования сайта Сбербанка России с помощью сайта be1.ru

yandex.ruили

ci-razvedka.narod.ru). Для перевода понятных человеку доменных имен в привычные для компьютеров IP-адреса в Интернете существуют так называемые DNS-серверы, работа которых по сути сводится к пересчету доменных имен в IP-адреса и наоборот по специальной таблице. Существует единый центр по выдаче адресов, который традиционно находится там, где и был создан Интернет – в США. Соответственно, этот центр де-факто, вероятно, способен держать под контролем в той или иной степени весь Интернет.

Как мы уже говорили, когда появляется новый интернет-провайдер, ему выделяется определенный диапазон IP-адресов, а он уже в пределах этого диапазона раздает адреса своим клиентам. Тем не менее город и провайдера по IP-адресу можно установить в любом случае, а физический адрес и название компании – в случае, если IP-адрес фиксированный.

www.samair.ru/proxy/15.htm;

www.serve4u.chat.ru/wproxylst2.htm;

www.stayinvisible.com/

Настройка браузера на анонимный прокси-сервер выполняется очень просто. Для этого в нем прописывается IP-адрес прокси-сервера и указывается номер порта. И все – можно работать с новым IP-адресом. Как IP-адрес, так и номер порта указаны в списке прокси-серверов. Чаще всего номер порта либо указан прямо, либо запись об этих данных дается в таком формате: 217.556.81.93:35.

Это означает, что 217.556.81.93 – IP-адрес, а 35 – номер порта, которые и надо прописать в браузере.

В браузере «Мозилла Файрфокс» (Mozilla Firefox) версии 2.0.0.6 для того чтобы прописать IP-адрес и номер порта прокси-сервера, надо пройти по ссылкам: «Инструменты > Настройки > Дополнительно > Сеть > Настроить > Настроить параметры подключения прокси вручную».

Мы не рекомендуем пользоваться подобным методом достижения анонимности, так как никто не гарантирует его работоспособность.

Кроме того, обычно это соединение с Интернетом обеспечивает очень низкую скорость работы, и совершенно неизвестно, кто и с какой целью при этом собирает, например, вводимые вами через веб-интерфейс пароли и фиксирует ваш настоящий IP-адрес. Подобная проблема характерна для любого бесплатного ресурса по обеспечению анонимности в Интернете.

Помимо всего сказанного, обычно требуется затратить немало времени, чтобы найти такой прокси-сервер, который вообще работает в данный момент.

Однако, если вы все же выбрали этот способ достижения анонимности, помните: надо обязательно убедиться в том, что эта анонимность действительно существует в данный момент.

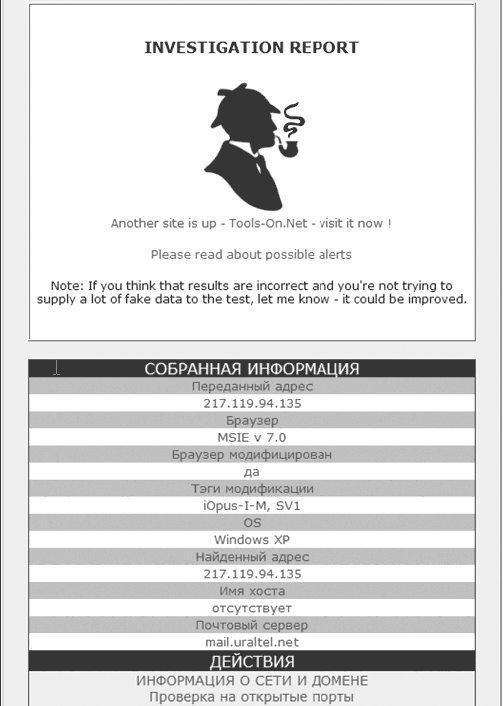

Чтобы убедиться в этом, достаточно подключиться к такому серверу, а затем проверить свой IP-адрес, например, на странице

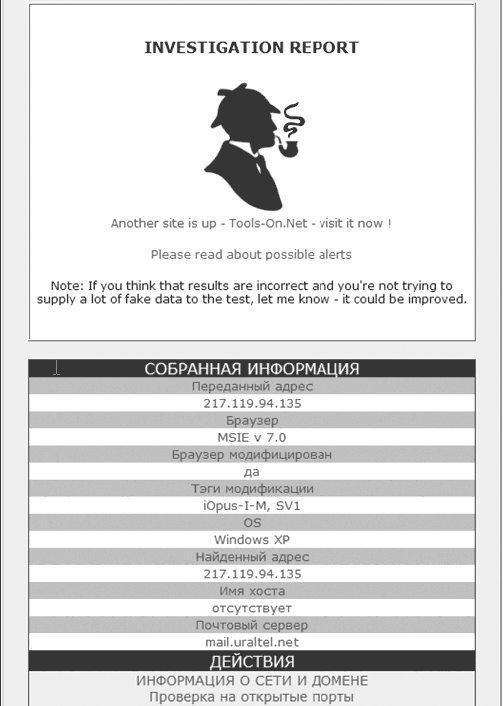

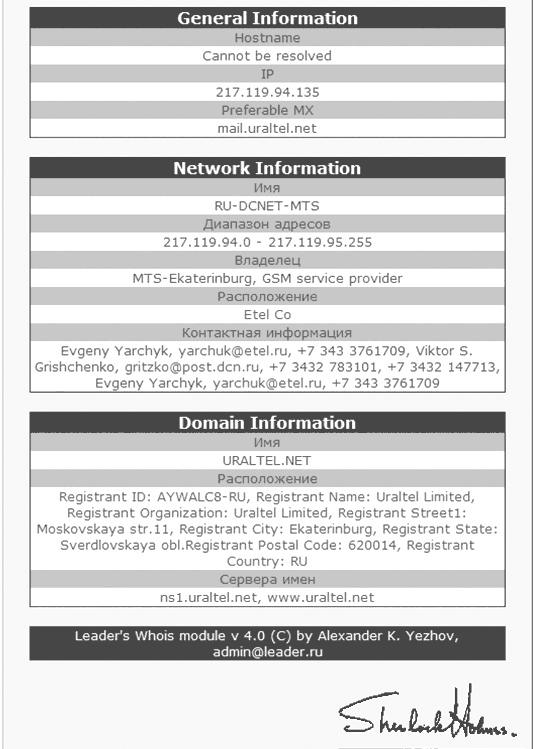

www.leader.ru/secure/who.html Сервис, предоставляемый там, не только позволяет увидеть, какой адрес транслируется сайту при вашем посещении, но и одним щелчком по гиперссылке «Информация о сети и домене» позволяет проверить, кому этот адрес принадлежит. На приведенном ниже рисунке видно, что администратор посещаемого нами сайта видит наш IP-адрес (217.119.94.135), тип браузера (MSIE v 7.0), а также почтовый сервер, принадлежащий провайдеру интернет-услуг в данном случае (

mail.uraltel.net) (рис. 32).

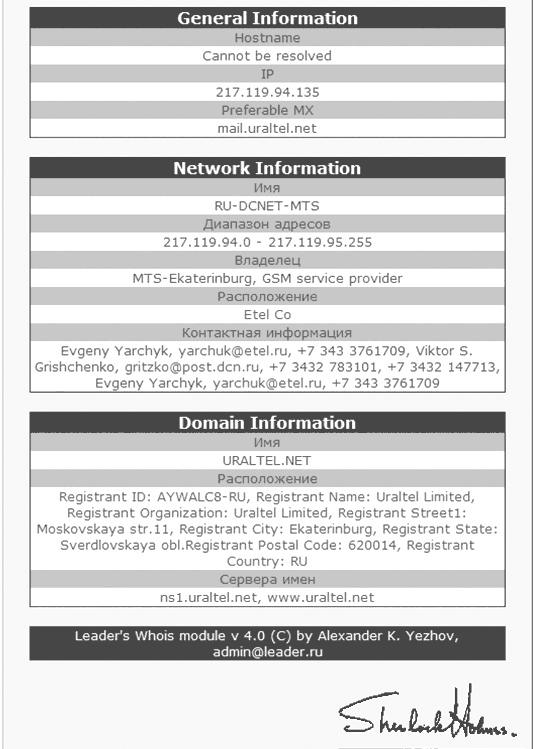

Просмотрев данные об IP-адресе в данном случае (для IP-адреса 217.119.94.135), мы увидим, что он принадлежит компании МТС в Екатеринбурге, являющейся провайдером связи в стандарте GSM, и обращение к посещенному нами сайту идет с сервера, расположенного в компании Etel Co. Это показано на рисунке. Здесь же приведены контактные телефоны и адреса электронной почты компании Etel, а также указано контактное лицо, указанное при регистрации домена – в данном случае это Evgeny Yarchuk (рис. 33).

Для удобства коллег мы разместили переход на вышеуказанную страницу проверки информации о компьютере пользователя прямо на главной странице сайта одного из авторов этой книги Евгения Ющука «Конкурентная разведка» по адресу:

www.ci-razvedka.ru

А самый простой способ убедиться в своей анонимности – посетить главную страницу Яндекса. Если вместо погоды в вашем родном городе вам показывают погоду в другой стране, значит, ваш IP-адрес прикрыт анонимайзером.

Во многих случаях при пользовании так называемыми анонимными прокси-серверами вы обнаружите, что определяется ваш подлинный IP-адрес. Поскольку посторонние прокси-серверы не взимают платы за их использование, следует понимать, что в случае неработоспособности заявленного сервиса, претензии предъявлять будет некому.

Рис. 32. Страница проекта

leader.ru

, на которой показана информация, видимая администратору посещаемого сайта.

Рис. 33. Информация о принадлежности вашего IP-адреса, полученная на странице проекта

leader.ru

4. Воспользоваться платным анонимайзером.

Если вы выйдете в Интернет через такой анонимайзер, то ваш адрес будет прикрыт адресом прокси-сервера, который принадлежит фирме, предоставляющей услуги этого анонимайзера. Это легальный сервис, поэтому вас сразу предупреждают, что информация о вас записывается и будет выдана по запросу правоохранительных органов, если таковой поступит. Для всех остальных вы будете выступать инкогнито.

К платным анонимайзерам относится, например, программа Steganos Internet Anonym VPN (

www.steganos.com). На момент написания книги ее цена на год работы составляла примерно 150 долларов США и купить ее можно было в российском интернет-магазине программного обеспечения Softkey.

[67]За эту цену можно было получить возможность пропускать через анонимайзер до 25 Гбайт трафика в месяц. Полностью безлимитная версия стоила в несколько раз дороже.

Steganos Internet Anonym VPN при запуске связывается с сервером производителя и устанавливает с ним защищенное соединение. Данные передаются в зашифрованном виде и перехват трафика не позволит получить результат.

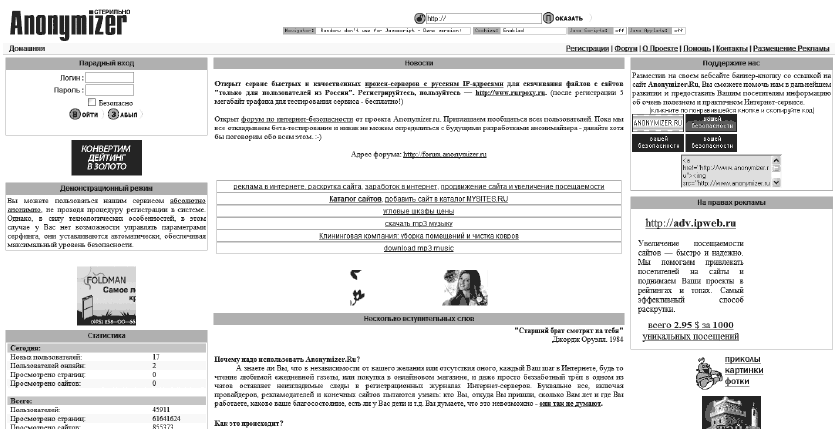

Примерно так же работает программа Anonymizer (

https://www.anonymizer.com), цена которой на момент написания книги составляла около 30 долларов США за год использования, без ограничения трафика. По сравнению с Steganos Internet Anonym VPN, анонимайзер Anonymizer работал заметно медленнее и пропускал через себя без сбоев меньшее количество информации. Тем не менее если речь идет не о закачке файлов на сайты, а о веб-серфинге, программа Anonymizer вполне может быть рекомендована для работы.

Помимо возможности анонимного интернет-серфинга в дистрибутив анонимайзера Anonymizer входит программа по автоматической очистке на вашем компьютере сведений о ваших перемещениях в Интернете.

Кстати, без этого пакета вы можете очистить эти данные вручную, если зайдете в браузере Mozilla Firefox в раздел «Инструменты > Настройки > Приватность > Личные данные > Очистить сейчас».

При платеже в фирму, предоставляющую услуги анонимайзера, неизбежно должна передаваться информация о плательщике. Он получает уникальный ключ, активирующий его копию анонимайзера на определенный период времени.

Информация о том, кто оплатил этот анонимайзер, может быть предоставлена только по официальному запросу Интерпола или полиции страны, в которой находится фирма, предоставляющая услуги анонимайзера. Это возможно лишь при наличии возбужденного уголовного дела, явно не связанного с политическими преследованиями частного лица властями. Если западные страны заподозрят политический компонент в таком уголовном деле, то могут отказать в предоставлении информации, даже если дело возбуждено. Поскольку при противодействии черному PR в Интернете размещается не клевета, а правдивая информация, возбуждение «честного», с точки зрения иностранных государств, уголовного дела, связанного с размещением информации, вряд ли возможно.

5. Воспользоваться бесплатным анонимайзером.

Таких сервисов в Интернете довольно много. Некоторые их них, подобные анонимайзеру Guardster (

www.guardster.com/), также приведены на главной странице сайта «Конкурентная разведка» (

www.ci-razvedka.ru/). Удобство таких анонимайзеров в том, что достаточно ввести адрес нужного сайта в специальное окошко и перейти на него, чтобы стать защищенным. Сделать это можно и инкогнито, не передавая о себе никакой личной информации. Основной недостаток бесплатных анонимайзеров в том, что надо постоянно следить, чтобы не перейти на страницу, минуя окно анонимайзера – например, из раздела «избранное» («закладки») вашего компьютера, так как в этом случае вы окажетесь незащищенным. Кроме того, большинство бесплатных анонимайзеров не поддерживают скрипты, поэтому с ними не работают всплывающие окна и невозможно форматирование текста в визуальном редакторе, например, на сайте или в блоге. Это может несколько затруднить размещение информации.

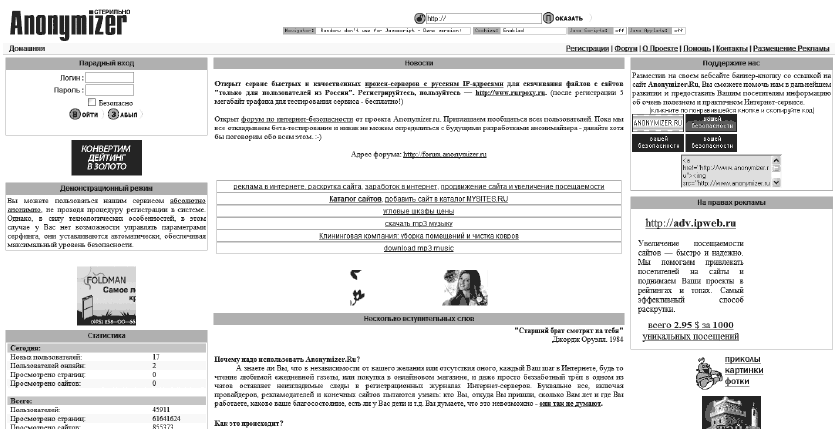

Есть подобный анонимайзер в российской части Интернета по адресу:

www.anonymizer.ru/(рис. 34).

Рис. 34. Анонимайзер по адресу:

www.anonymizer.ru/

Вот что его владельцы говорят о своем ресурсе:

Anonymizer.Ru

– это далеко не первый из существующих в Интернете сервисов по обеспечению безопасности и личной неприкосновенности, хотя в российском сегменте сети подобных примеров нами и не замечено.

Нам никто не доверяет и о нас никто не знает, но мы абсолютно уверены в том, что эта ситуация изменится коренным образом ровно с того момента, как вы воспользуетесь нашим сервисом и посоветуете всем своим знакомым и друзьям никогда им не пользоваться, или наоборот, не делать ни одного более-менее серьезного похода в Интернет без нашего сервиса.

Anonymizer.Ruпозволяет своим пользователям исследовать просторы сети, оставаясь анонимным для окружающих, не задумываясь о проблемах безопасности и личной неприкосновенности.

Мы ставим перед собой задачу сделать наш сервис самым лучшим и наиболее популярным среди всех ему подобных не только на просторах России, но и во всем оставшемся мире, и поэтому с удовольствием примем любые ваши замечания и предложения.

[68]

6. Установить на рабочем месте отдельное соединение через ADSL-модем или выделенную линию, зарегистрированные на частное лицо.

В этом случае вы получите фиксированный IP-адрес, не связанный с вашей компанией. Однако это будет ваш настоящий IP-адрес, одинаковый во всех случаях выхода в Интернет и закрепленный за вашим физическим адресом, поэтому анонимность в данном случае ограничивается только отсутствием записи о вашей компании в журнале веб-администратора посещаемого вами сайта.

7. Воспользоваться публичным доступом в Интернет.

Существуют точки, предназначенные для анонимного выхода в Интернет. К таким точкам относятся wi-fi в кафе, ресторанах, гостиницах, автосервисах и прочих публичных местах. Кроме того, выйти в Интернет можно и из интернет-кафе. Однако следует иметь в виду, что в большинстве таких мест существует видеонаблюдение, а в интернет-кафе достаточно часто на компьютерах установлены клавиатурные перехватчики, позволяющие фиксировать все нажатия пользователем клавиш, в том числе имеется возможность перехватывать пароли и адреса, на которые с этими паролями пользователь заходил.

Нам никто не доверяет и о нас никто не знает, но мы абсолютно уверены в том, что эта ситуация изменится коренным образом ровно с того момента, как вы воспользуетесь нашим сервисом и посоветуете всем своим знакомым и друзьям никогда им не пользоваться, или наоборот, не делать ни одного более-менее серьезного похода в Интернет без нашего сервиса.

Anonymizer.Ruпозволяет своим пользователям исследовать просторы сети, оставаясь анонимным для окружающих, не задумываясь о проблемах безопасности и личной неприкосновенности.

Мы ставим перед собой задачу сделать наш сервис самым лучшим и наиболее популярным среди всех ему подобных не только на просторах России, но и во всем оставшемся мире, и поэтому с удовольствием примем любые ваши замечания и предложения. [68]